Linha Smart

Manual do usuário

Versão deste manual: 1.0

Linha Smart | Manual do usuário

Parabéns, você acaba de adquirir um produto com a qualidade e segurança Intelbras.

Este manual contempla os seguinte modelos da serie Smart :

- SMART S2110G-HPA

- SMART S2120G-HPA 240W

- SMART S2128G-HPA 360W

Este é um produto homologado pela Anatel, o número de homologação se encontra na etiqueta do produto, para consultas utilize o link sistemas.anatel.gov.br/sch

Exportar para PDF

Para exportar este manual para o formato de arquivo PDF, utilize o recurso de impressão que navegadores como Google Chrome® e Mozilla Firefox® possuem. Para acessá-lo, pressione as teclas CTRL + P ou clique aqui. Se preferir, utilize o menu do navegador, acessando a aba Imprimir, que geralmente fica no canto superior direito da tela. Na tela que será aberta, execute os passos a seguir, de acordo com o navegador:

Google Chrome®: na tela de impressão, no campo Destino, clique em Alterar, selecione a opção Salvar como PDF na seção Destinos locais e clique em Salvar. Será aberta a tela do sistema operacional solicitando que seja definido o nome e onde deverá ser salvo o arquivo.

Mozilla Firefox®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

Proteção e Segurança de Dados

Observar as leis locais relativas à proteção e uso de tais dados e as regulamentações que prevalecem no país. O objetivo da legislação de proteção de dados é evitar infrações nos direitos individuais de privacidade baseadas no mau uso dos dados pessoais.

Tratamento de dados pessoais

Este sistema utiliza e processa dados pessoais como senhas, registro detalhado de chamadas, endereços de rede e registro de dados de clientes, por exemplo.

Diretrizes que se aplicam aos funcionários da Intelbras

- Os funcionários da Intelbras estão sujeitos a práticas de comércio seguro e confidencialidade de dados sob os termos dos procedimentos de trabalho da companhia.

- É imperativo que as regras a seguir sejam observadas para assegurar que as provisões estatutárias relacionadas a serviços (sejam eles serviços internos ou administração e manutenção remotas) sejam estritamente seguidas. Isso preserva os interesses do cliente e oferece proteção pessoal adicional.

Diretrizes que controlam o tratamento de dados

- Assegurar que apenas pessoas autorizadas tenham acesso aos dados de clientes.

- Usar as facilidades de atribuição de senhas, sem permitir qualquer exceção. Jamais informar senhas para pessoas não autorizadas.

- Assegurar que nenhuma pessoa não autorizada tenha como processar (armazenar, alterar, transmitir, desabilitar ou apagar) ou usar dados de clientes.

- Evitar que pessoas não autorizadas tenham acesso aos meios de dados, por exemplo, discos de backup ou impressões de protocolos.

- Assegurar que os meios de dados que não são mais necessários sejam completamente destruídos e que documentos não sejam armazenados ou deixados em locais geralmente acessíveis.

- O trabalho em conjunto com o cliente gera confiança.

Uso indevido e invasão de hackers

As senhas de acesso permitem o alcance e a alteração de qualquer facilidade, como o acesso externo ao sistema da empresa para obtenção de dados, portanto, é de suma importância que as senhas sejam disponibilizadas apenas àqueles que tenham autorização para uso, sob o risco de uso indevido.

A Intelbras não acessa, transfere, capta, nem realiza qualquer outro tipo tratamento de dados pessoais a partir deste produto, com exceção aos dados necessários para funcionamento do próprio produto. Para mais informações, consulte o capítulo sobre métodos de segurança do equipamento.

Acesso ao Switch

Certifique-se de que o switch e o dispositivo de configuração estão conectados na mesma faixa de rede e ligados.

Procedimento

- Passo 1: Abra o seu navegador, insira o endereço IP (192.168.0.1 para primeiro acesso) do switch na barra de endereços do navegador e pressione a tecla Enter.

- Passo 2: Leia o Acordo de Licença de Software e a Política de Privacidade, clique em Eu li e concordo com os termos do Acordo de Licença de Software e da Política de Privacidade e, em seguida, clique em OK.

Figura 1-1 Ler política

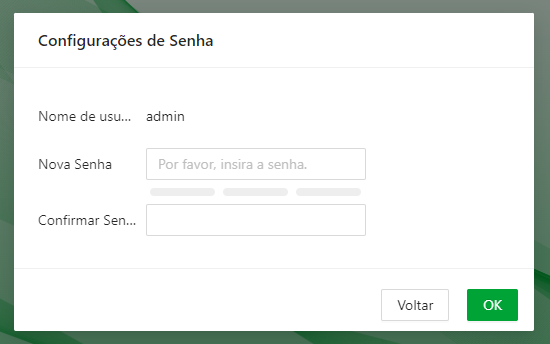

- Passo 3: Defina a senha do usuário admin.

Figura 1-2 Definir senha

- Passo 4: Clique em OK.

O switch não possui senha padrão, a senha será definida no primeiro acesso ao dispositivo

Fazendo Login

Antes de fazer login, certifique-se de:

- O switch e o seu dispositivo estão na mesma faixa de rede.

- O computador está conectado à rede e pode pingar o switch.

Procedimento

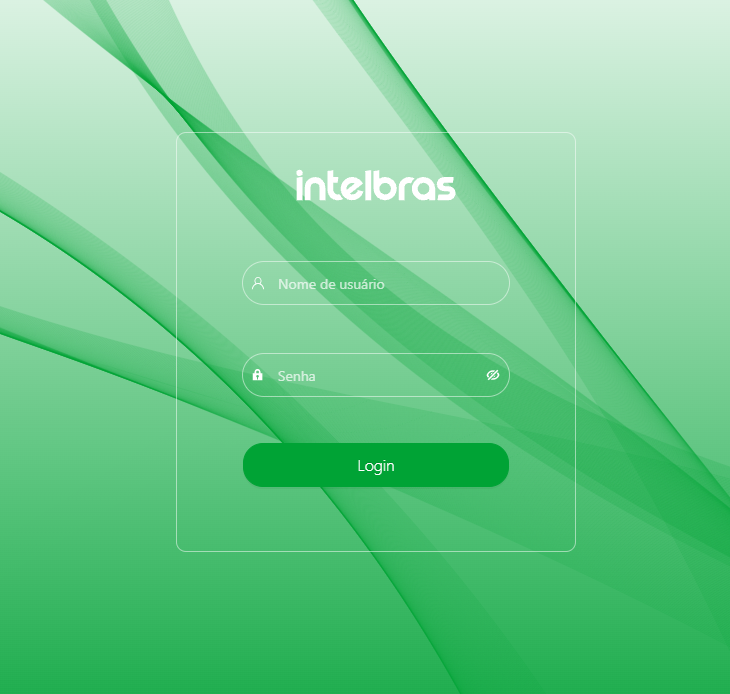

- Passo 1: Insira o endereço IP (192.168.0.1 por padrão) do switch na barra de endereços do navegador e pressione a tecla Enter.

- Passo 2: Insira o nome de usuário e a senha.

- Passo 3: Clique em Login.

Tela de Login

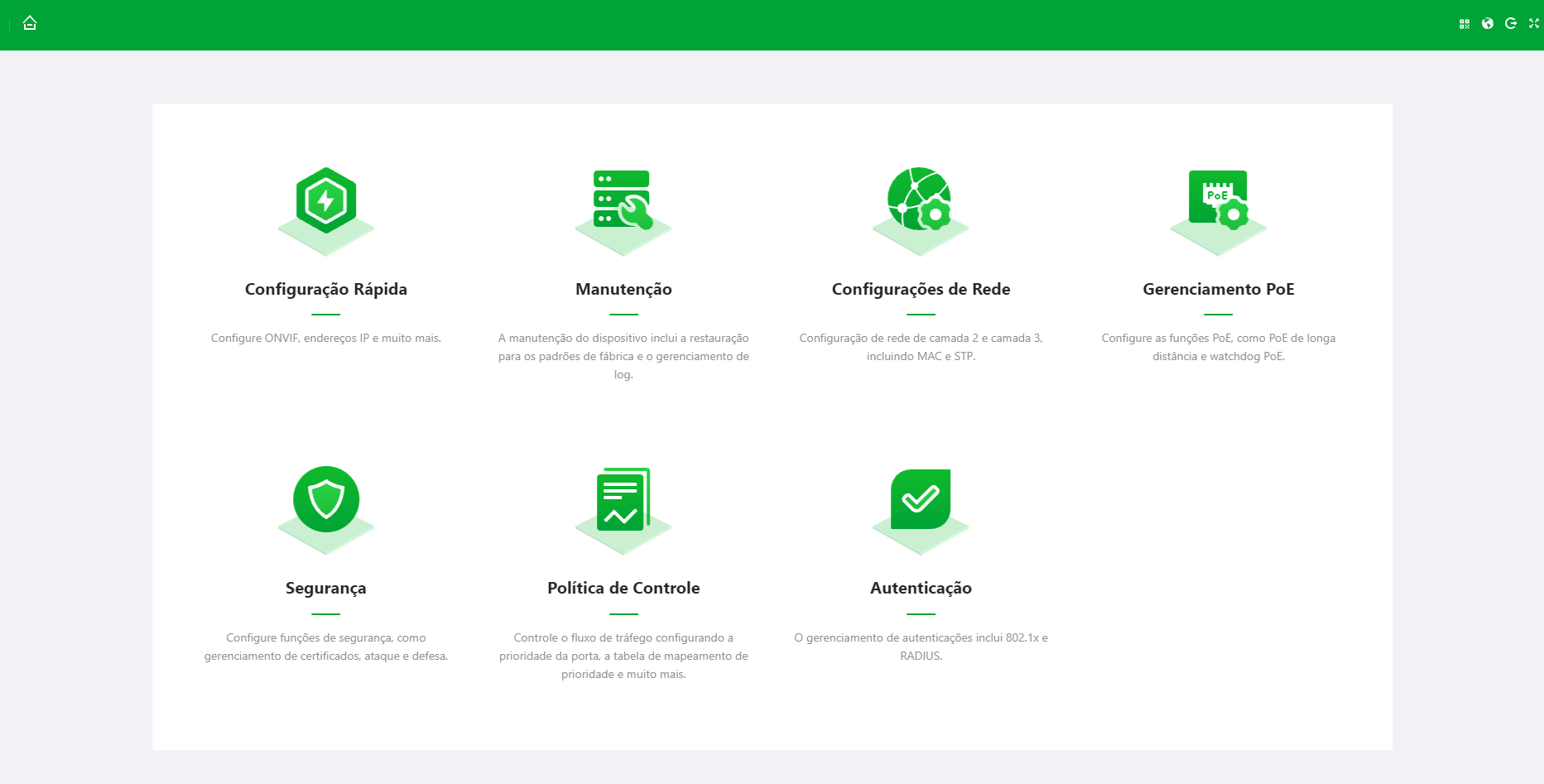

Página inicial

|

Voltar para a página inicial. |

|

Código QR do material do produto. |

|

Alternar os idiomas do sistema. Suporta vários idiomas. |

|

Desconectar o usuário e voltar para a página de login. |

|

Exibir a página em tela cheia. |

|

Informações do dispositivo, monitoramento de Status e informações das portas. |

|

Configurar definições rápidas, incluindo ONVIF, endereço IP e mais. |

|

Configurar definições de manutenção, incluindo restaurar para as configurações de fábrica e gerenciamento de logs. |

|

Configurar definições de rede, incluindo configurações de MAC e STP. |

|

Configurar definições de PoE, incluindo PoE Extender e PD Alive. |

|

Configurar definições de segurança, incluindo gerenciamento de certificados, ataque e defesa. |

|

Configurar definições de fluxo de tráfego, incluindo definir prioridade de porta, tabela de mapeamento de prioridade e mais. |

|

Configurar gerenciamento de autenticação, incluindo 802.1x e RADIUS. |

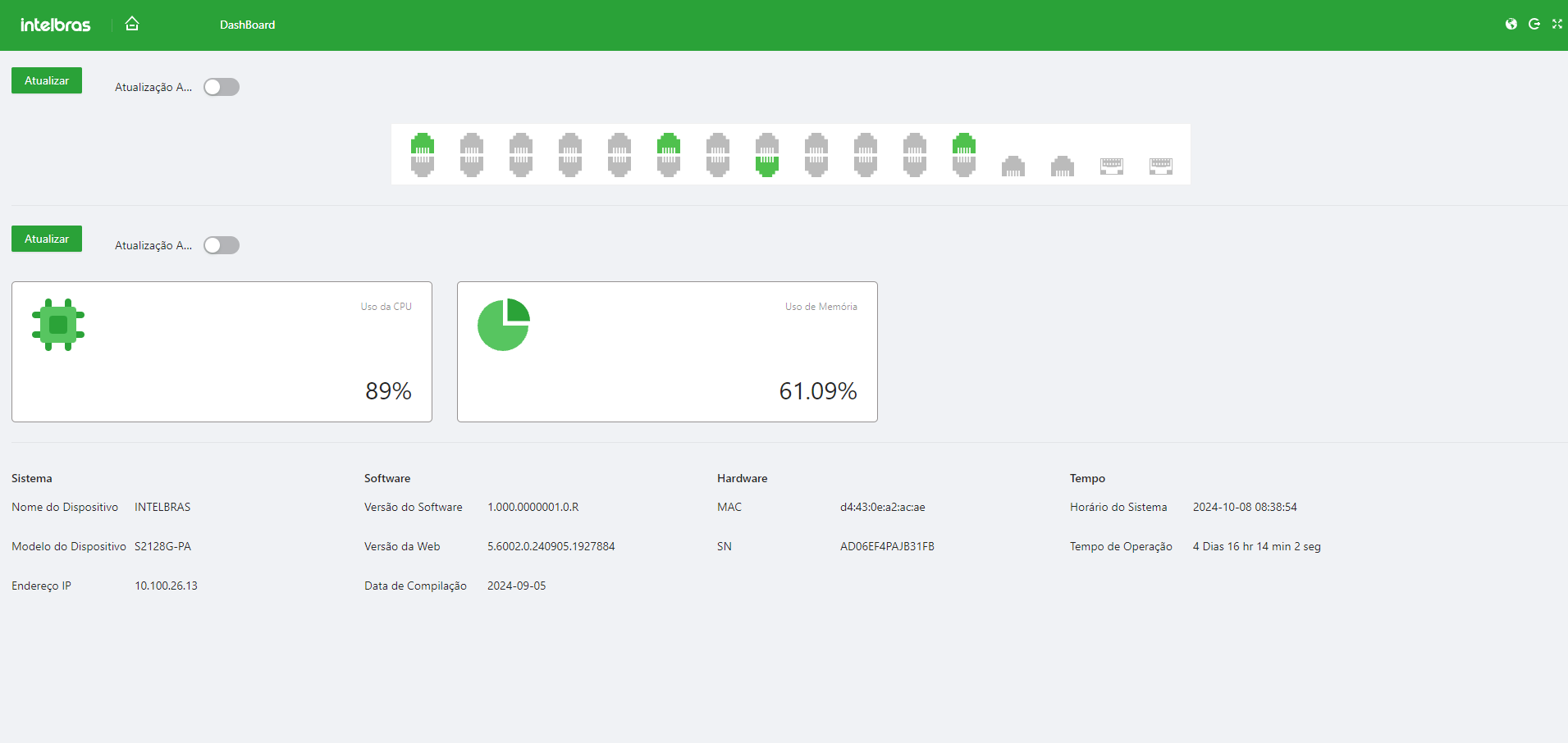

Dashboard

Você pode visualizar o Status do dispositivo, portas e especificações de sistema, software e hardware.

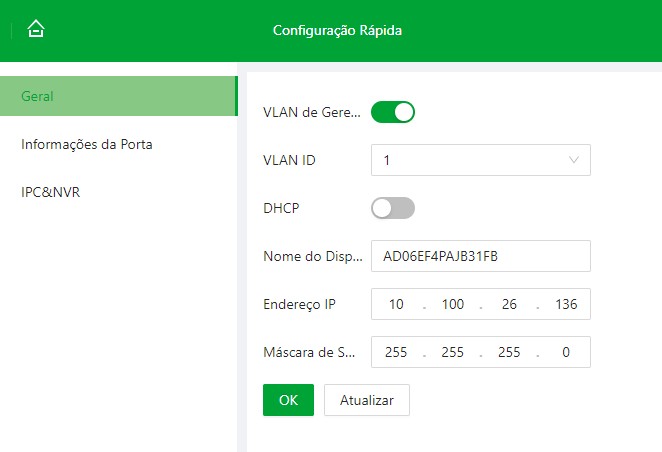

Configuração Rápida

Valores utilizados neste manual são apenas para exemplo.

Você pode visualizar e configurar as informações do equipamento, como VLAN de gerenciamento, DHCP, endereço IP, informações de porta, ONVIF e IPC&NVR.

Configurando Informações Gerais

Você pode visualizar e configurar as informações gerais, incluindo nome, endereço IP, máscara de sub-rede, gateway padrão e DHCP.

Procedimento

- Passo 1: Selecione Configuração Rápida ⇒ Geral.

- Passo 2: Você pode visualizar e configurar as informações gerais do switch.

- Passo 3: (Opcional) Clique em

para ativar a função VLAN de Gerenciamento.

para ativar a função VLAN de Gerenciamento. - Passo 4: (Opcional) Clique em

para ativar a função DHCP.

para ativar a função DHCP.

Figura 2-1 Informações gerais

| VLAN de Gerenciamento | Depois de habilitar a opção "VLAN de Gerenciamento", você só poderá acessar a página da web através do IP da VLAN selecionada. |

| VLAN ID | Exibe o ID da VLAN atual. |

| DHCP | Suporta habilitar o DHCP. Após habilitar o DHCP, um novo IP será adquirido e atribuído automaticamente. Antes que o novo IP seja atribuído, o IP padrão 192.168.0.1 é adotado. |

| Nome do Dispositivo | Exibe o nome do dispositivo atual. Suporta alteração do nome. |

| Endereço IP | Exibe o endereço IP atual. Suporta configuração manual. |

| Máscara de Sub-rede | Exibe a máscara da sub-rede. Suporta configuração manual. |

Operações Relacionadas

- Clique em OK para salvar as informações.

- Clique em Atualizar para habilitar as alterações feitas.

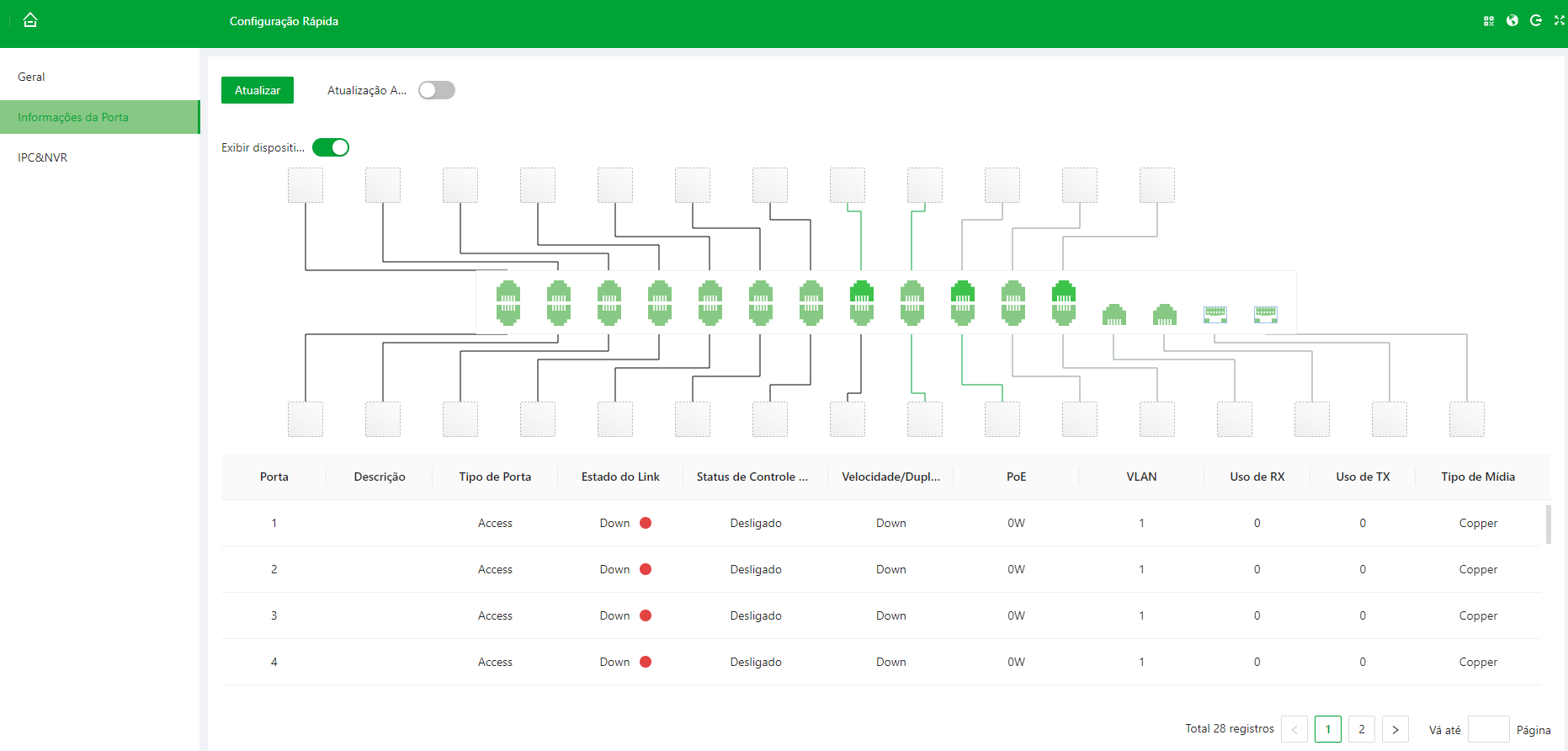

Informações da Porta

Você pode visualizar informações, incluindo porta, tipo, status de link, velocidade/duplexação, VLAN, uso de RX, uso de TX e tipo de mídia da conexão.

Procedimento

- Passo 1: Selecione Configuração Rápida ⇒ Informações da Porta.

- Passo 2: Visualize as informações da porta do switch.

Figura 2-2 Informações da porta

| Porta | Exibe todas as portas do switch. |

| Descrição | Define a descrição da porta. Suporta inserção de número, letra, caractere especial, independentemente de maiúsculas e minúsculas. Até 16 caracteres não em branco podem ser usados. Por padrão, não há descrição. |

| Tipo | Inclui três tipos: Access, Híbrid e Trunk. |

| Status de Link |

Inclui dois estados: Ativo e Inativo. Ativo: A porta está conectada. Inativo: A porta não está conectada ou a conexão falha. |

| Velocidade/Duplex |

Online: Exibe a taxa da porta e o modo duplex. Offline: Exibe Inativo. |

| PoE | Exibe o consumo de energia PoE. Switches não-PoE não suportam esta função. Modelos diferentes são equipados com números diferentes de portas PoE. Consulte o produto real. |

| VLAN | Porta VLAN. VLAN 1 por padrão. |

| Uso de RX | Exibe o uso de recebimento. |

| Uso de TX | Exibe o uso de envio. |

| Tipo de Mídia |

Inclui dois tipos: Cobre e Fibra. Cobre: Porta RJ-45. Fibra: Porta de Fibra. |

Operações Relacionadas

- Clique em Atualizar para atualizar manualmente as informações da porta.

- Clique em

ao lado de Atualização Automática para habilitar a atualização automática.

ao lado de Atualização Automática para habilitar a atualização automática.

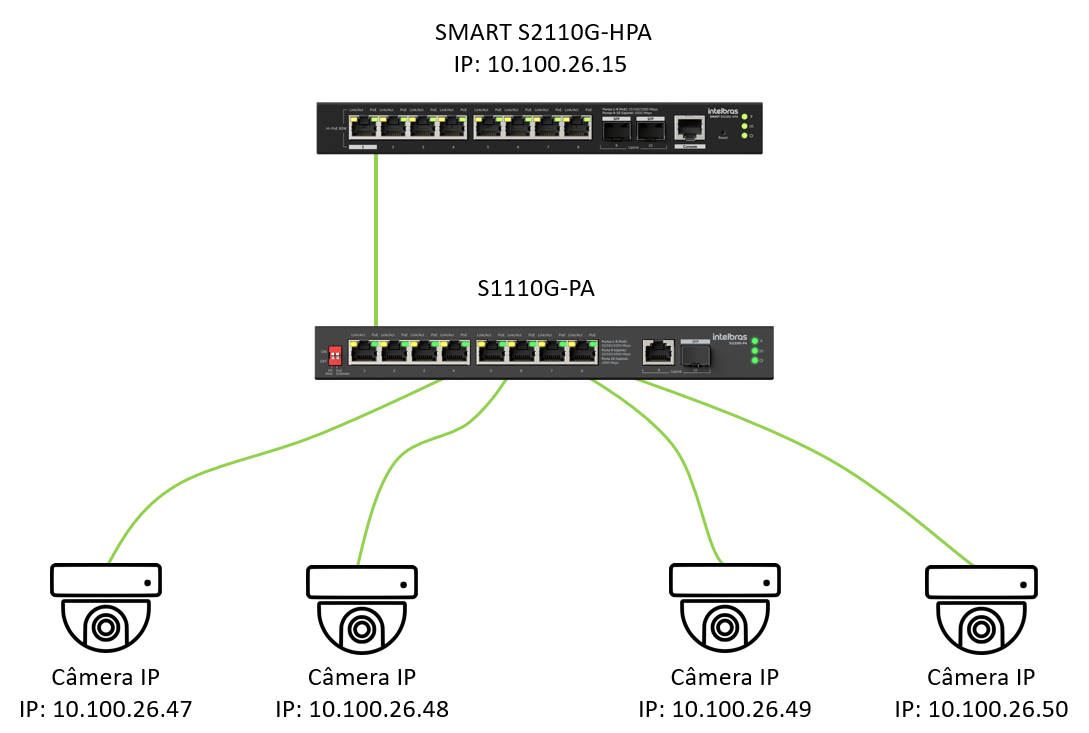

ONVIF

ONVIF (Open Network Video Interface Forum) é um padrão de interoperabilidade entre dispositivos de vigilância por video em redes IP, como câmeras, gravadores e softwares de gerenciamento de video. O seu objetivo é garantir que dispositivos de diferentes fabricantes possam se comunicar de mandeira eficiente e segura, sem integrações proprietárias e complexas.

Cenário de atuação

Cenário de atuação ONVIF

No cenário acima, o switch SMART S2110G-HPA está conectado ao switch não gerenciavel S1110G-PA, que por sua vez conecta e alimenta via PoE (803.2at) 4 câmeras IP, que serão exibidas na interface de informação de porta do SMART S2110G-HPA.

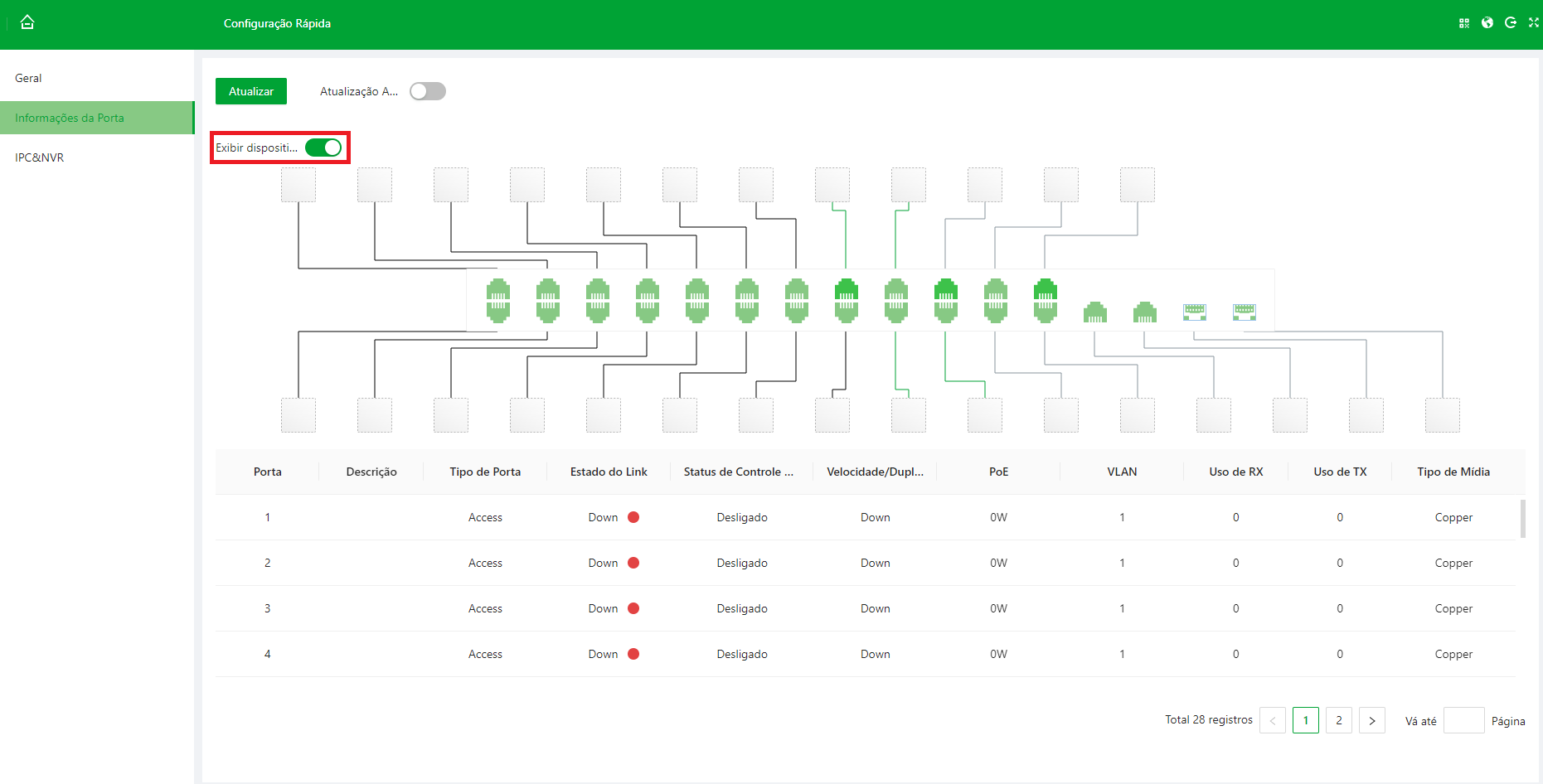

Procedimento

Passo 1: interface de monitoramento de porta.

Passo 2: Selecione Configuração Rápida ⇒ Informações da Porta, você pode visualizar as informações da porta do switch.

Passo 3: ative a exibição do ONVIF clicando em  .

Após habilitar a função, os dispositivos ONVIF conectados ao switch serão exibidos na interface de monitoramento de porta.

.

Após habilitar a função, os dispositivos ONVIF conectados ao switch serão exibidos na interface de monitoramento de porta.

- Porta verde: Indica conexão bem-sucedida.

- Porta cinza: Indica sem conexão ou falha na conexão.

Figura 2-3 Informações ONVIF

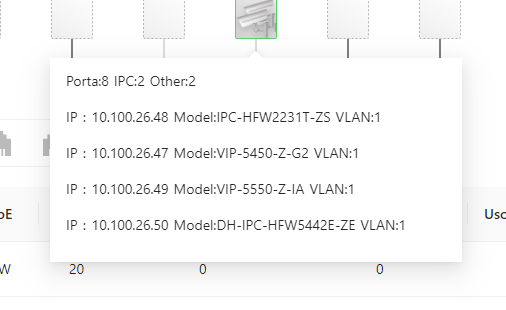

Passo 3: visualize as informações exibidas.

Ao passar o cursor por cima da interface de porta, será exibidos os dispositivos compativeis com ONFIV conectados naquela porta, exibindo endereço IP e modelo do dispositivel compativel.

Exibição de dispositivos compativeis ONVIF conectados.

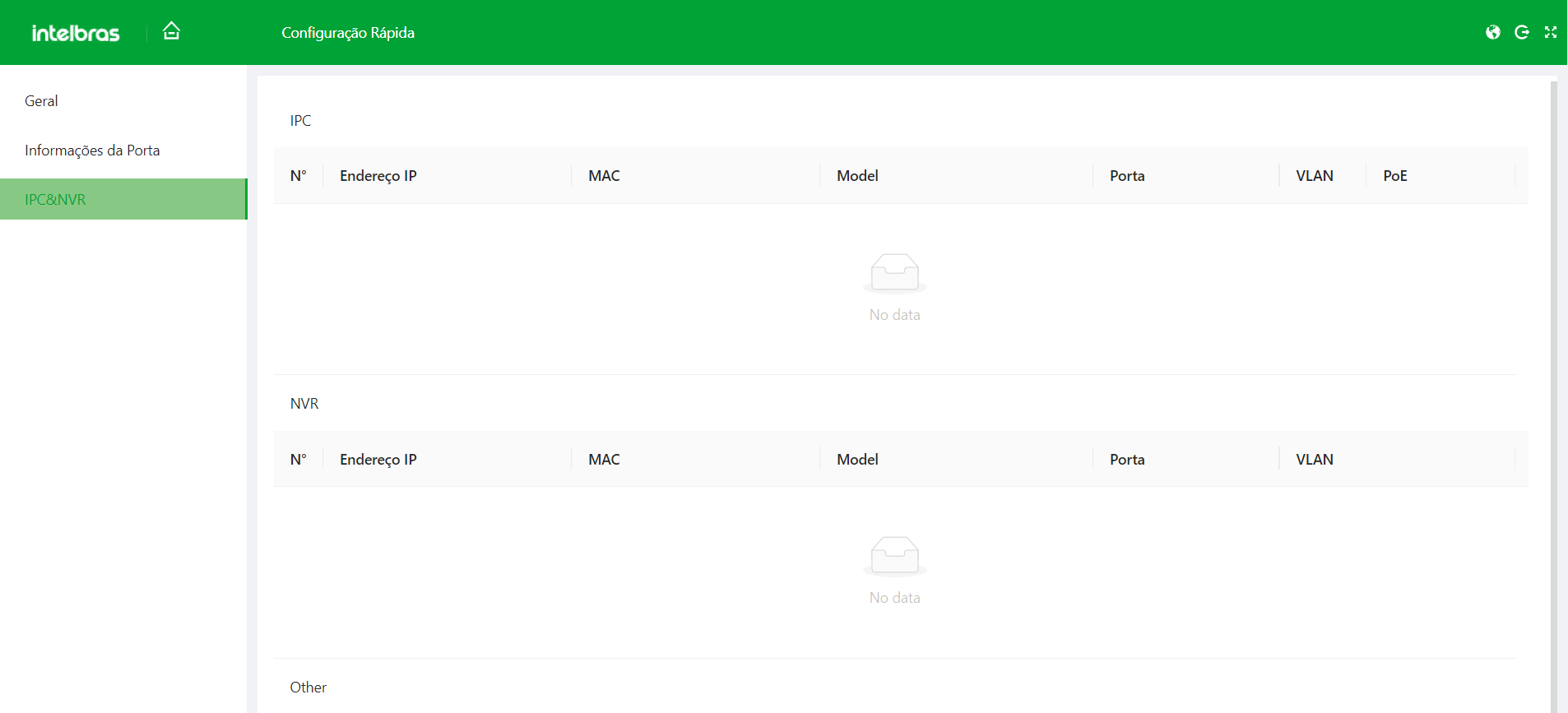

Visualizando IPC e NVR

Selecione Configuração Rápida ⇒ IPC & NVR, você pode visualizar as informações do IPC, NVR e outros dispositivos conectados ao switch.

Figura 2-3-1 IPC e NVR

| IPC | Câmera IP conectada ao Switch. |

| NVR | Gravador conectado ao Switch. |

| N° | Número do dispositivo. |

| Endereço IP | Endereço IP atribuído ao dispositivo. |

| MAC | Endereço MAC do dispositivo. |

| Model | Modelo do dispositivo. |

| Porta | Porta do switch em que o dispositivo está conectado. |

| VLAN | VLAN em que o IP do dispositivo se encontra. |

| PoE | Informa se o dispositivo está consumindo ou não PoE (confirmar) |

Manutenção

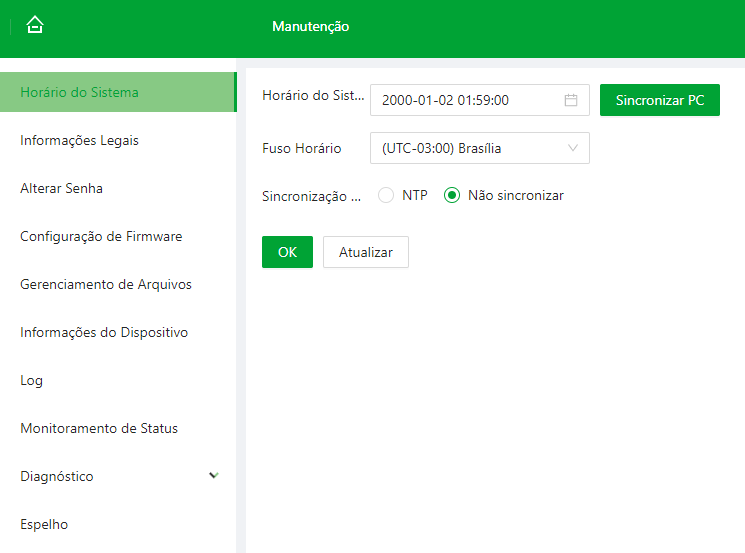

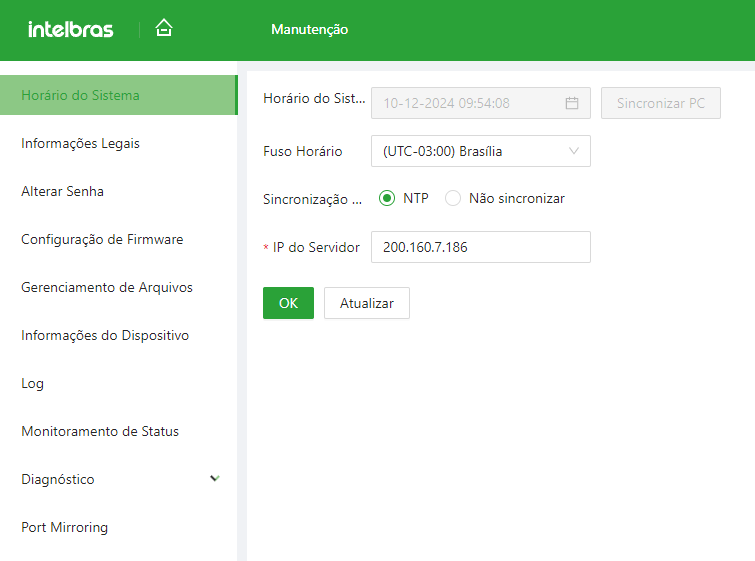

Configurando o Horário do Sistema

Nesta interface você pode configurar manualmente ou sincronizar via NTP o horário e data do seu switch.

Procedimento

- Passo 1: Selecione Manutenção ⇒ Horário do Sistema para acessar a interface de horários.

- Passo 2: Existem 3 métodos para configurar a data e o horário do seu switch:

- Configurando manualmente o Horário do Sistema e o Fuso Horário.

- Selecionando Sincronizar PC para sincronizar o horário do switch com o horário do computador.

- Utilize a sincronização via servidor NTP para definir data e hora do switch.

O protocolo NTP (Network Time Protocol) é utilizado para sincronizar a data e hora de dispositivos através de relogios atômicos ou GPS conectados a servidores NTP.

Figura 3-1 Configurar horário

Sincronização efetuada com um servidor NTP

Você pode pesquisar por servidores NTP do pais na qual o seu switch se encontra através da web.

Operações Relacionadas

- Clique em OK para salvar as informações.

- Clique em Atualizar para habilitar as alterações feitas.

Visualizando Informações Legais

Nesta interface você poderá acessar as politicas de privacidade e termos de uso Intelbras.

Selecionando Manutenção ⇒ Informações Legais, você poderá terá acesso a dois links redirecionando para as paginas com politicas de privacidade e termos de uso Intelbras.

Figura 3-2 Visualizar Políticas e Termos

Você também pode acessar as politicas e termos clicando nos links abaixo:

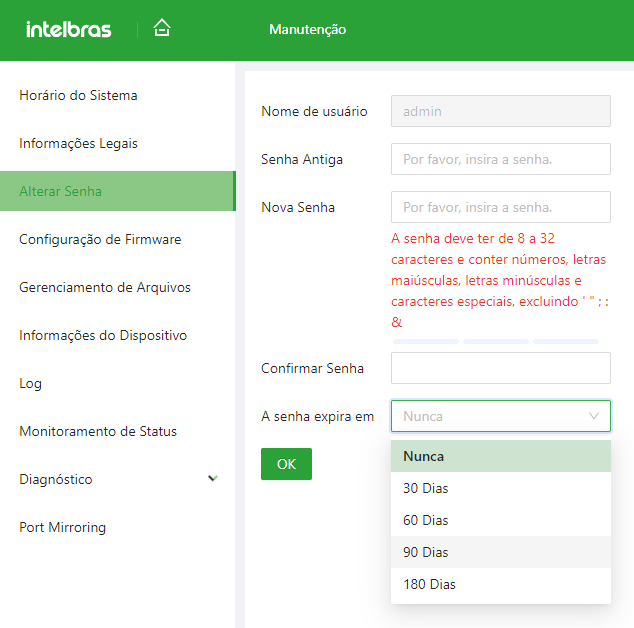

Alterando senha

Nesta interface você poderá alterar a senha do seu switch e determinar o tempo de validade da mesma.

Procedimento

- Passo 1: Selecione Manutenção ⇒ Alterar Senha.

- Passo 2: Preencha os campos Senha Antiga, Nova Senha e Confirmar Senha.

- Passo 3: Selecione o tempo que a senha expira no campo Senha expira em.

- Passo 4: Selecione entre as opções Nunca, 30 dias, 60 dias, 90 dias e 180 dias.

- Passo 5: Clique em OK.

A senha deve ter entre 8 e 32 caracteres, sendo pelo menos um maiúsculo e um especial (com excessão de ' " : ; &).

Interface de alteração de senha.

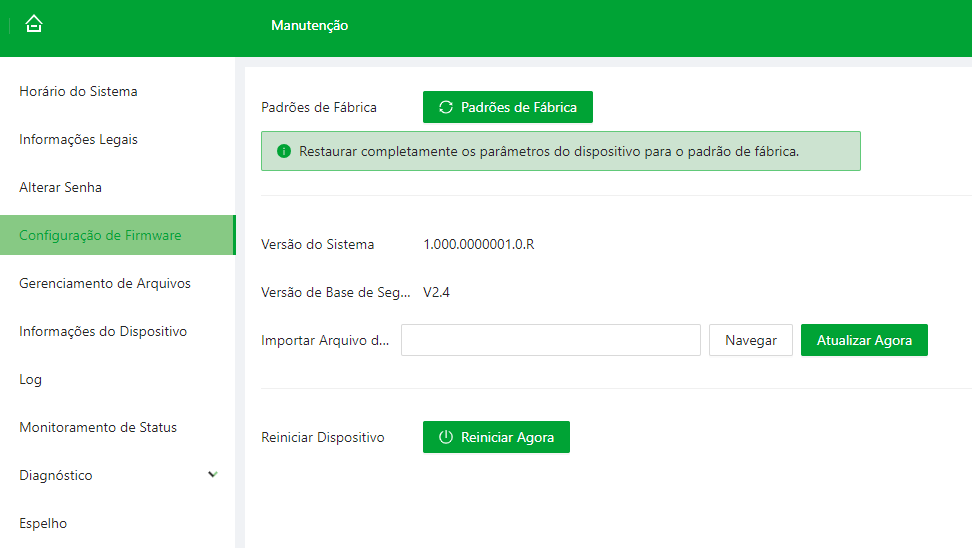

Configurando Firmware

Nesta interface você poderá visualizar informações sobre versão do sistema e base de segurança, restaurar o switch ao padrão de fábrica, atualizar o firmware do switch e reiniciar o dispositivo.

Para acessar a interface, selecione Manutenção ⇒ Configuração de Firmware.

Figura 3-3 Configuração de Firmware

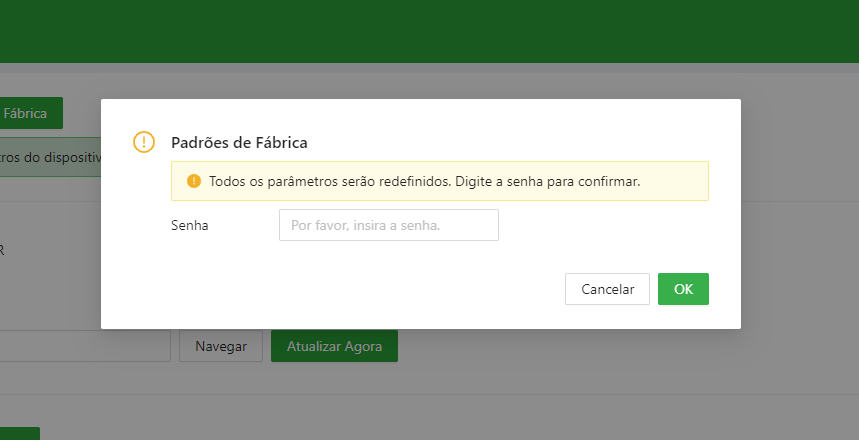

Restaurar Padrão de Fábrica

A opção Padrões de Fábrica irá restaurar o switch aos padrões de fábrica, apagando todas as configurações inseridas pelo usuário no switch, incluindo VLAN de gerenciamento e Endereço IP.

- Passo 1: Selecione a opção Padrões de Fábrica na interface de configuração de firmware.

- Passo 2: Preencha o campo Senha e clique em OK para restaurar o seu switch aos padrões de fábrica.

- Passo 3: Após confirmar a restauração o switch irá reiniciar para aplicar as configurações restauradas.

Restauração aos padrões de fábrica.

Depois de reiniciar, o switch voltará a ter o IP padrão 192.168.0.1

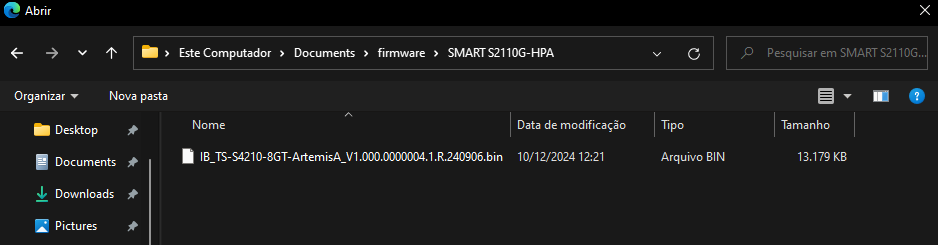

Atualizar Software

A opção Importar Arquivo de Atualização permite que o usuário atualize o firmware do seu switch através da interface de gerenciamento web.

-

Passo 1: Selecione a opção Navegar para abrir o gerenciador de arquivos do computador e selecione o arquivo de atualização de firmware.

Exemplo de arquivo para atualização de firmware.

-

Passo 2: Após selecionar o arquivo de atualização, seleciona Atualizar agora para iniciar o processo.

-

Passo 3: Após finalizar a instalação do novo firmware, o switch vai reiniciar para aplicar as novas configurações.

Atenção: O switch não pode ser desligado durante a atualização de firmware, fazer isso pode danificar o switch e torna-lo inoperante.

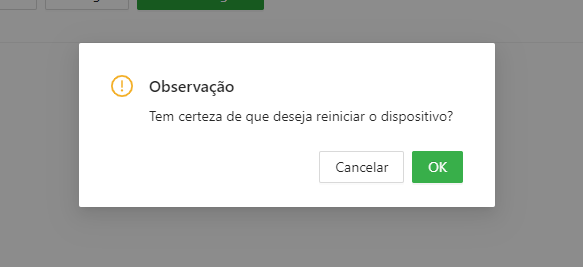

Reiniciar Dispositivo

Esta opção irá reinicar o switch.

-

Passo 1: Selecione a opção Reiniciar Agora

- Passo 2: Selecione a opção OK para o switch iniciar o processo.

Interface de confirmação para reiniciar o switch.

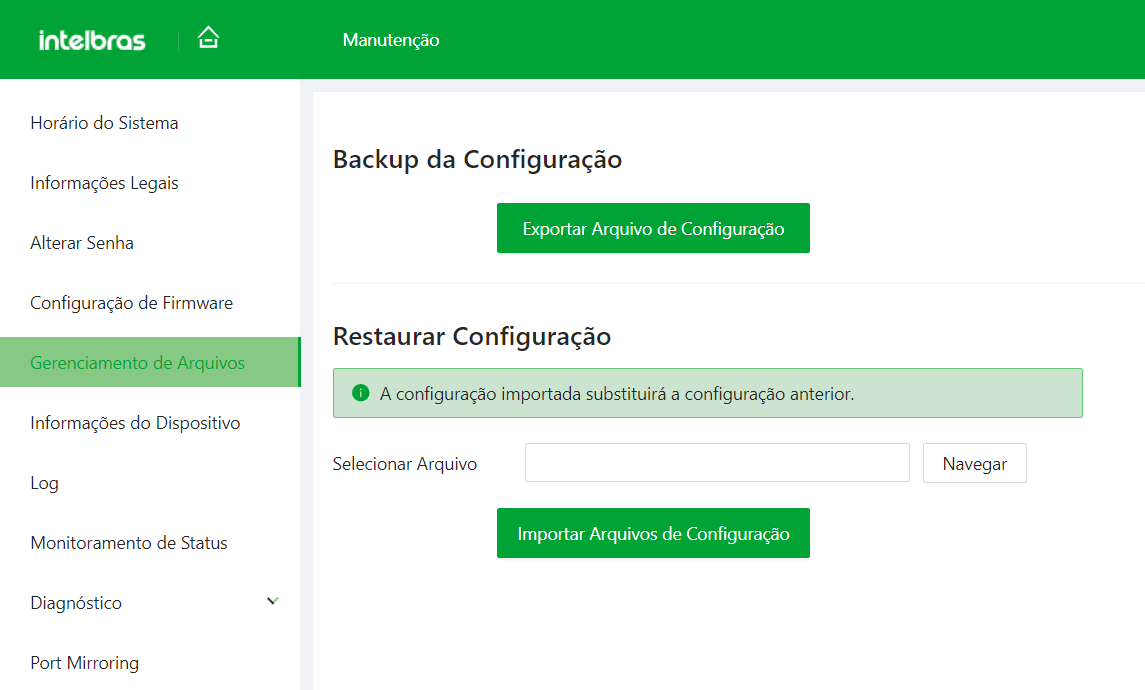

Gerenciamento de Arquivos

Nesta interface você pode exportar e importar arquivos de configuração para o switch.

Para acessar a interface selecione Manutenção ⇒ Gerenciamento de arquivos.

Figura 3-3-1 Gerenciamento de Arquivos.

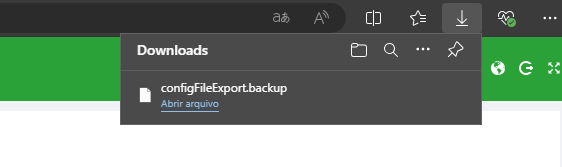

Backup de Configuração

Esta opção irá gerar um arquivo de configuração com as configurações atuais do seu switch.

-

Passo 1: Selecione a opção Exportar Arquivos de Configuração, isso irá gerar um arquivo .backup, que sera enviado para a pasta Downloads do seu computador.

Arquivo de configuração .backup salvo no seu computador.

Restauração de Configuração

Esta opção permite utilizar um arquivo de configuração para configurar o switch.

Recomendamos fazer backup dos logs para referência futura.

-

Passo 1: Selecione a opção Navegar para abrir o gerenciador de arquivos do seu computador.

-

Passo 2: Selecione o arquivo .backup que deseja subir para o switch.

-

Passo 3: Selecione a opção Importar Arquivos de Configuração para aplicar o arquivo .backup selecionado.

A configuração importada sobrescreverá a configuração anterior.

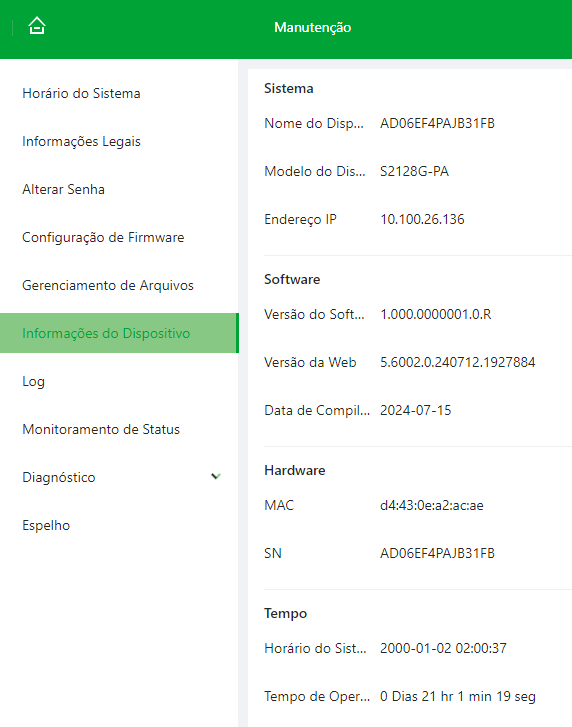

Informações do Dispositivo

Esta interface permite a visualização das informações gerais do dispositivo, como nome, modelo, endereço IP e informações sobre software e hardware do switch.

Para acessá-la selecione Manutenção ⇒ Informações do Dispositivo.

Figura 3-4 Informações do dispositivo

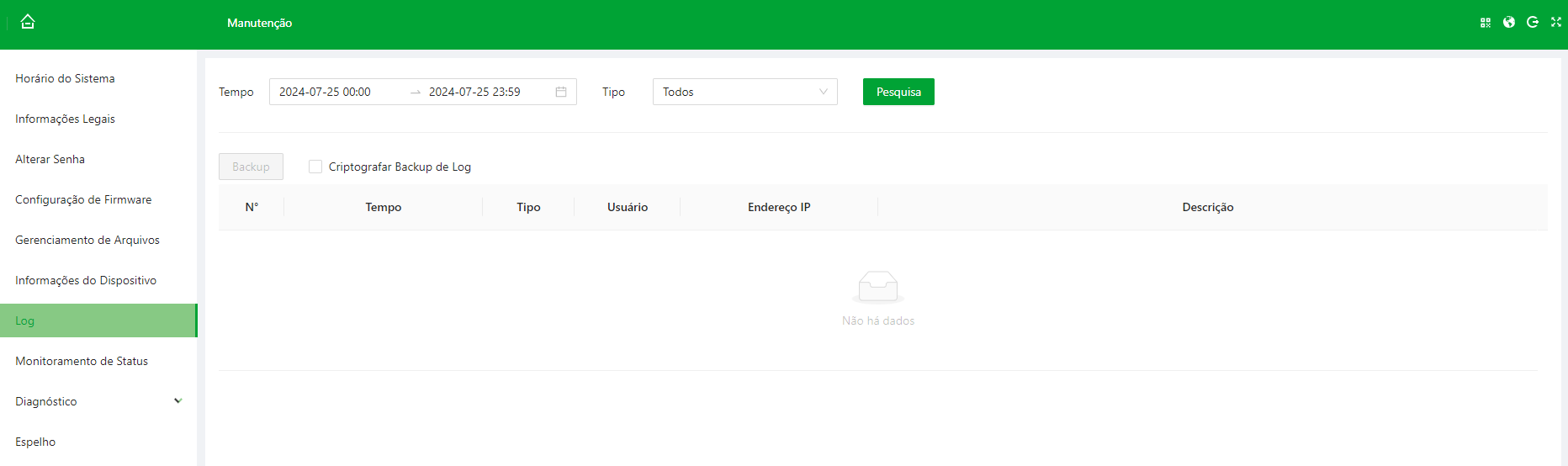

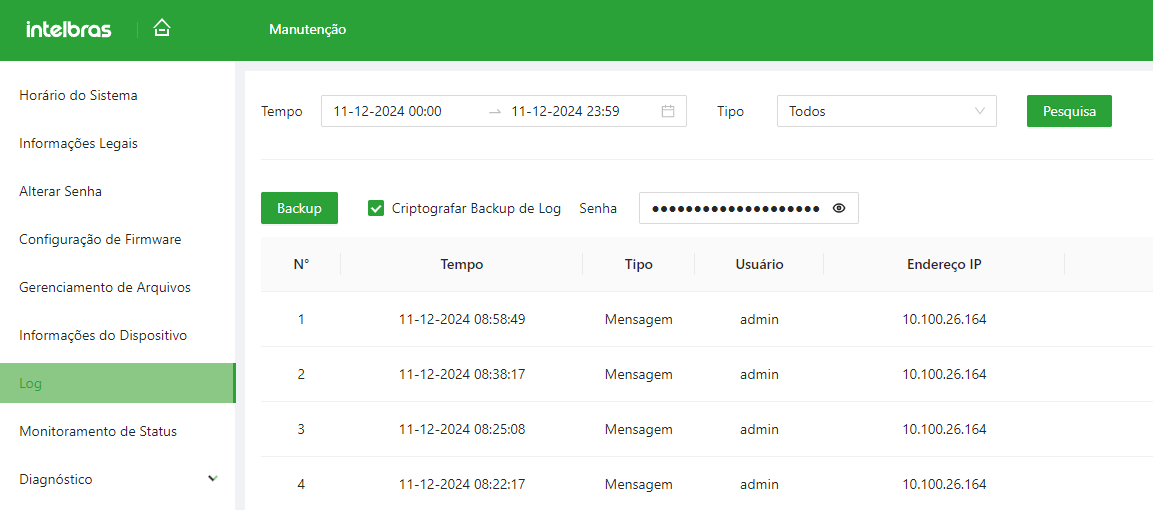

Informações de Log

Nesta interface você poderá visualizar, filtrar, criptografar e fazer backup dos logs do switch

Para acessá-la selecione Manutenção ⇒ Log

Figura 3-5 Informações de log

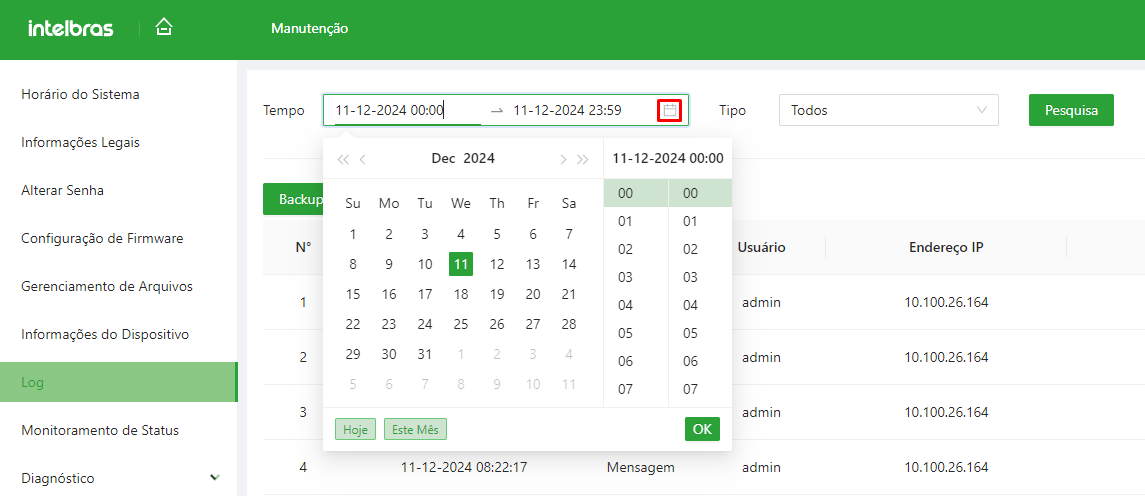

Filtros de pesquisa

Podemos filtrar os logs por data de ocorrencia e tipo de log do sistema.

Filtro de data: Para selecionar a data em que o log foi gerado, selecione o ícone

, deverá abrir um calendário para selecionar data e hora.

, deverá abrir um calendário para selecionar data e hora.Filtro de tipo: Para selecionar o tipo de log que foi deseja consultar, selecione a opção ao lado de Pesquisa, uma caixa com opções abrirá para selecionar o tipo de log para consultar.

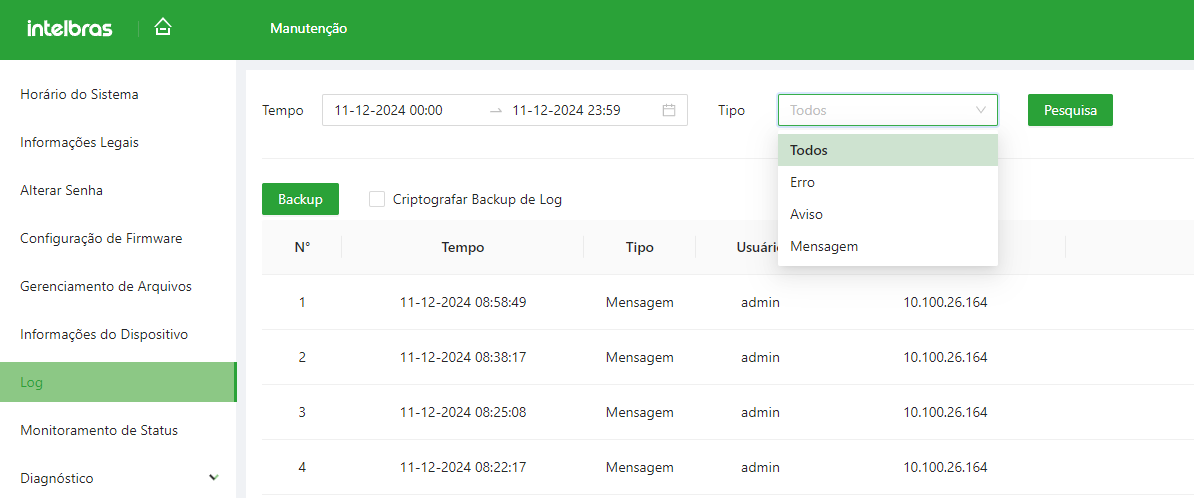

backup e criptografia de Log

Podemos gerar um arquivo de backup salvo no nosso computador e também temos a opção de gerar um arquivo de backup criptografado.

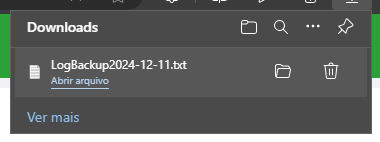

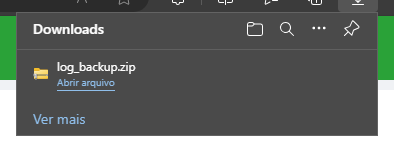

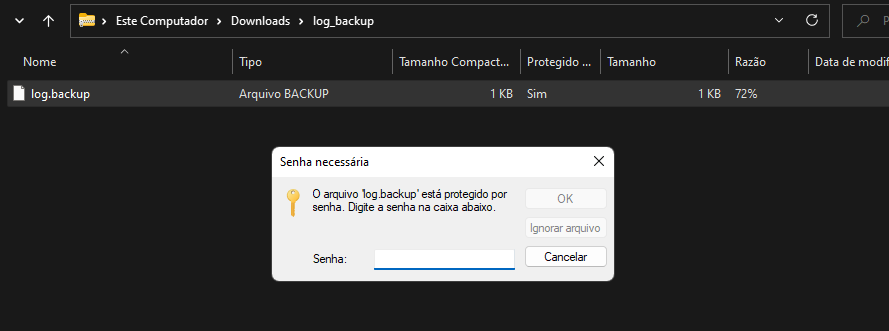

Backup de log: Para gerar um arquivo backup dos logs do switch no seu computador, selecione a opção Backup, o arquivo será salvo na pasta Downloads do seu computador.

Criptografar o Backup de log: Para criptografar os arquivos Backup gerados, basta selecionar a opção Criptografar Backup de Log presente ao lado da opção Backup. Ao ativar a opção, um campo para determinar a senha do arquivo aparecerá, após inserir a senha de sua escolha, selecione backup para gerar o arquivo com os logs criptografados.

Campo para inserir a senha da criptografia.

Download de arquivo log criptografado.

Arquivo solicitando senha para ser aberto.

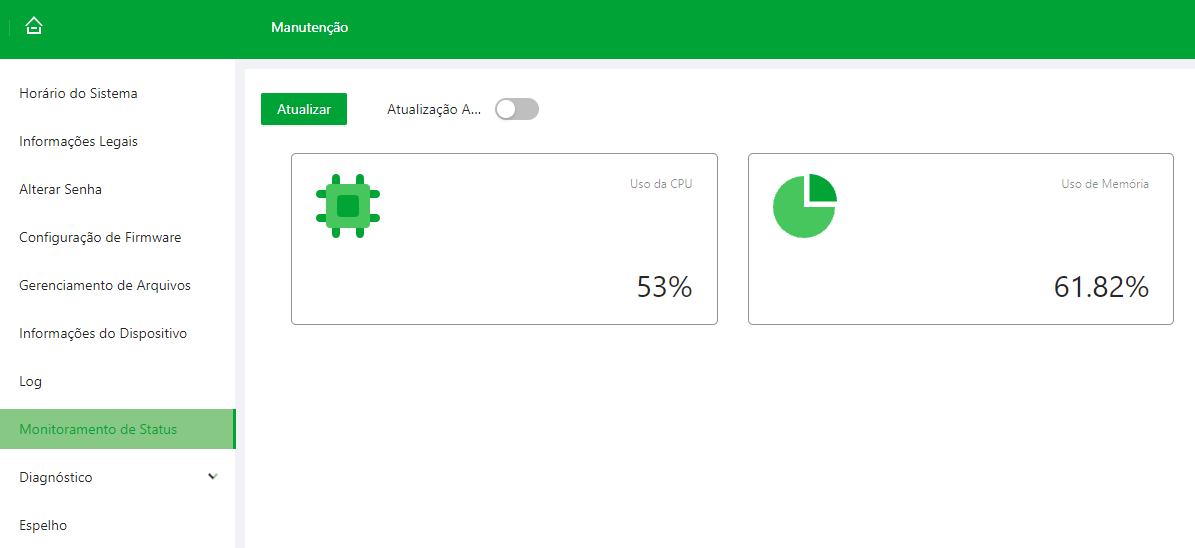

Monitoramento de Status

Nesta interface, você pode visualizar o consumo de CPU e memória pelo sistema.

Para acessá-la, selecione Manutenção ⇒ Monitoramento de Status.

Figura 3-6 Monitoramento de status

Operações relacionadas

para atualizar as informações manualmente selecione a opção Atualizar.

Você pode ativar a atualização automática selecionando o botão

.

.

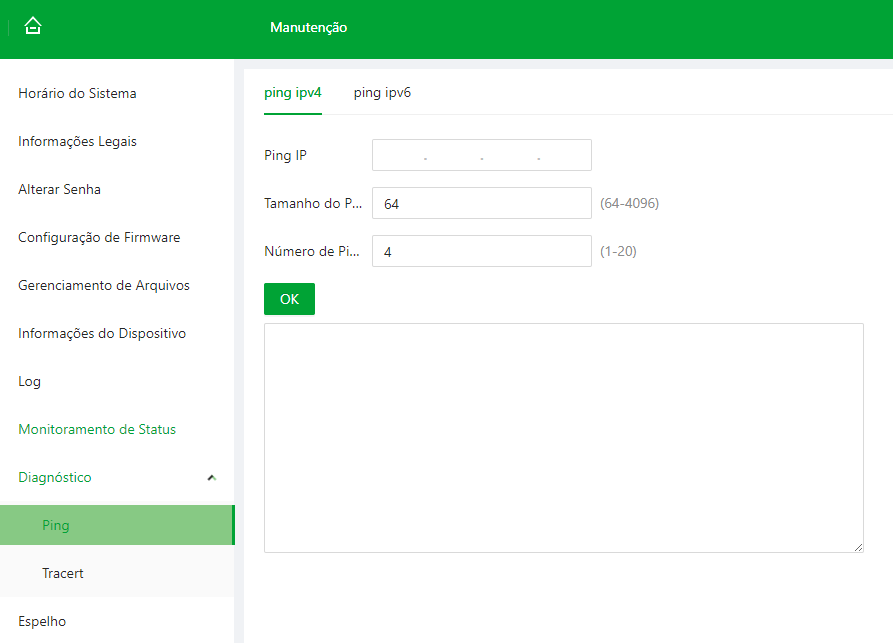

Diagnóstico

Esta interface apresenta duas funcionalidades para verificar a conexão do switch com a rede, Ping e Tracert.

Para acessar as funções, selecione Manutenção ⇒ Diagnóstico.

Figura 3-7 Diagnóstico

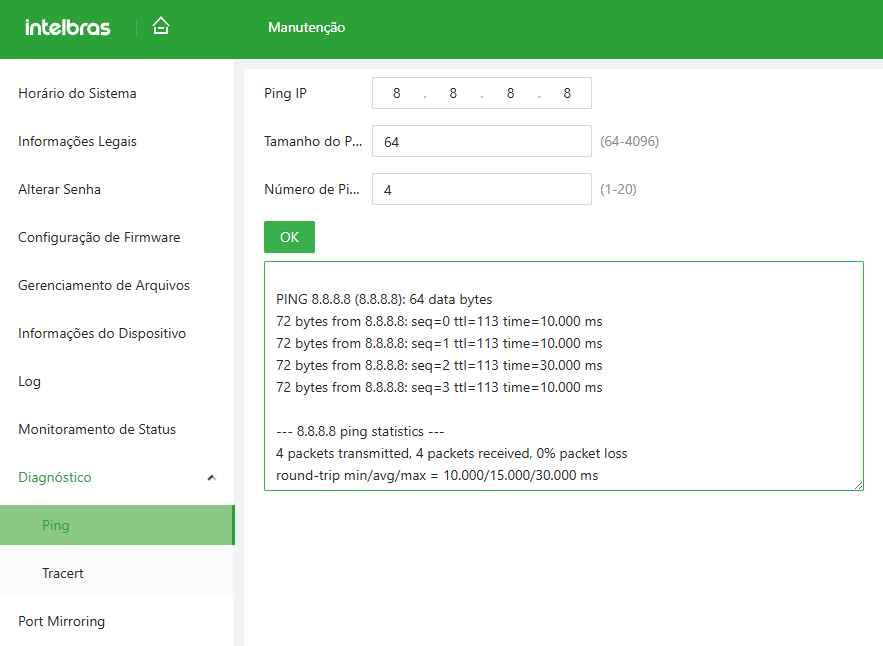

Ping

O ping (Packet Internet Groper) é uma ferramenta utilizada para verificar conectividade entre dois dispositivos e medir a latência.

Procedimento

-

Passo 1: Selecione Diagnóstico ⇒ Ping.

-

Passo 2: Insira o IP de destino em Ping IP e então selecione Tamanho do Pacote e Número de Pings para ping ou insira o Endereço IP e então selecione Tempo limite e o Número de saltos para Tracert.

-

Passo 3: Clique em Ok para executar.

Ao executar, será exibido as informações relacionadas ao Ping realizado no Endereço IP apontado.

Função Ping

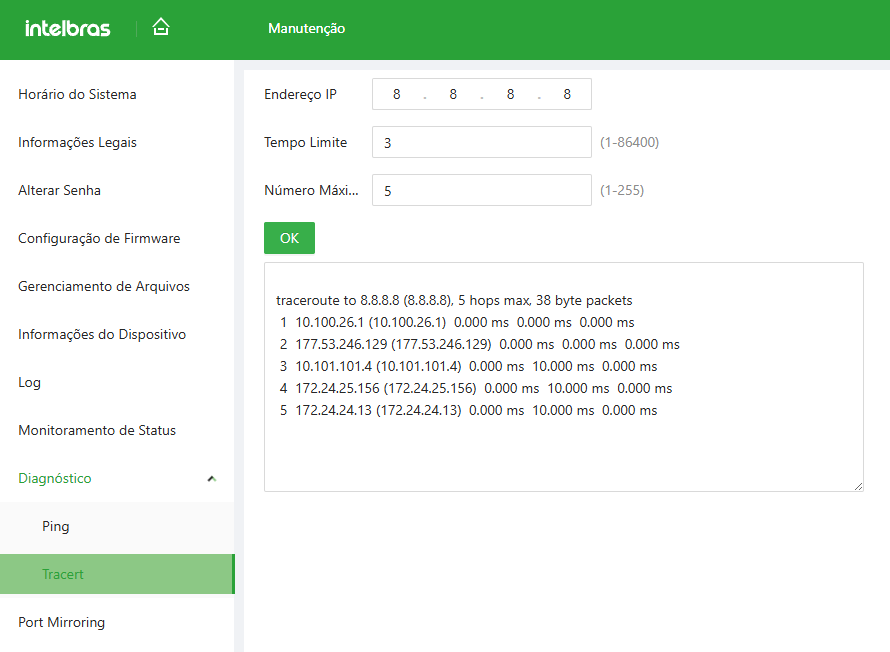

Tracert

O tracert (Trace Route) é uma ferramenta utilizada para rastrear o caminho percorrido pelos pacotes até um destino, identificando cada salto e medindo a latência entre eles.

Procedimento

-

Passo 1: Selecione Diagnóstico ⇒ Tracert.

-

Passo 2: Preencha o Endereço IP, em seguida determine o Tempo Limite e Número Máximo de Saltos.

-

Passo 4: Clique em OK para executar.

Ao executar serão exibidas informações sobre o trajeto do Tracert.

Função Tracert

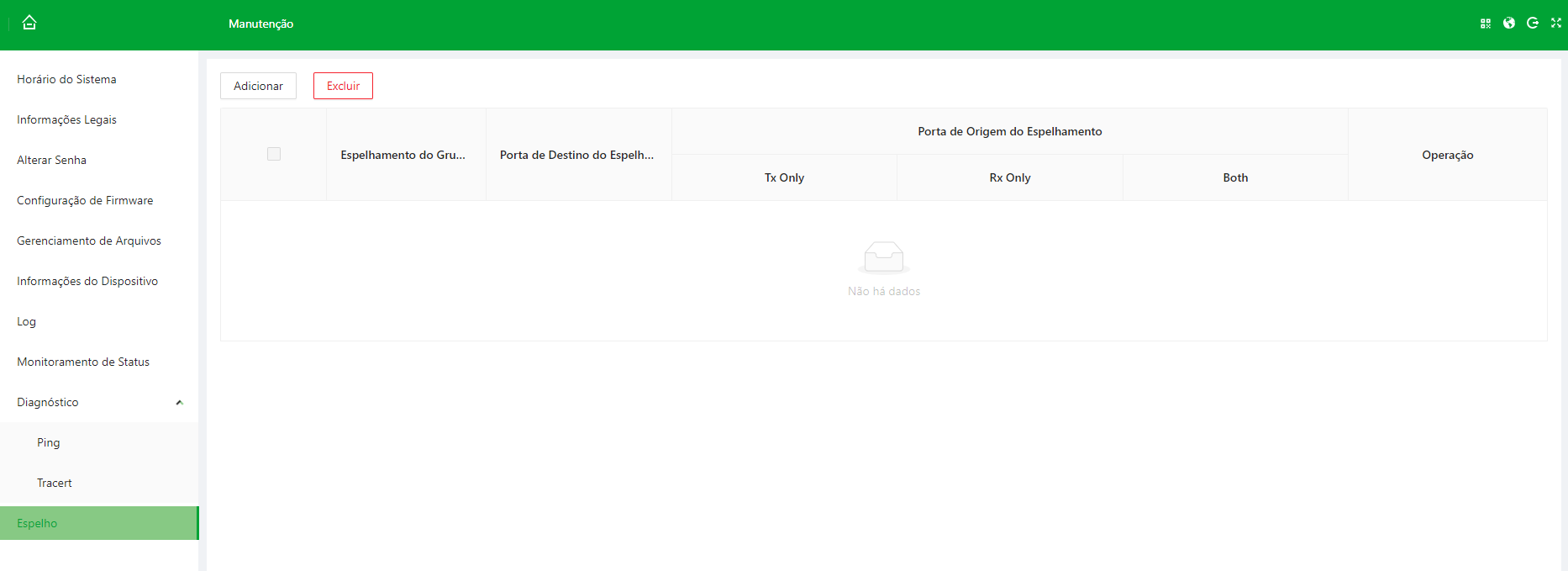

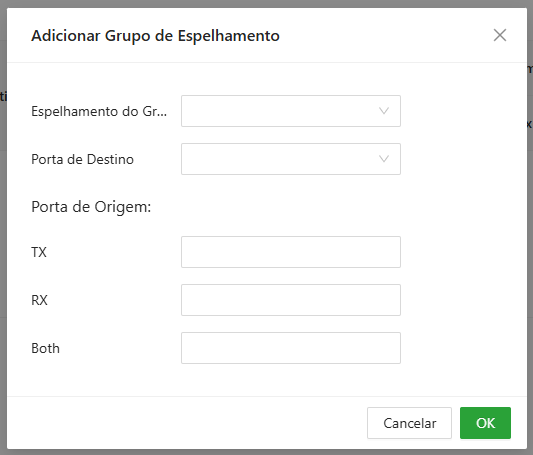

Configurando Espelhamento

O espelhamento de portas é um recurso que duplica o tráfego de uma interface para monitoramento e análise da rede, sem interferir no fluxo original.

Figura 3-8 Adicionar Grupo de Espelhamento

Procedimento

-

Passo 1: Selecione Manutenção ⇒ Port Mirroring.

-

Passo 2: Clique em Adicionar.

-

Passo 3: Na página Adicionar Grupo de Espelhamento , selecione Número do Grupo de Espelhamento, Porta de Destino e então selecione entre Apenas TX, Apenas RX e Ambos de acordo com a situação atual.

| Apenas TX | Suporta apenas o envio de tráfego. |

| Apenas RX | Suporta apenas o recebimento de tráfego. |

| Ambos | Suporta tanto o envio quanto o recebimento. |

-

Passo 4: Clique em OK para finalizar.

Operações Relacionadas

- Clique em

para editar as informações do grupo de espelhamento.

para editar as informações do grupo de espelhamento. - Clique em

ou Excluir para excluir o grupo de espelhamento.

ou Excluir para excluir o grupo de espelhamento.

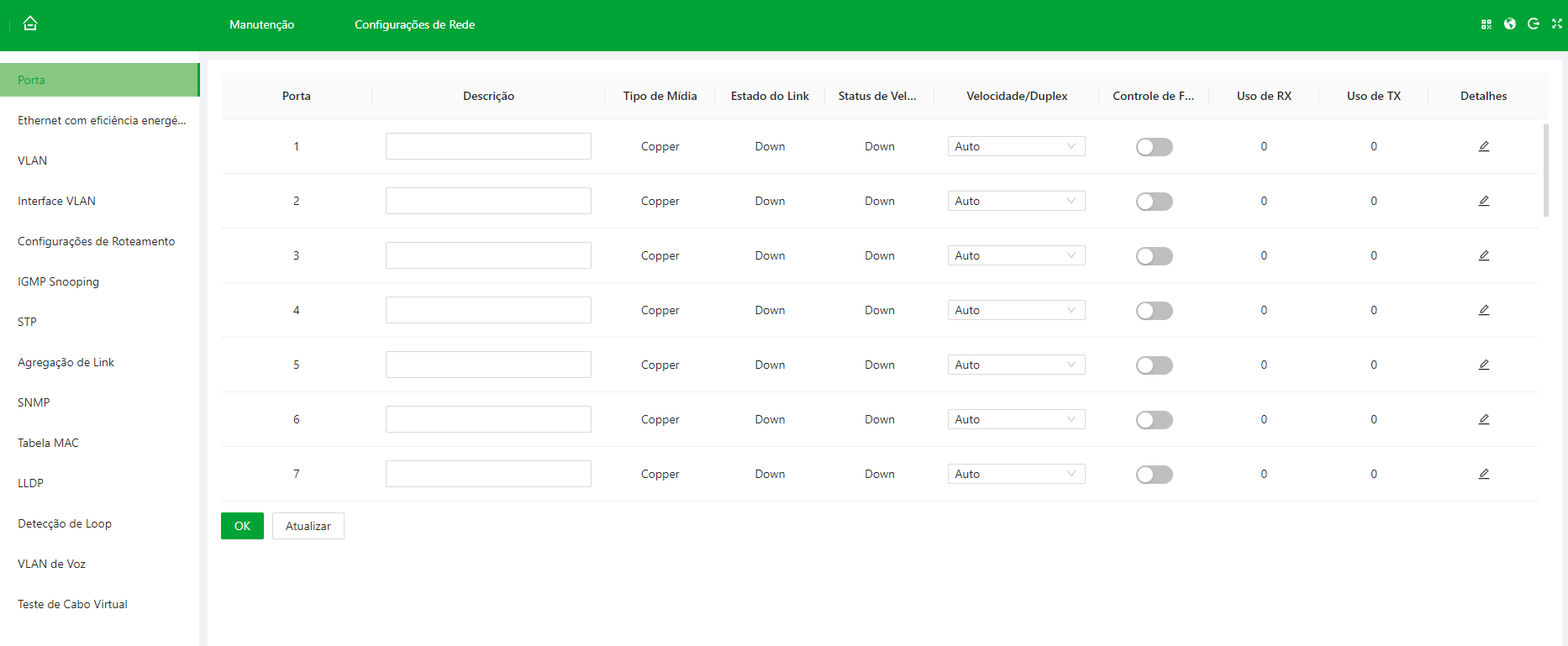

Configurações de Rede

Configurando Portas

Você pode configurar os parâmetros da porta, incluindo velocidade/duplexação, controle de fluxo e outros parâmetros. Os parâmetros da porta afetarão diretamente o modo de trabalho da porta. Faça as configurações de acordo com os requisitos práticos.

Procedimento

-

Passo 1: Acesse a função selecionando Configurações de Rede ⇒ Porta.

Aqui você pode visualizar os parâmetros utilizados nas portas do switch.

Configurações de porta

| Porta | Exibe todas as portas do switch. |

| Descrição |

Insira a descrição da porta. A descrição pode conter até 64 caracteres e só pode consistir em números, letras e sublinhados. |

| Tipo de Mídia |

Exibe dois tipos de mídia, incluindo dois tipos: Cobre e Fibra. Cobre: Porta Ethernet. Fibra: Porta Óptica. |

| Status do Link |

Inclui dois estados: Up e Down. Up: A porta está conectada. Down: A porta não está conectada ou a conexão falha. |

| Status de Velocidade/Duplexação |

Porta Online: Exibe a velocidade do link e o modo de duplex (half-duplex ou full-duplex). Porta Offline/Sem Link: Exibe Down. |

| Velocidade/Duplex | Defina a velocidade e o modo de duplex como Down, Auto, 10M Half, 10M Full, 100M Half, 100M Full e 1000M Full. A velocidade/duplex é definida como Auto para porta combo. |

| Controle de Fluxo |

Clique em  para habilitar ou desabilitar a função. para habilitar ou desabilitar a função.

|

| Uso de RX | Exibe o uso de recebimento de dados da porta. |

| Uso de TX | Exibe o uso de transmissão de dados da porta. |

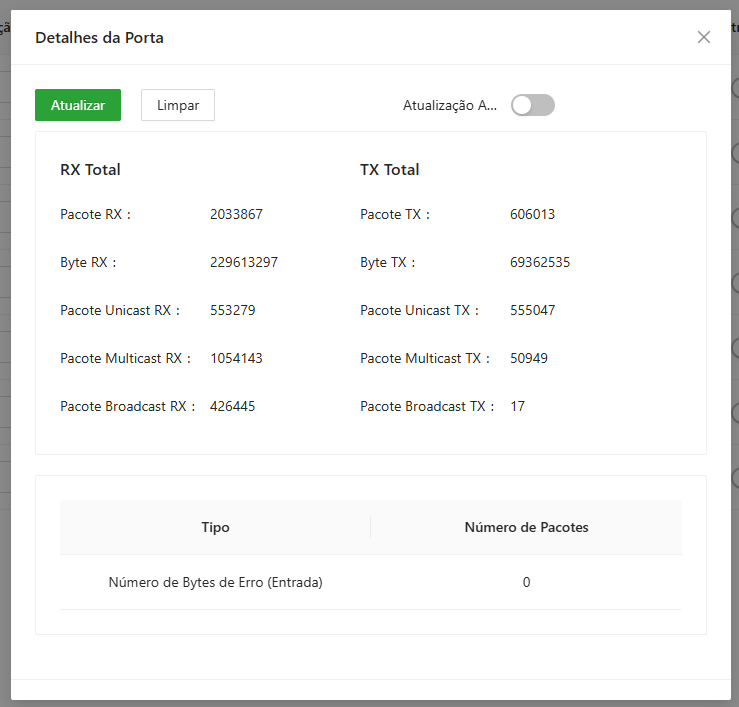

| Detalhes |

Visualize o total de RX e total de TX e seus detalhes, além de informar o número de bytes de erro. Você pode atualizar ou limpar as informações exibidas, assim como ativar a atualização automática na parte superior da janela. |

Detalhes de Porta

-

Passo 3: Clique em OK para confirmar as alterações feitas.

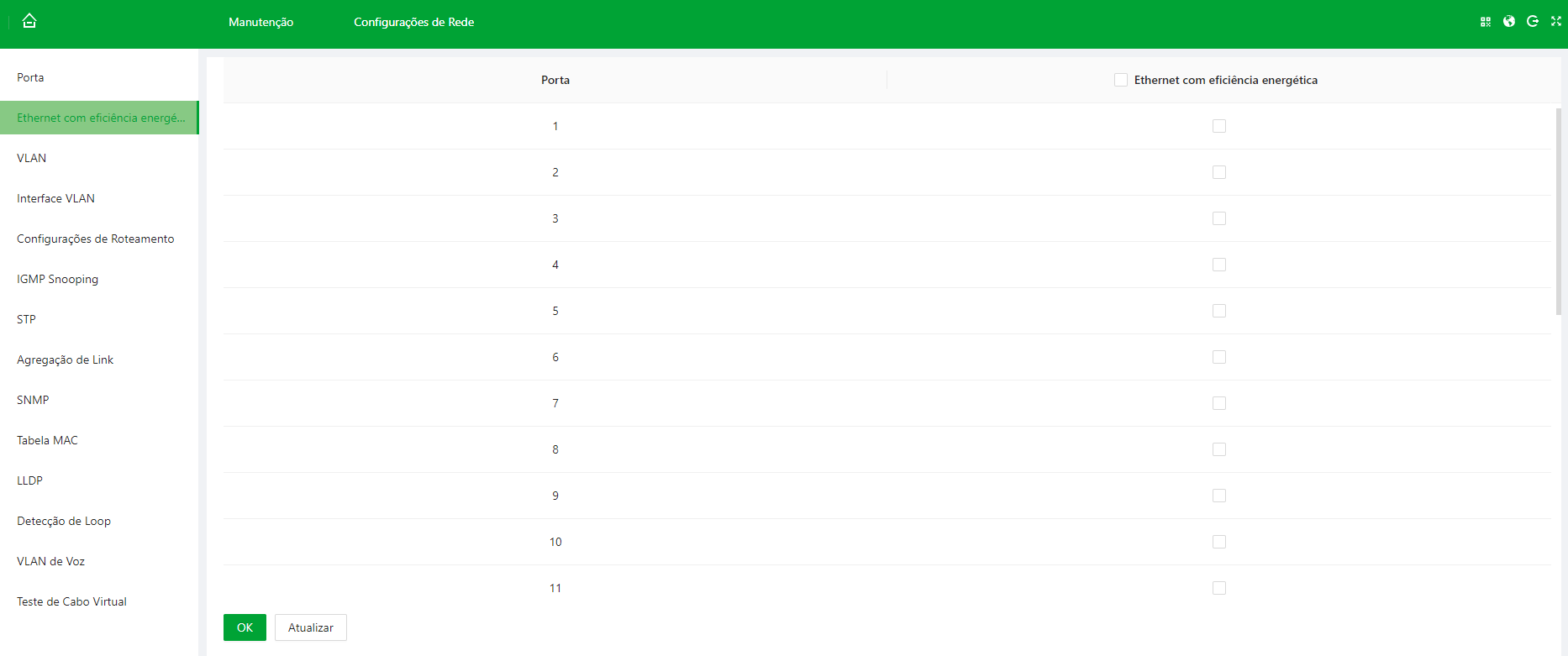

Habilitanto EEE (Ethernet com Eficiência Energética)

A função Ethernet com Eficiência Energética (802.3az) reduz o consumo de energia das portas de rede quando há pouca ou nenhuma transmissão de dados.

Procedimento

-

Passo 1: Selecione Configuração de Rede ⇒ Ethernet com Eficiência Energética.

-

Passo 2: Clique na caixa de seleção desejada para ativar o EEE na porta desejada.

Função EEE

Configurando VLAN

Interface de configuração de VLAN (Virtual Local Area Network).

Função da VLAN

- Melhorar o desempenho da rede. Os pacotes de broadcast estão na VLAN, o que pode controlar efetivamente a tempestade de broadcast da rede, reduzir a largura de banda da rede e melhorar a capacidade de processamento da rede.

- Melhorar a segurança da rede. Os switches em VLANs diferentes não podem acessar uns aos outros, e os hosts em VLANs diferentes não podem se comunicar entre si. Eles precisam de um roteador ou do switch de três camadas para encaminhar a mensagem.

- Simplificar a gerência de rede. O host do mesmo grupo de trabalho virtual não é limitado a uma área física, o que pode simplificar a gerência de rede e facilitar o estabelecimento de grupos de trabalho para usuários em diferentes áreas.

VLAN Baseada em Porta

Os tipos de porta incluem Acesso , Tronco e Híbrido.

- Acesso: A porta pertence a uma VLAN e é usada para se conectar à porta do computador.

- Tronco: A porta permite a passagem de várias VLANs, para receber e enviar mensagens de várias VLANs, e é usada para conectar entre os switches.

- Híbrido: A porta permite a passagem de várias VLANs, para receber e enviar mensagens de várias VLANs, e é usada para conectar entre os switches e conectar o computador.

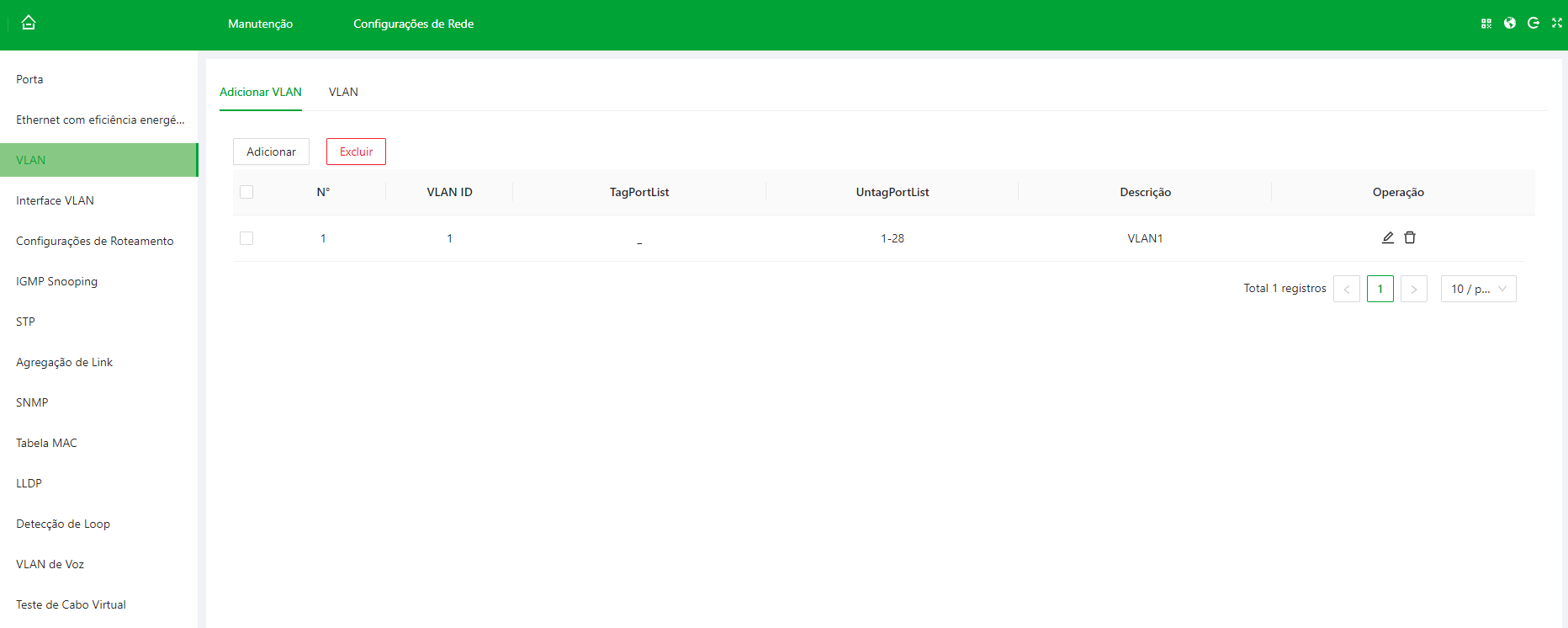

Adicionando VLAN

Você pode adicionar a porta à VLAN. A VLAN é VLAN1 por padrão.

Procedimento

-

Passo 1: Selecione Configurações de Rede ⇒ VLAN.

Configuração de VLAN

-

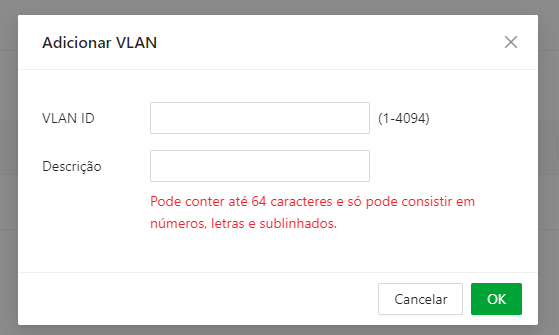

Passo 2: Na página Adicionar VLAN, clique em Adicionar, insira o ID da VLAN e Descrição.

Adicionar VLAN

-

Passo 3: Clique em OK para salvar as configurações.

Operações Relacionadas

- Clique em

para editar a VLAN.

para editar a VLAN. - Clique em

para excluir a VLAN.

para excluir a VLAN.

A VLAN1 não pode ser excluída.

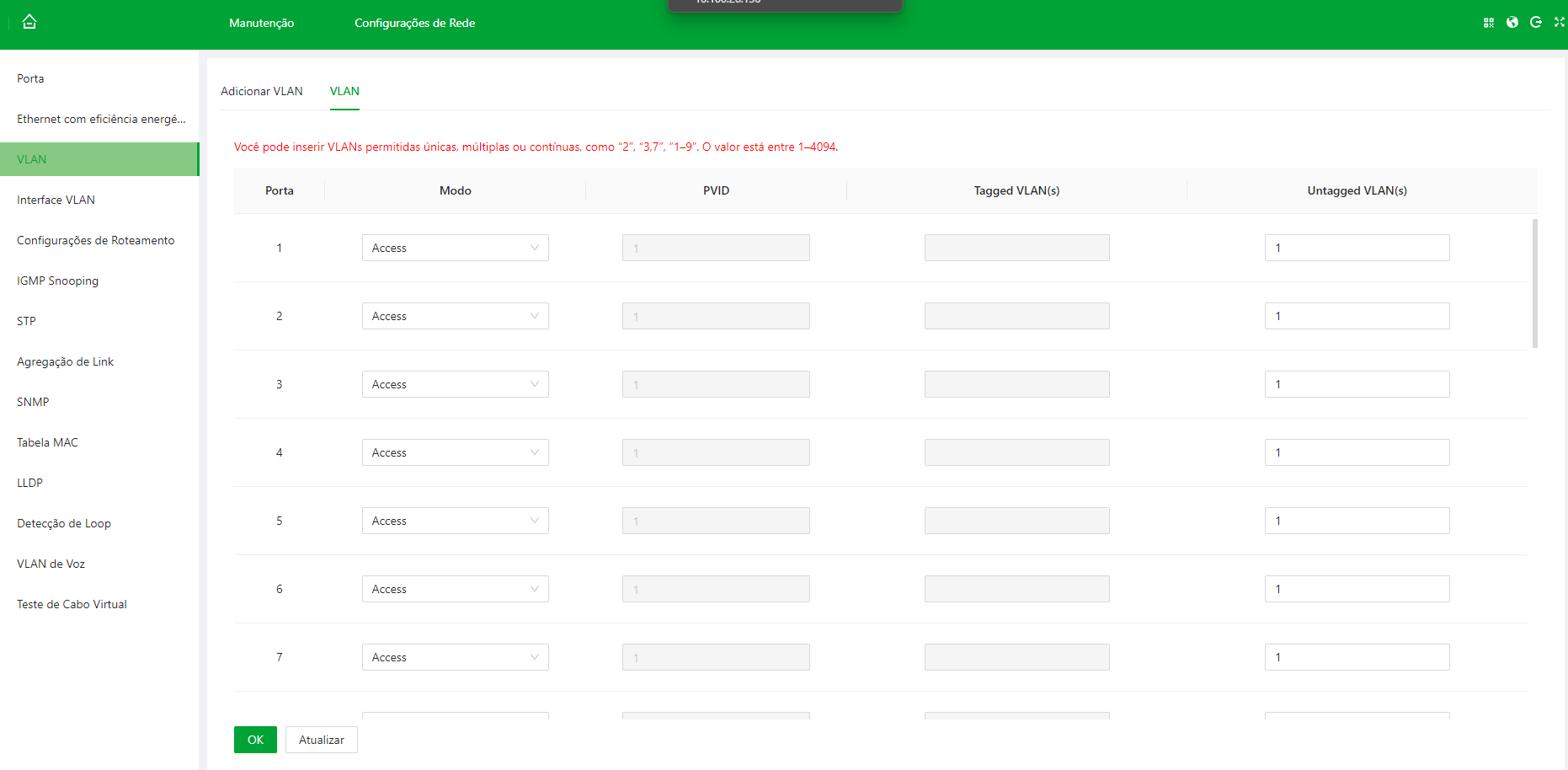

Configurando VLAN de Porta

Você pode configurar os parâmetros da VLAN de porta.

Configurar VLAN

| Porta | Exibe todas as portas do switch. |

| Modo |

Inclui três modos: Access, Trunk e Hybrid. Access: Pertence a uma VLAN. Comumente usado para conectar portas de computador. Trunk: Permite a passagem de várias VLANs. Recebe e envia pacotes de várias VLANs. Tipicamente usado para conexão entre switches. Hybrid: Permite a passagem de várias VLANs. Recebe e envia pacotes de várias VLANs. Usado para conexão entre switches ou switch e computador. |

| VLAN(s) Marcada(s) | Define o ID da VLAN para a porta que é permitida ser marcada ao enviar pacotes. |

| VLAN(s) Não Marcada(s) | Define o ID da VLAN para a porta que é permitida ser não marcada ao enviar pacotes. |

Tabela 4-3 Comparação de processamento de quadro

| Tipo de Porta | Processamento de Quadro Não Marcado | Processamento de Quadro Marcado | Transmissão de Quadro |

| Access | Recebe um quadro não marcado e adiciona uma tag com o ID da VLAN padrão ao quadro. | Aceita o quadro marcado se o ID da VLAN do quadro corresponder ao ID da VLAN padrão. Descarta o quadro marcado se o ID da VLAN do quadro for diferente do ID da VLAN padrão. | Após a remoção da tag PVID, o quadro é transmitido. |

| Trunk | Adiciona uma tag com o ID da VLAN padrão a um quadro não marcado e aceita o quadro se a interface permitir o ID da VLAN padrão. Adiciona uma tag com o ID da VLAN padrão a um quadro não marcado e descarta o quadro se a interface negar o ID da VLAN padrão. | Aceita um quadro marcado se o ID da VLAN transportado no quadro for permitido pela interface. Descarta um quadro marcado se o ID da VLAN transportado no quadro for negado pela interface. | Se o ID da VLAN do quadro corresponder ao ID da VLAN padrão e o ID da VLAN for permitido pela interface, o dispositivo remove a tag e transmite o quadro. Se o ID da VLAN do quadro for diferente do ID da VLAN padrão, mas o ID da VLAN ainda for permitido pela interface, o dispositivo transmitirá diretamente o quadro. |

| Hybrid | Se o ID da VLAN do quadro for permitido pela interface, o quadro é transmitido. A interface pode ser configurada para transmitir quadros com tags. |

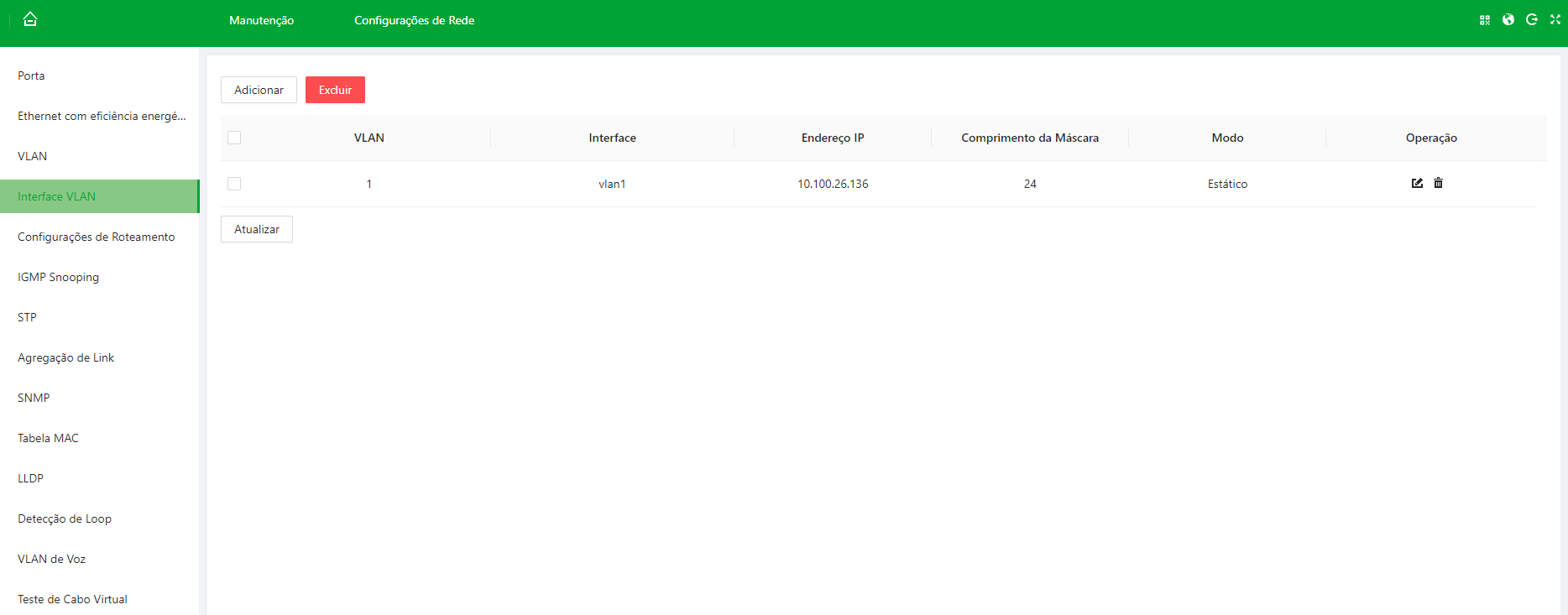

Configurando Interface VLAN

Uma interface VLAN é uma interface lógica de Camada 3 mais comumente usada para implementar comunicação de Camada 3 entre hosts em VLANs diferentes em segmentos de rede diferentes.

Cada interface VLAN corresponde a uma VLAN. Depois que um endereço IP é configurado para uma interface VLAN, a interface VLAN se torna o gateway dos hosts do usuário dentro daquela VLAN e encaminha pacotes entre segmentos de rede na Camada 3.

Procedimento

-

Passo 1: Selecione Configurações de Rede ⇒ Interface VLAN.

-

Passo 2: Clique em Adicionar , insira o número da VLAN e então habilite DHCP para a porta com Modo como dinâmico

Quando DHCP desabilitado, você precisa inserir Endereço IP e Comprimento da Máscara.

Adicionar Interface VLAN

Operações Relacionadas

- Excluir a Interface VLAN: Selecione a VLAN e, em seguida, clique em Excluir ou

.

. - Atualizar o parâmetro: Clique em Atualizar para atualizar os parâmetros da VLAN.

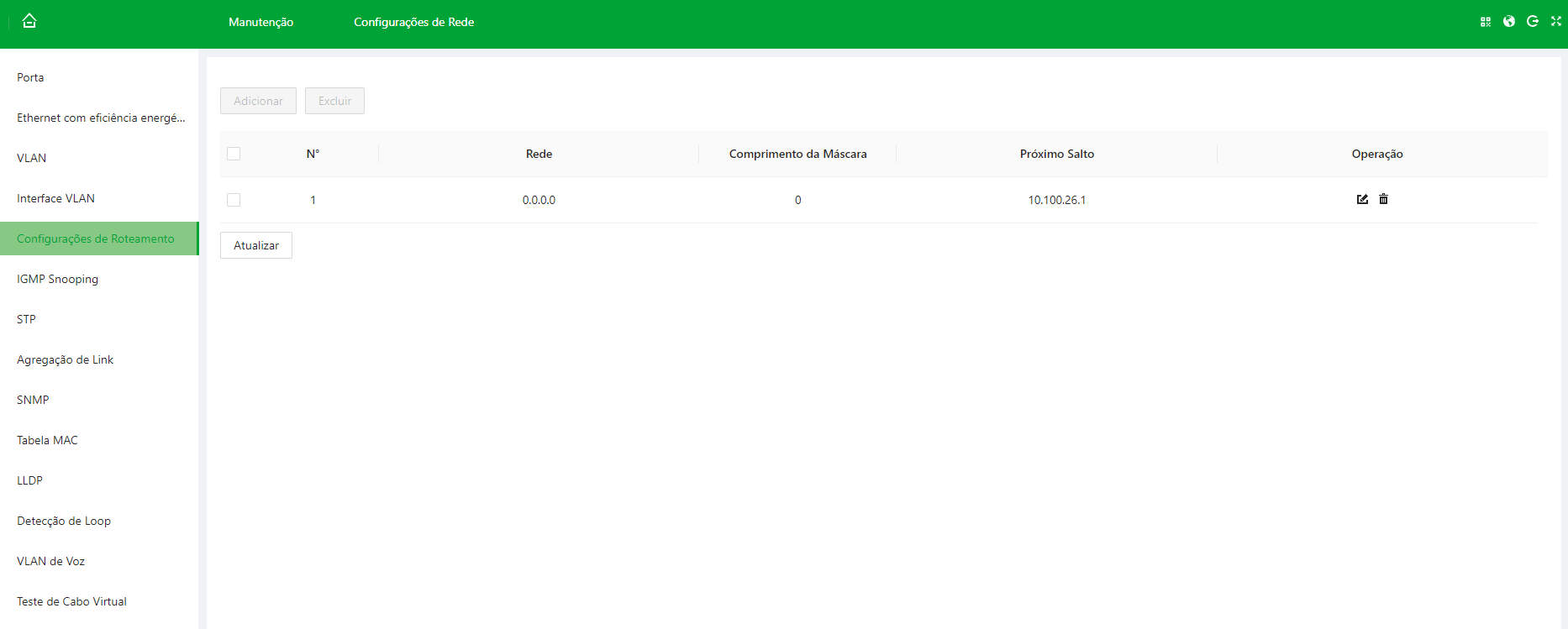

Configurando Roteamento

Permite a criação e exibição da rota estática do switch.

Procedimento

-

Passo 1: Selecione Configurações de Rede ⇒ Configurações de Roteamento.

Configurações de roteamento

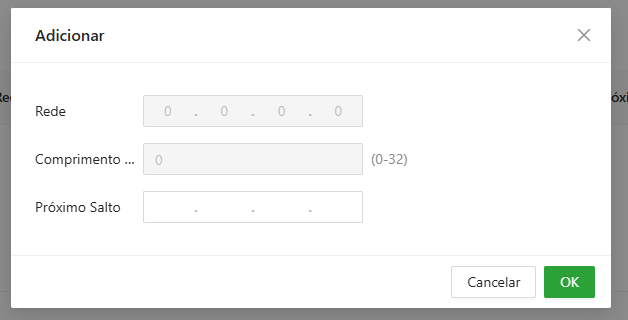

-

Passo 2: Na aba Configurações de Roteamento, clique em Adicionar e então configure os parâmetros.

Parâmetros de roteamento

| Rede | Insira o endereço de destino ou a rede de destino para identificar o pacote IP. |

| Comprimento da Máscara | Defina o segmento para identificar o switch ou roteador de destino com o endereço de destino. |

| Próximo Salto | Defina o próximo endereço de salto do roteador. |

Operações Relacionadas

-

Excluir roteamento: Selecione a rota e, em seguida, clique em

.

.

-

Editar roteamento: Selecione a rota e clique em

para editar os parâmetros do roteamento.

para editar os parâmetros do roteamento.

-

Atualizar interface: Clique em Atualizar após inserir uma rota estática para atualizar a memoria do switch.

Configurando IGMP Snooping

O IGMP Snooping (Internet Group Management Protocol Snooping) é um recurso dos switches de rede usado para escutar os pacotes que passam pelo switch, a fim de gerenciar e otimizar o encaminhamento do tráfego multicast. O IGMP Snooping melhora o desempenho da rede ao "bisbilhotar" o tráfego IGMP (como as mensagens IGMP join e leave enviadas por hosts), permitindo que o switch envie de forma inteligente o tráfego multicast somente para as portas que precisam dele, evitando transmissões desnecessárias.

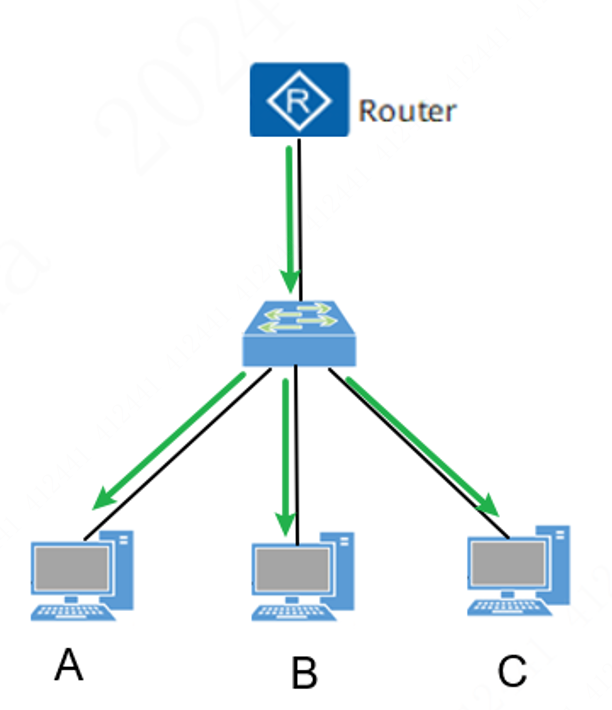

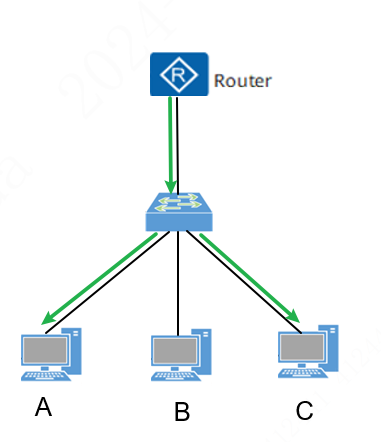

Cenário de atuação

| IGMP Snooping desativado | IGMP Snooping ativado |

|

|

Como mostrado na figura, o Host A, o Host B e o Host C estão na mesma vlan, quando o Host A e o Host C precisam receber mensagens multicast enviadas pelo Roteador, por exemplo, se o switch não ativar o IGMP Snooping, o tráfego multicast recebido pelo switch será transmitido na vlan e, nesse momento, o Host A, o Host B e o Host C podem receber mensagens multicast, o que resulta em desperdício de largura de banda. Depois que o IGMP Snooping for ativado no switch, ele colocará o Host A e o Host C no mesmo grupo multicast e o Host B não receberá o tráfego multicast, o que evita a transmissão desnecessária e melhora a eficiência da rede.

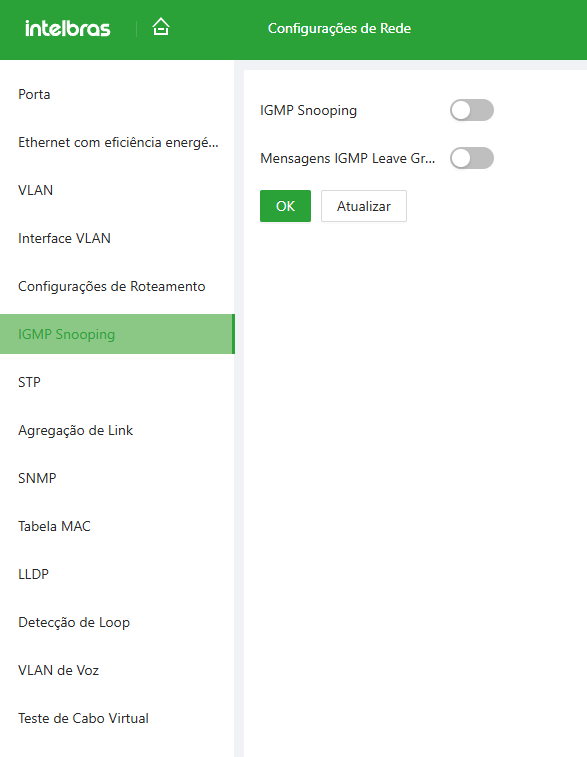

Configuração

-

Passo 1: Selecione Configurações de Rede ⇒ IGMP Snooping.

IGMP Snooping

-

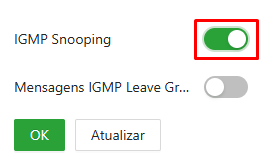

Passo 2: clique em

ao lado de

IGMP Snooping para habilitar a função.

ao lado de

IGMP Snooping para habilitar a função.

IGMP Snooping ativo

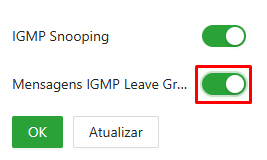

Ativar mensagens de IGMP Leave Group

Quando um host que ingressou em um grupo multicast deseja sair do grupo multicast, o host envia uma mensagem de saída do grupo multicast para a camada superior. Se o switch não ativar a função IGMP Leave Group Messages, ele não irá processar a mensagem de saída do grupo multicast, mas aguardará a expiração do tempo de envelhecimento e, em seguida, moverá o host para fora do grupo multicast.

Se o switch ativar a função IGMP Leave Group Messages, ele processará a mensagem de saída do grupo multicast e moverá o host que enviou a mensagem de saída para fora do grupo multicast imediatamente.

Mensagens IGMP Leave Group ativas

Operações Relacionadas

- Clique OK para salvar a configuração.

- Clique Atualizar para atualizar a memória do switch e aplicar a configuração.

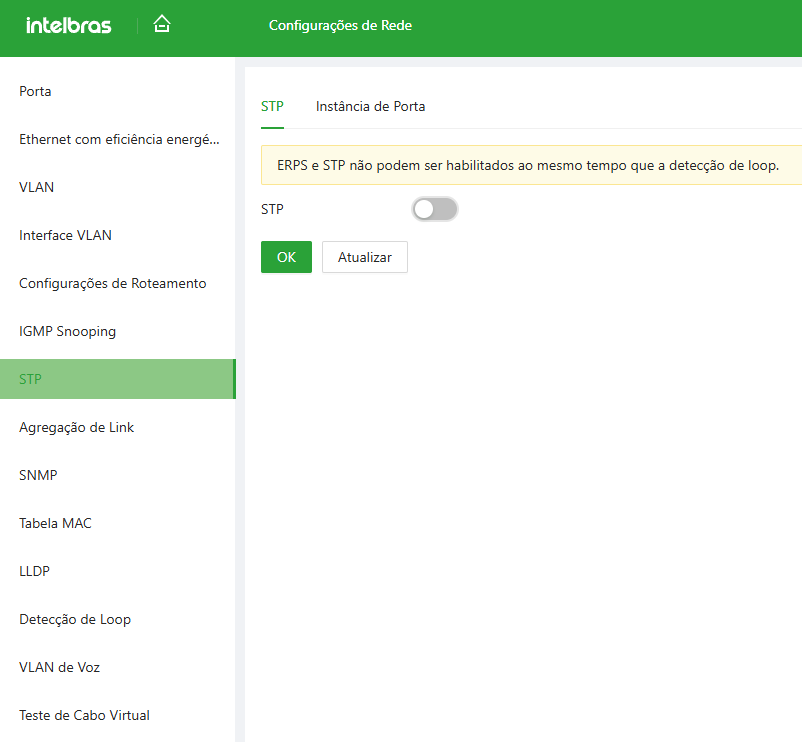

Configurando STP

O Spanning Tree Protocol (STP) constrói uma topologia lógica sem loop para LANs. Ele bloqueia links redundantes entre dois dispositivos de rede e deixa um único link ativo entre eles para eliminar loops.

O STP, RSTP e MSTP fornecem as seguintes capacidades:

| STP | RSTP | MSTP |

| Um protocolo de gerenciamento na camada de enlace de dados, é usado para detectar e prevenir loops em uma rede de Camada 2. No entanto, converte a topologia da rede lentamente. | Um aprimoramento ao STP, permite a rápida convergência da topologia de rede. No entanto, tanto o RSTP quanto o STP têm um defeito de que todas as VLANs na mesma LAN compartilham a mesma árvore de abrangência. | Uma tabela de mapeamento de VLAN virtual na qual os IDs de VLAN são associados a instâncias de árvore de abrangência. Além disso, o MSTP divide uma rede de comutação em várias regiões, cada uma das quais tem várias instâncias de árvore de abrangência que são mutuamente independentes. Ao contrário do STP e RSTP, o MSTP fornece múltiplos caminhos redundantes para o encaminhamento de dados. Além disso, ele implementa balanceamento de carga entre as VLANs. |

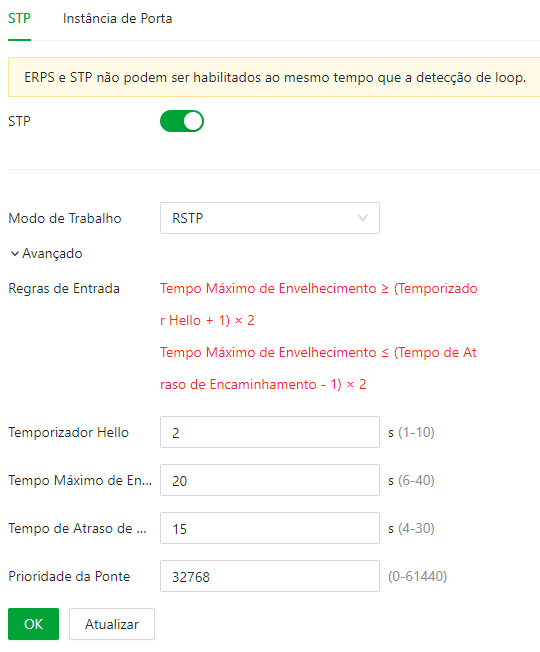

STP

Procedimento

-

Passo 1: Selecione Configurações de Rede ⇒ STP

STP

-

Passo 2: Clique em

ao lado de STP para habilitar a função.

ao lado de STP para habilitar a função.

ERPS e STP não podem ser habilitados ao mesmo tempo que a detecção de loop.

Ativar STP

-

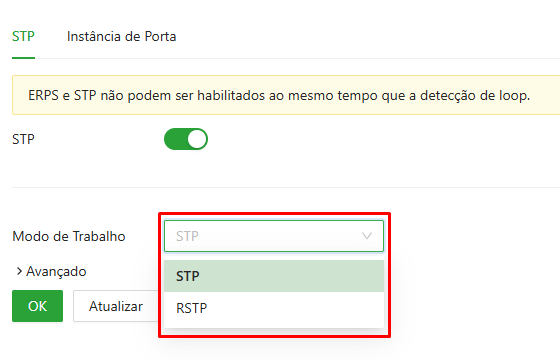

Passo 3: Selecione o modo de trabalho.

Modo de trabalho

-

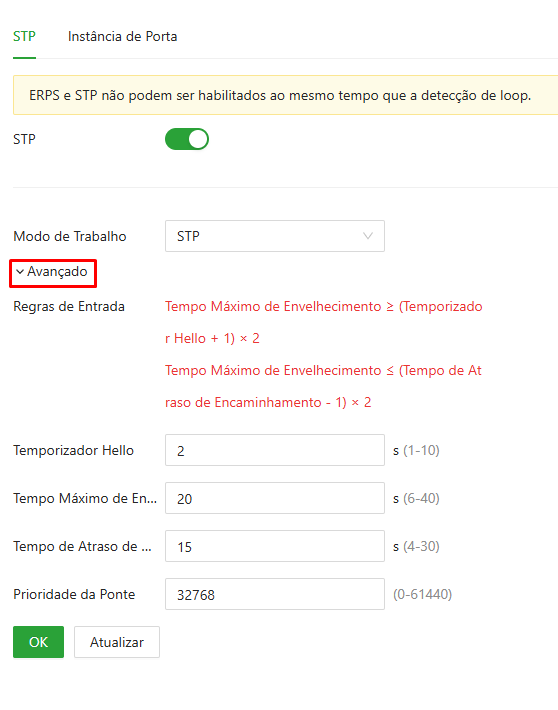

Passo 4: Selecione avançado para preencher os parâmetros de configuração do STP.

Configurações avançadas

- Passo 5: Selecione OK e depois Atualizar para salvar e aplicar as alterações.

| STP | O protocolo de árvore de abrangência básico. |

| RSTP | Um aprimoramento ao STP, permite a rápida convergência da topologia de rede. |

| Temporizador Hello | O período em que a raiz da ponte envia BPDU. O tempo varia de 1 segundo a 10 segundos. |

| Tempo Máximo de Envelhecimento | O tempo de envelhecimento da BPDU atual. O tempo varia de 6 segundos a 40 segundos. |

| Tempo de Atraso de Encaminhamento | Após a configuração da mudança topológica, a ponte mantém o tempo de aprendizado e monitoramento do estado. O tempo varia de 4 segundos a 30 segundos. |

| Prioridade da Ponte | O valor varia de 0 a 61440. |

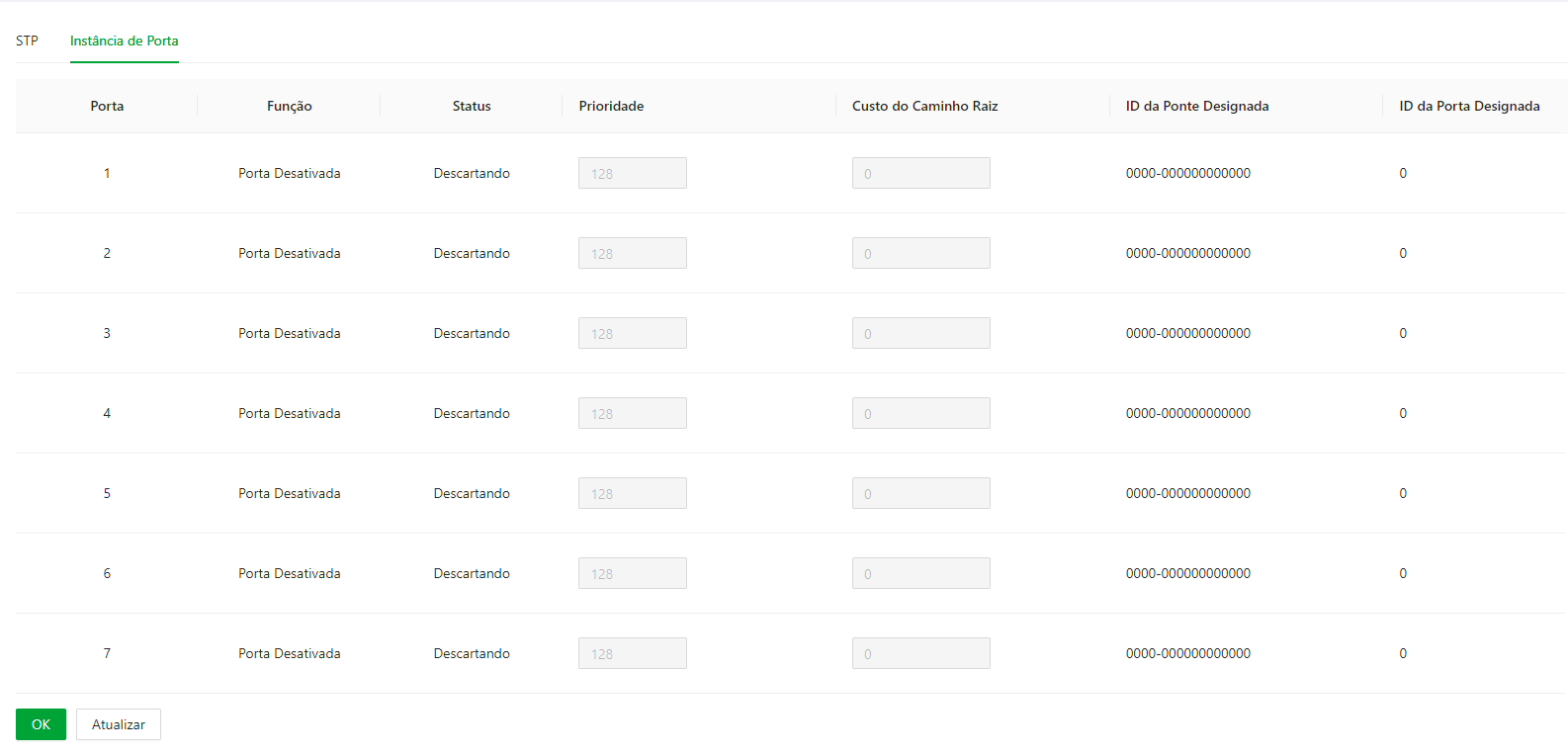

Instância de Porta

Procedimento

Passo 1: Selecione Configurações de Rede ⇒ STP ⇒ Instância da Porta.

Passo 2: Insira a Prioridade e o Custo do Caminho Raiz de cada porta.

Figura 4-11 Instância da Porta

| Função | O STP básico. |

| Status | Um aprimoramento ao STP, permite a rápida convergência da topologia de rede. |

| Prioridade | A prioridade da porta. |

| Custo do Caminho Raiz | O custo do caminho raiz da porta. |

| ID da Ponte Designada | O ID da ponte designada da porta. |

| ID da Porta Designada | O ID da porta designada da porta. |

Configurando Agregação de Links

Informações de Fundo

A agregação de links é formar várias portas físicas do switch em uma porta lógica. Os links em um mesmo grupo podem ser considerados como um link lógico com uma largura de banda maior.

Através da agregação, as portas no mesmo grupo podem compartilhar o fluxo de comunicação, aumentando a largura de banda. Além disso, as portas no mesmo grupo podem fazer backup reciprocamente e dinamicamente para melhorar a confiabilidade da conexão.

Procedimento

-

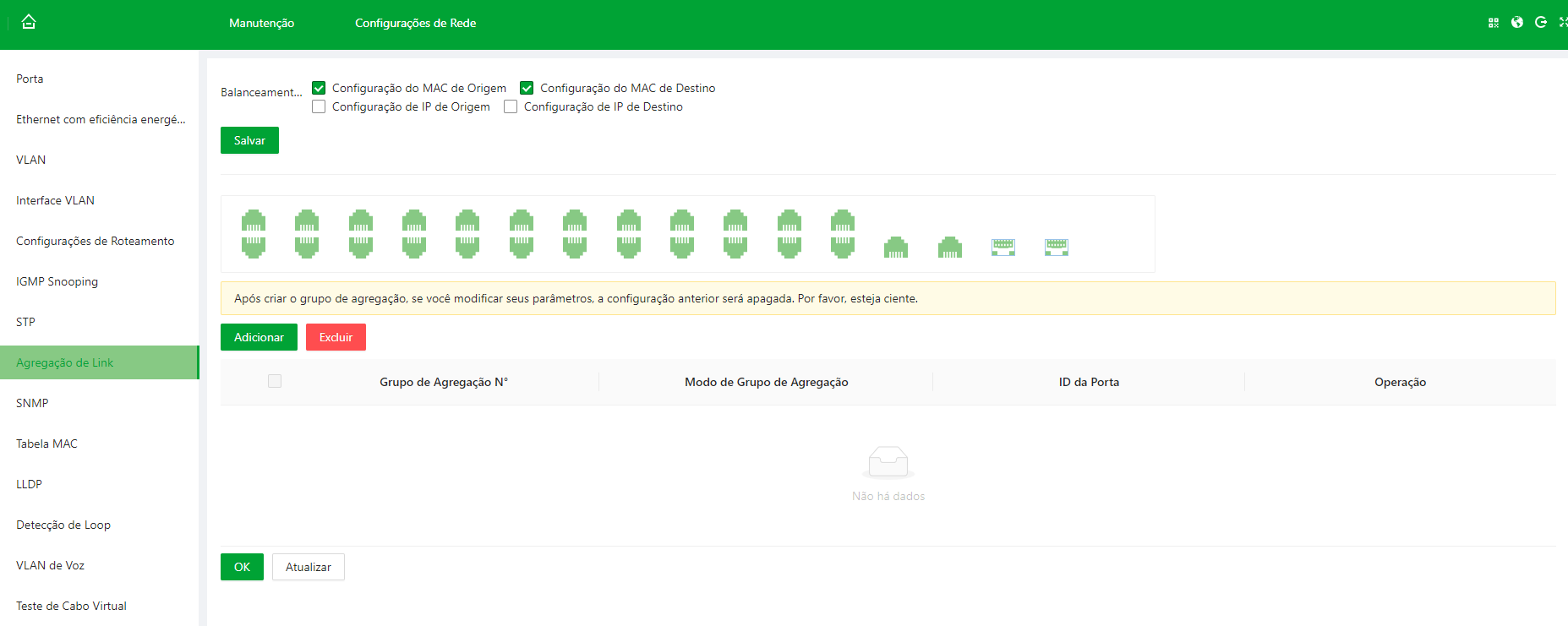

Passo 1: Selecione Configurações de Rede ⇒ Agregação de Link.

Agregação de Links

-

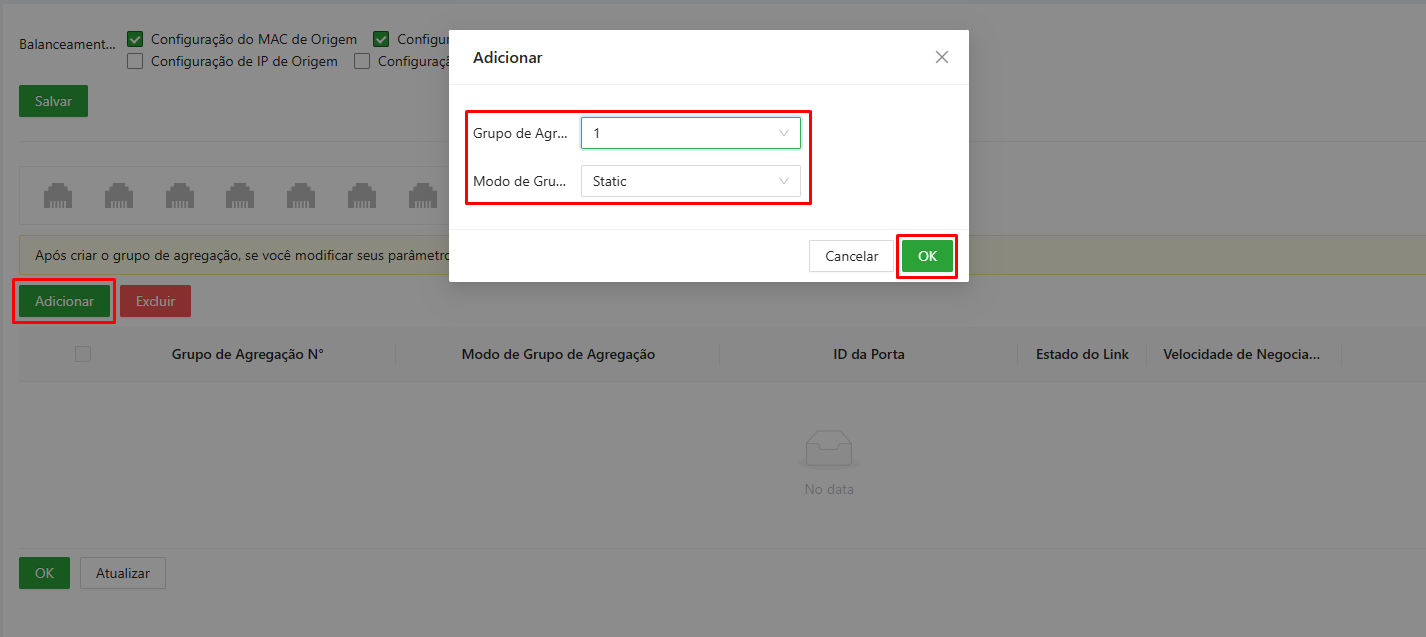

Passo 2: Clique em Adicionar e em seguida selecione o Grupo de Agregação Nº

e o Modo de Grupo de Agragação, em seguida clique em OK para criar o grupo de agregação.

Criando grupo de agregação

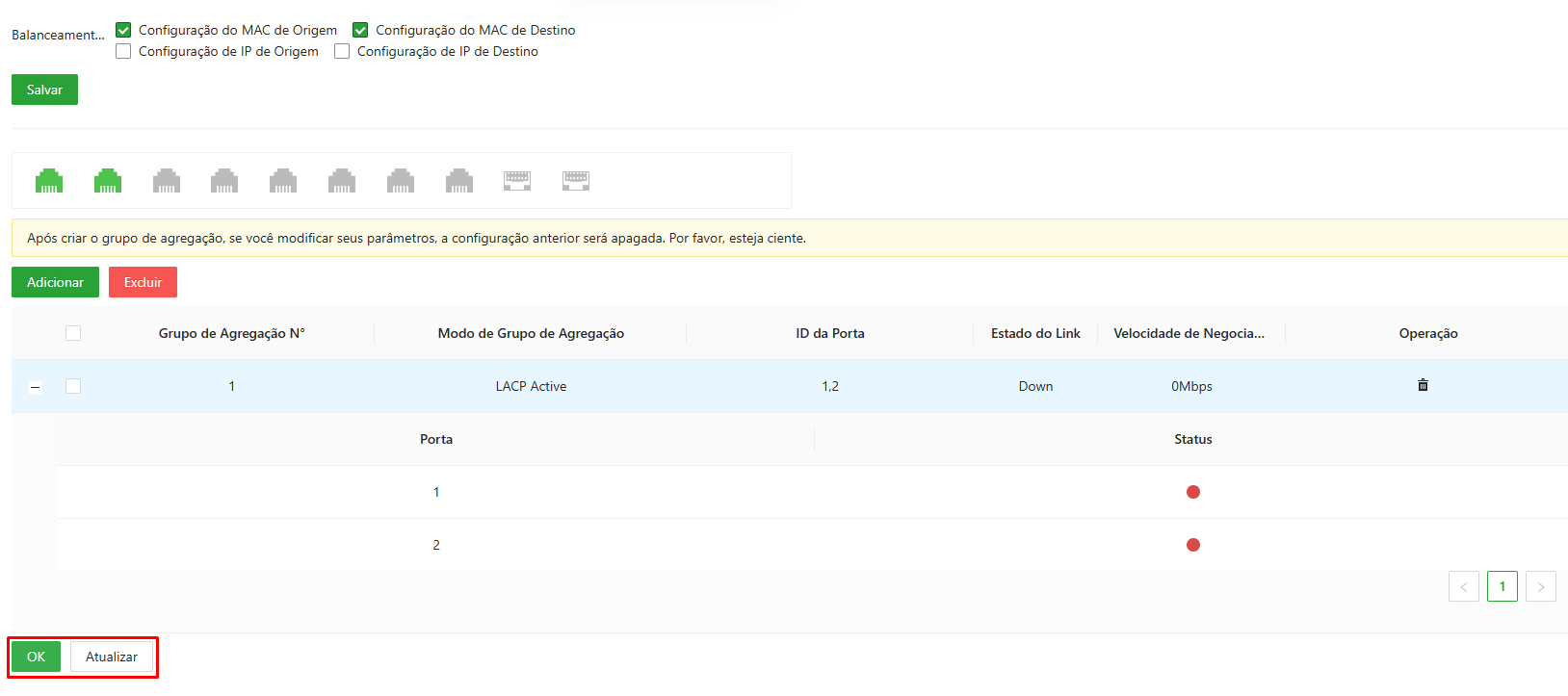

Os Modos de Grupo de Agregação são Static, LACP Active, LACP Passive.

| Static | LACP Active | LACP Passive |

| Também conhecido como modo manual. A interface Eth-Trunk deve ser criada manualmente e as interfaces de membro precisam ser adicionadas manualmente. O protocolo LACP está desativado. | A interface Eth-Trunk deve ser criada manualmente e as interfaces de membro precisam ser adicionadas manualmente. Comparado com o estático, a seleção da interface é configurada pelo protocolo LACP. Este modo coloca uma interface em estado de negociação ativo. Neste modo, a interface inicia negociações com outras interfaces enviando LACPDUs. | As interfaces Eth-Trunk são criadas e as interfaces de membro são adicionadas pelo protocolo LACP. Este modo coloca uma interface em estado de negociação passivo. Neste modo, a interface responde aos LACPDUs que recebe, mas não inicia a negociação LACPDU. |

-

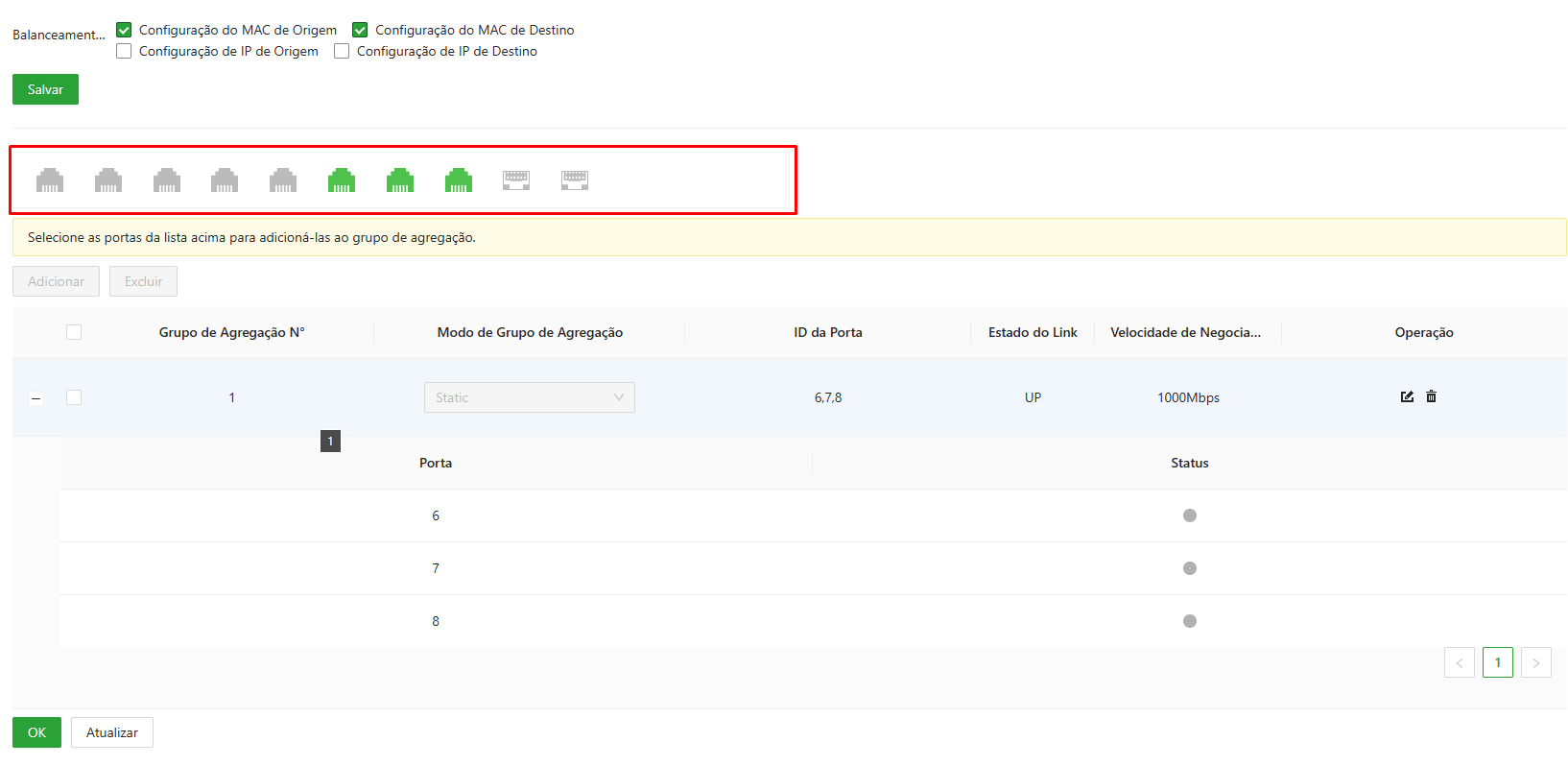

Passo 3: Selecione as portas que deseja inserir no grupo de agregação.

Portas no grupo de agregação

-

Passo 4: Clique em OK e Atualizar para salvar e aplicar

as configurações realizadas.

Configurações realizadas

Configurando o protocolo SNMP

O SNMP (Protocolo Simples de Gerenciamento de Rede) é o protocolo padrão para gerenciamento de rede na Internet e é amplamente aplicado para acessar e gerenciar dispositivos gerenciados. O SNMP possui as seguintes características:

- Ele suporta gerenciamento inteligente para dispositivos de rede. Usando a plataforma de gerenciamento de rede baseada em SNMP, o administrador de rede pode consultar o status de operação e os parâmetros do dispositivo de rede, e pode configurar parâmetros, encontrar erros, realizar diagnósticos de falhas e, em seguida, planejar a capacidade e criar relatórios.

- O SNMP suporta o gerenciamento de dispositivos com diferentes características físicas. O SNMP fornece apenas a biblioteca de funções mais básica. Ele torna a tarefa de gerenciamento e as características físicas e a tecnologia de rede do dispositivo gerenciado independentes, para gerenciar dispositivos de diferentes fabricantes.

A rede SNMP fornece 2 elementos, NMS e Agente:

- O NMS (Sistema de Gerenciamento de Rede) é o gerente na rede SNMP, e ele fornece uma interface humano-máquina amigável para ajudar o administrador de rede a concluir a maior parte do trabalho de gerenciamento de rede.

- O Agente é o papel gerenciado na rede SNMP, e ele recebe e manipula o pacote de solicitação do NMS. Em algumas circunstâncias de emergência, por exemplo, se o status da porta mudar, o Agente pode enviar pacotes de alarme para o NMS proativamente.

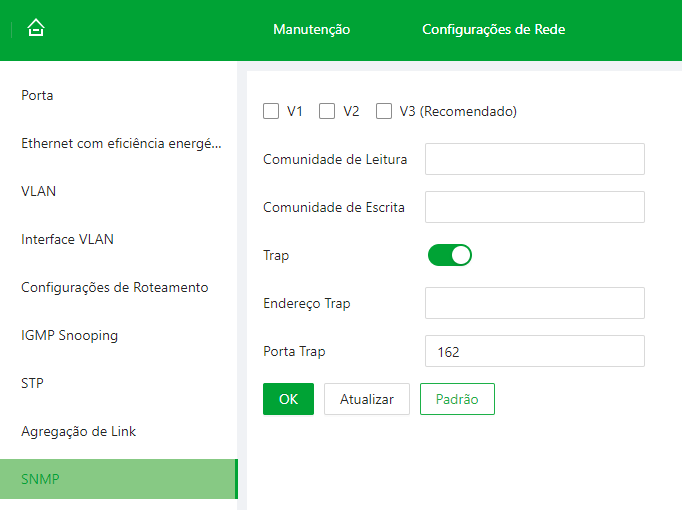

Configurando SNMP V1 e V2

-

Passo 1: Selecione Configurações de Rede ⇒ SNMP.

Figura 4-13 SNMP

- Passo 2: Selecione a opção V1 ou V2 e preencha os campos com os parâmetros desejados.

- Passo 3: Clique em OK e Atualizar para salvar e aplicar as configurações.

- Passo 4 (opcional): Clique em padrão para restaurar o switch à sua configuração SNMP padrão.

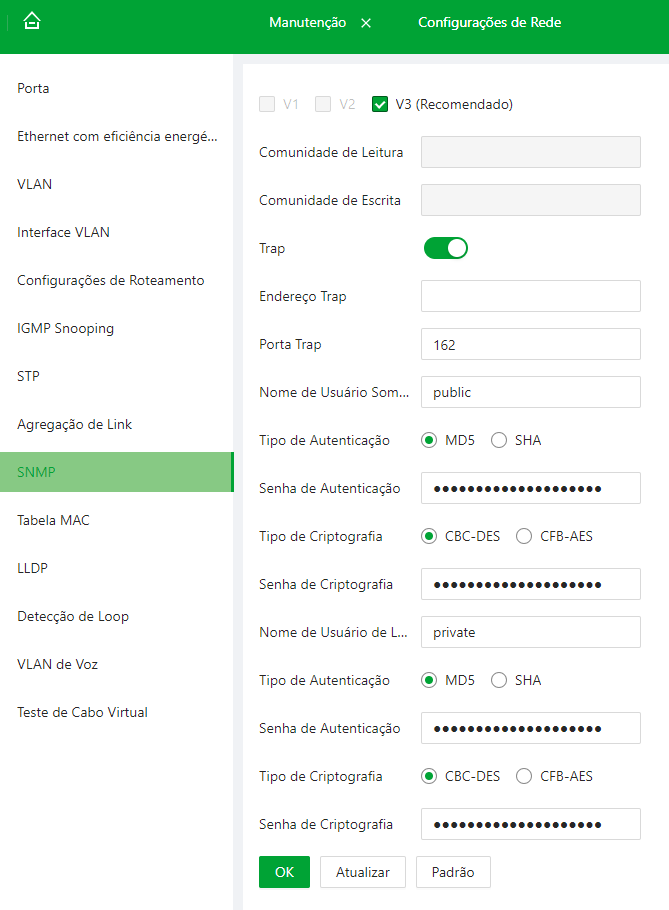

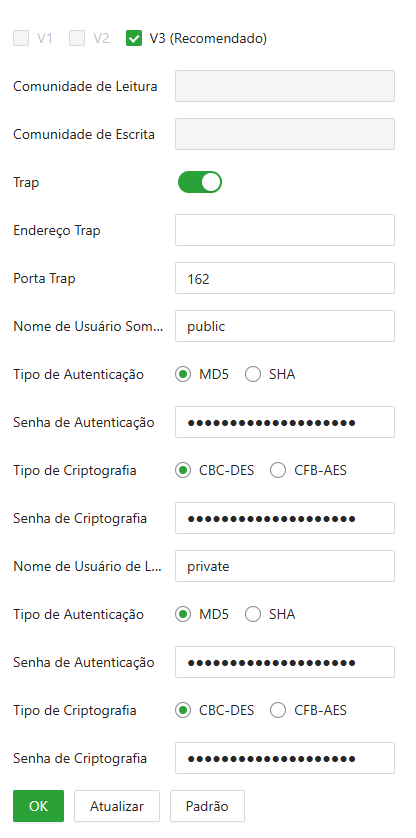

Configurando SNMP V3

-

Passo 1: Selecione Configurações de Rede ⇒ SNMP

SNMP V3

-

Passo 2: Selecione V3 e preencha os campos com os parâmetros desejados.

SNMP V3 configurado

- Passo 3: Clique em OK e Atualizar para salvar e aplicar as configurações.

- Passo 4 (opcional): Clique em Padrão para restaurar o switch à sua configuração SNMP padrão

| Parâmetro | Descrição |

| Comunidade de Leitura | Comunidade de leitura suportada pelos programas do agente. |

| Comunidade de Escrita | Comunidade de escrita suportada pelos programas do agente. |

| Endereço de Armadilha | O endereço de destino da informação de armadilha enviada pelo programa do agente. |

| Porta de Armadilha | A porta de destino da informação de armadilha enviada pelo programa do agente. |

| Nome de usuário somente leitura | Defina o nome de usuário somente leitura. É apenas para V3. |

| Tipo de Autenticação | Defina o modo de autenticação quando o nível de segurança é Autenticação sem criptografia ou Autenticação e criptografia. O modo de autenticação inclui MD5 e SHA. |

| Senha de Autenticação | Defina a senha de autenticação. |

| Tipo de Criptografia | Defina o modo de criptografia quando o modo de autenticação é Autenticação e criptografia. O tipo de criptografia inclui DES e AES. |

| Senha de Criptografia | Defina a senha de criptografia quando o modo de autenticação é Autenticação e criptografia. |

| Nome de usuário de leitura/escrita | Defina usuário de leitura/escrita. |

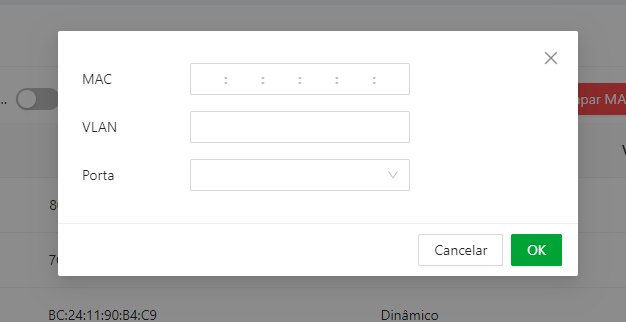

Configurando a Tabela MAC

A tabela MAC (Meida Access Control) registra a relação entre o endereço MAC e a porta, junto das informações que incluem a VLAN que a porta pertence. Quando o dispositivo está encaminhando o pacote, ele consulta na tabela de endereços para saber o destino final do pacote. Se o endereço MAC de destino estiver contido na tabela, o pacote será encaminhado diretamente pela porta na tabela. Se o endereço não estiver contido na tabela MAC, o dispositivo adotará a difusão para encaminhar o pacote a todas as portas.

Adicionando à Tabela MAC

Você pode vincular o endereço MAC à porta em determinada VLAN.

Procedimento

Passo 1: - Selecione Configurações de Rede ⇒ Tabela MAC.

Passo 2: - Na guia Tabela MAC, clique em Adicionar.

Passo 3: - Defina o endereço MAC, a VLAN e a porta.

Por exemplo, vincule o endereço MAC 00:00:00:00:00:01 à porta 3 na VLAN 2.

Passo 4: - Clique em OK.

Figura 4-15 Adicionar tabela MAC

Operações Relacionadas

Figura 4-16 operações relacionadas

- Excluir endereço MAC estático: Selecione um MAC e clique em Excluir.

- Atualizar a lista de endereços MAC: Clique em Atualizar ou ative Atualização Automática.

- Limpar endereço MAC dinâmico: Clique em Limpar Endereço MAC Dinâmico.

- Procurar por endereço MAC e porta: Digite o endereço MAC ou o número da porta no canto superior direito e clique em Procurar.

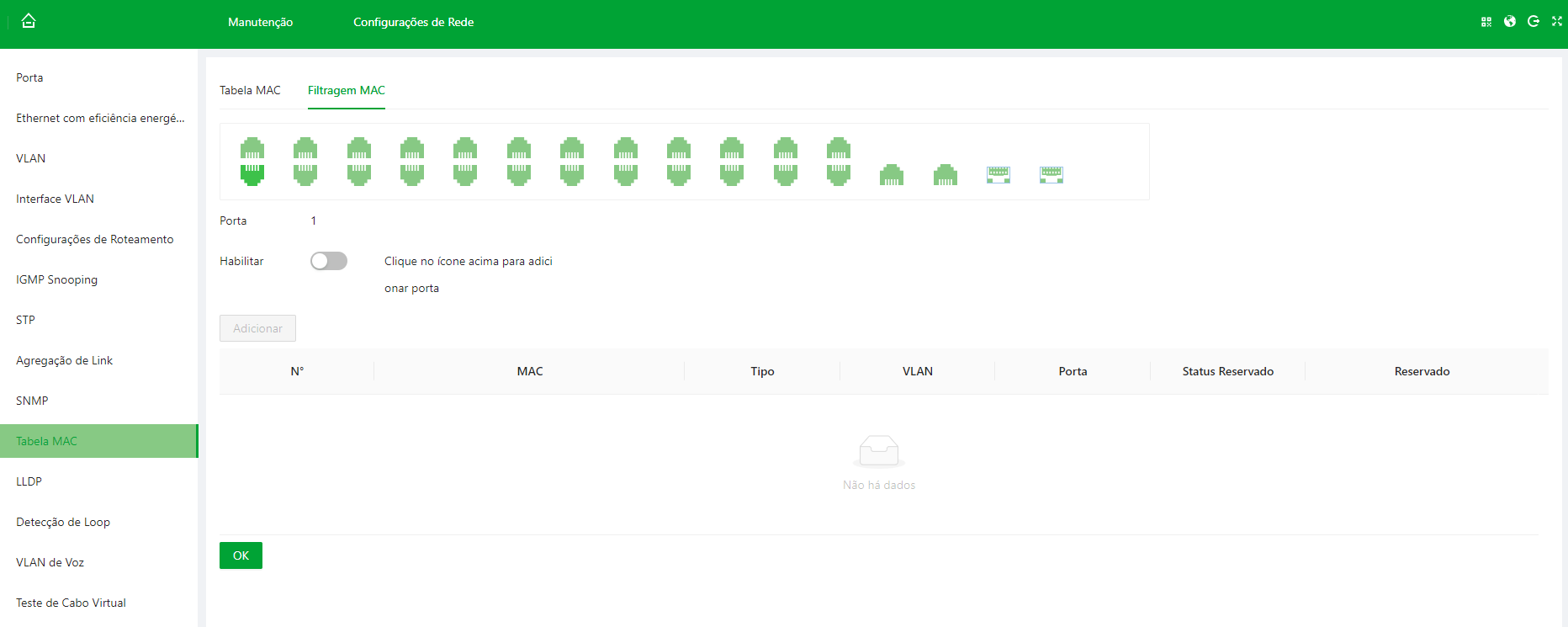

Filtragem de MAC da Porta

Depois de habilitar a filtragem de MAC da porta, os seguintes dispositivos MAC podem se comunicar com a porta.

- Dispositivos na lista de permissões de MAC.

- Os dispositivos MAC estáticos que mudam dos dispositivos MAC dinâmicos.

Procedimento

Passo 1: - Selecione Configurações de Rede ⇒ Tabela MAC.

Passo 2: - Na guia Filtragem de MAC, selecione a porta e clique em  para habilitar a função de filtragem.

para habilitar a função de filtragem.

Passo 3: - Configure a filtragem de MAC da porta.

- Mudar de dinâmico para estático.

- Selecione um registro e selecione

ao lado de Reservado.

ao lado de Reservado. - Clique em OK.

O tipo muda de Dinâmico para Estático.

Os dispositivos MAC estáticos podem se comunicar com a porta normalmente.

- Criar lista de permissões de MAC.

- Clique em Adicionar.

- Defina o endereço MAC e a VLAN.

- Clique em OK.

Figura 4-17 Filtragem de MAC

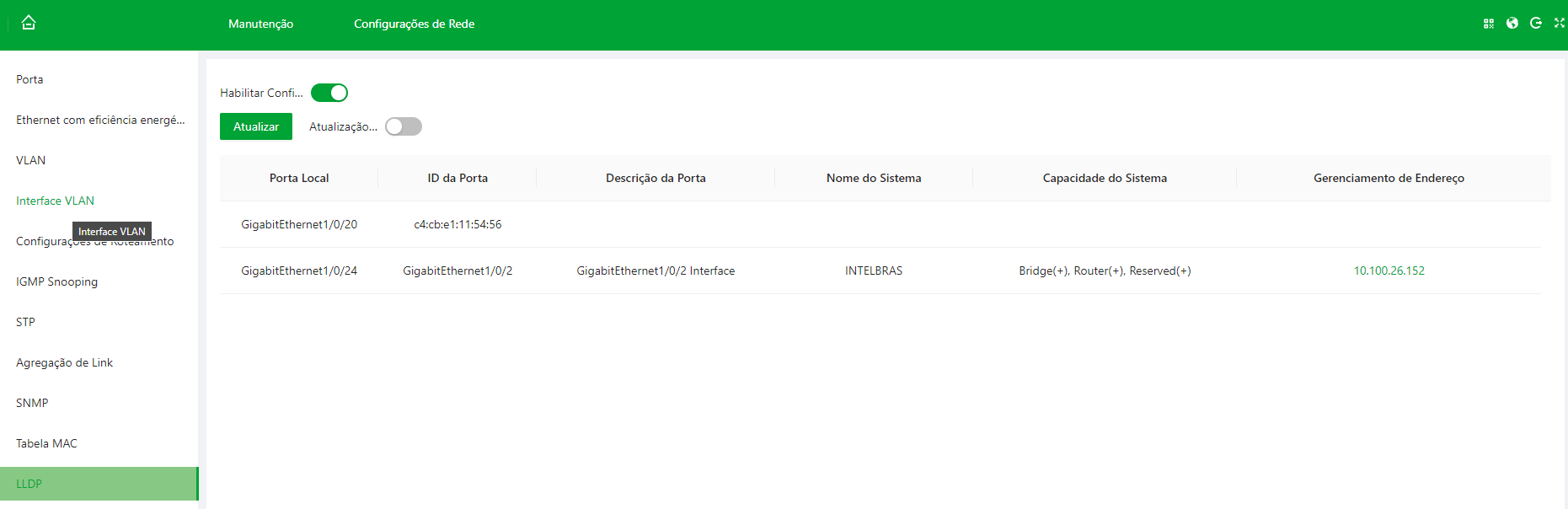

Configurando LLDP

O LLDP (Link Layer Discovery Protocol) é uma maneira padrão de descoberta da camada de link. Ele pode formar suas principais capacidades, endereço de gerenciamento, número do dispositivo e número da porta como TLV (Type Length Value), encapsulá-lo em LLDPDU (Link Layer Discovery Protocol Data Unit) e liberá-lo para seu vizinho. O vizinho manterá as informações recebidas na forma de MIB padrão (Base de Informações de Gerenciamento), para que o gerenciamento de rede possa consultar e julgar o estado da comunicação do link.

Procedimento

Passo 1: - Selecione Configurações de Rede ⇒ LLDP.

Passo 2: - Na guia Dispositivo Remoto LLDP, visualize as informações do dispositivo remoto LLDP.

Figura 4-18 Dispositivo remoto LLDP

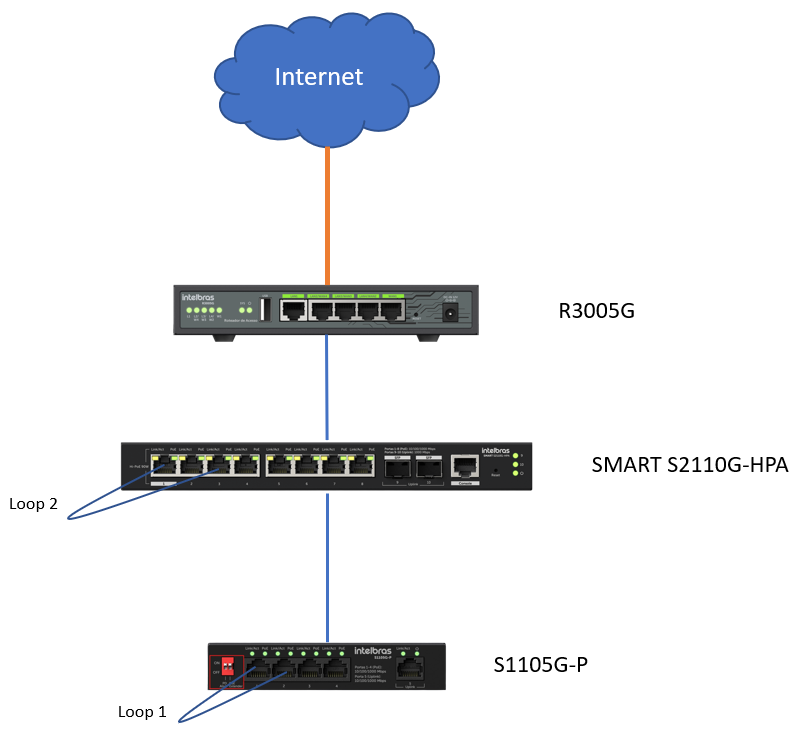

Detecção de Loop

O protocolo de Detecção de Loop é um mecanismo usado em redes para evitar ou detectar loops de camada 2. Esses loops podem causar problemas graves, como o broadcast storm (tempestade de broadcasts), que satura a rede, causando lentidão ou até interrupções.

As funções ERPS e STP não podem ser habilitados ao mesmo tempo que a detecção de loop.

Cenario de atuação

Cenário para detecção de Loop em rede

No cenário em que o switch SMART S2110G-HPA está sendo usado como o switch principal da rede, conectado a outros switches não gerenciáveis,

é importante evitar a formação de loops de rede. Em redes maiores, com mais switches e equipamentos, torna-se fácil a formação desses loops,

o que pode causar sérios problemas de desempenho e estabilidade.

Para evitar isso, podemos usar a função de Detecção de Loop.

Essa função opera monitorando a rede para identificar pontos em que a topologia forma um anel (loop),

o que pode resultar em lentidão e até interrupções na comunicação entre dispositivos na rede, causando falhas como tempestades de broadcast.

Procedimento

Passo 1: Ativar a detecção de loop.

- Selecione Configurações de Rede ⇒ Detecção de Loop.

- Na guia Detecção de Loop, selecione a porta e clique em

para habilitar a função de Detecção de Loop

para habilitar a função de Detecção de Loop - Intervalo de Detecção de Loop: O switch busca por um loop na rede em um intervalo de 5 segundos entre cada ciclo.

- Tempo de recuperação automática: Após um loop ser detectado, o switch começará o processo de desligamento da porta em loop. Depois de 180 segundos, o sistema de recuperação automático ligará a porta novamente.

- O processo realizado pelo Protocolo de Detecção de Loop é o desligamento da porta em loop e o registro dos logs referentes.

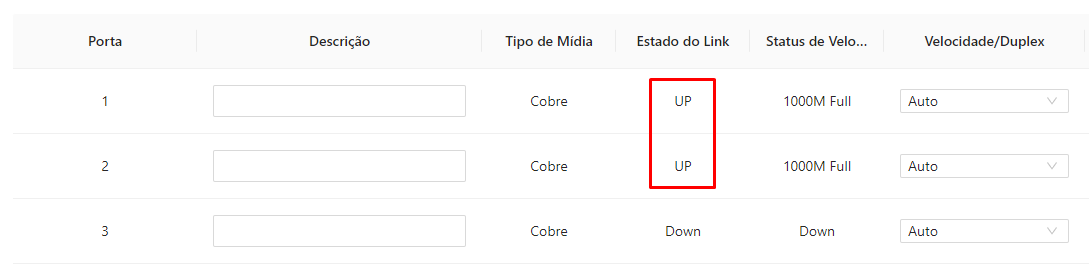

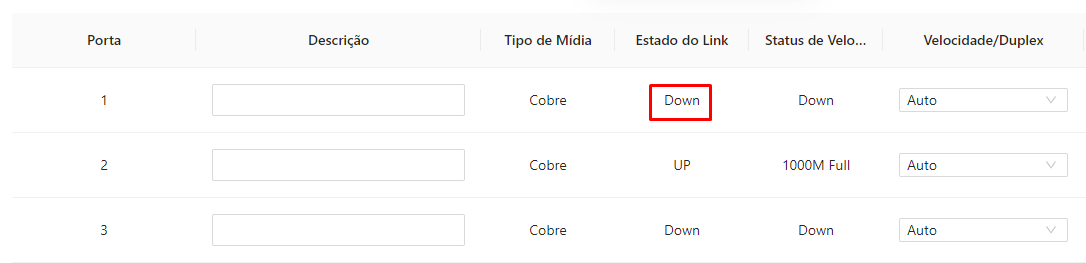

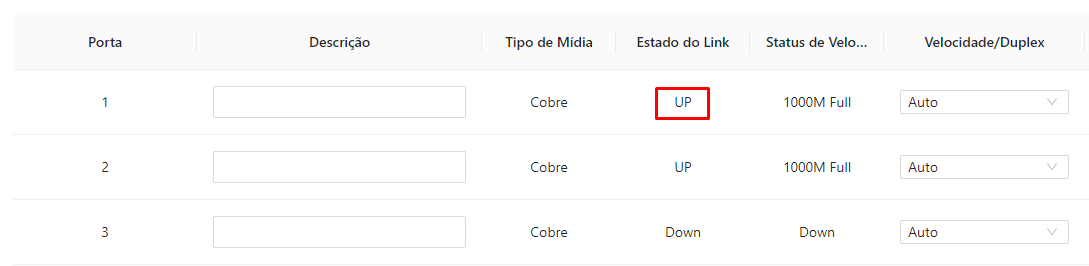

Passo 2: Visualizar o estado de porta.

- Selecione Configurações de Rede ⇒ Porta

- Verifique o estado do link das portas 1 e 2.

Portas Up

-

Caso um loop seja formado entre a porta 1 e 2, ele será identificado dentro do intervalo de detecção de loop e a porta 1 será desligada.

Porta 1 Down

-

Depois de 180 segundos, o Sistema de Recuperação Automática de porta irá ligar a porta 1 novamente.

Porta 1 Up

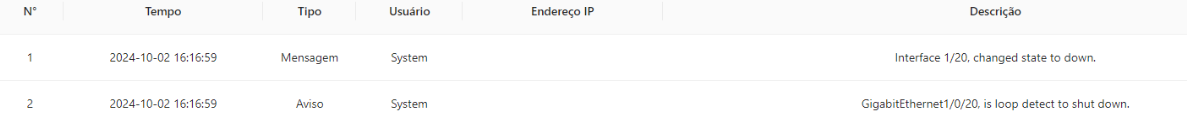

Passo 3: Visualizando o Log de Detecção de Loop.

A função LDP idenifica onde está ocorrendo o loop no switch, podemos ver isso através dos logs.

- Manutenção ⇒ Log

-

Quando um loop ocorre, o switch irá desligar a porta e gerar um log informando.

Log porta Down

-

Depois de 180 segundos, a recuperação automática irá ligar a porta novamente e o switch vai gerar um log desse evento.

Log porta Up

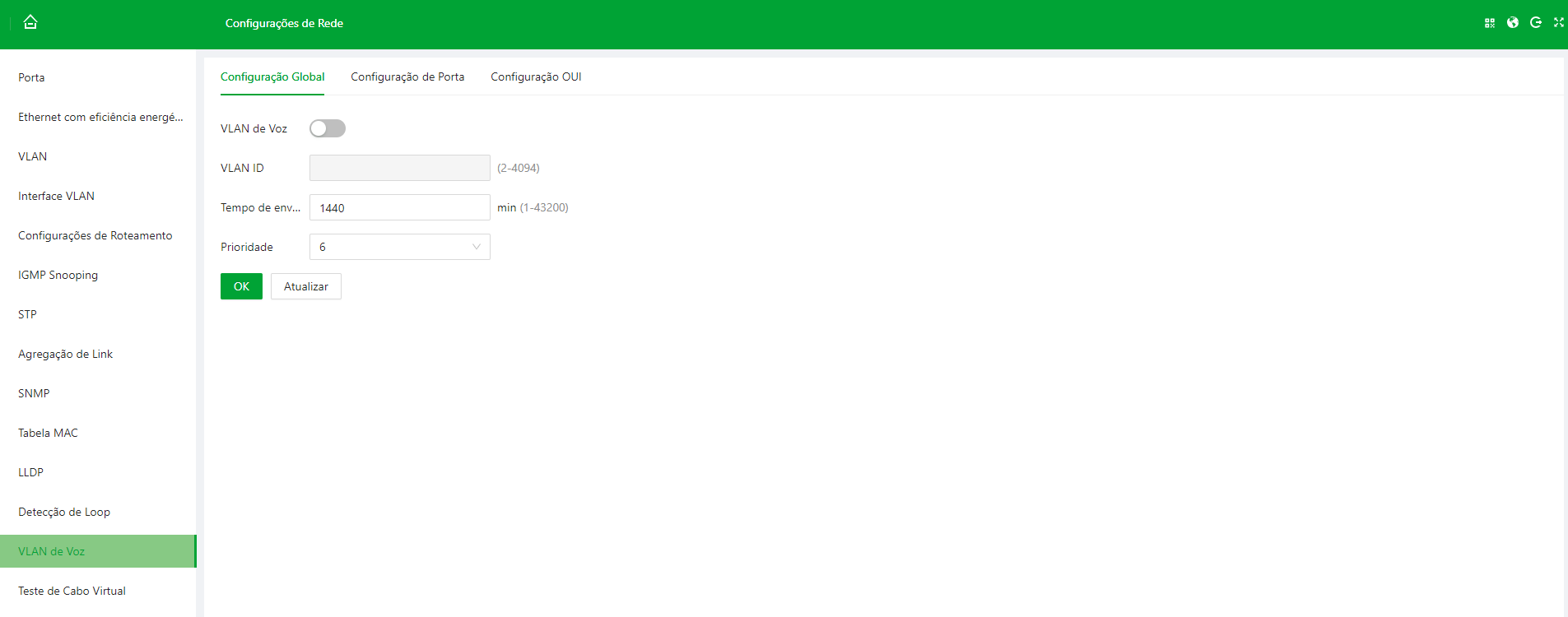

VLAN de voz

Procedimento

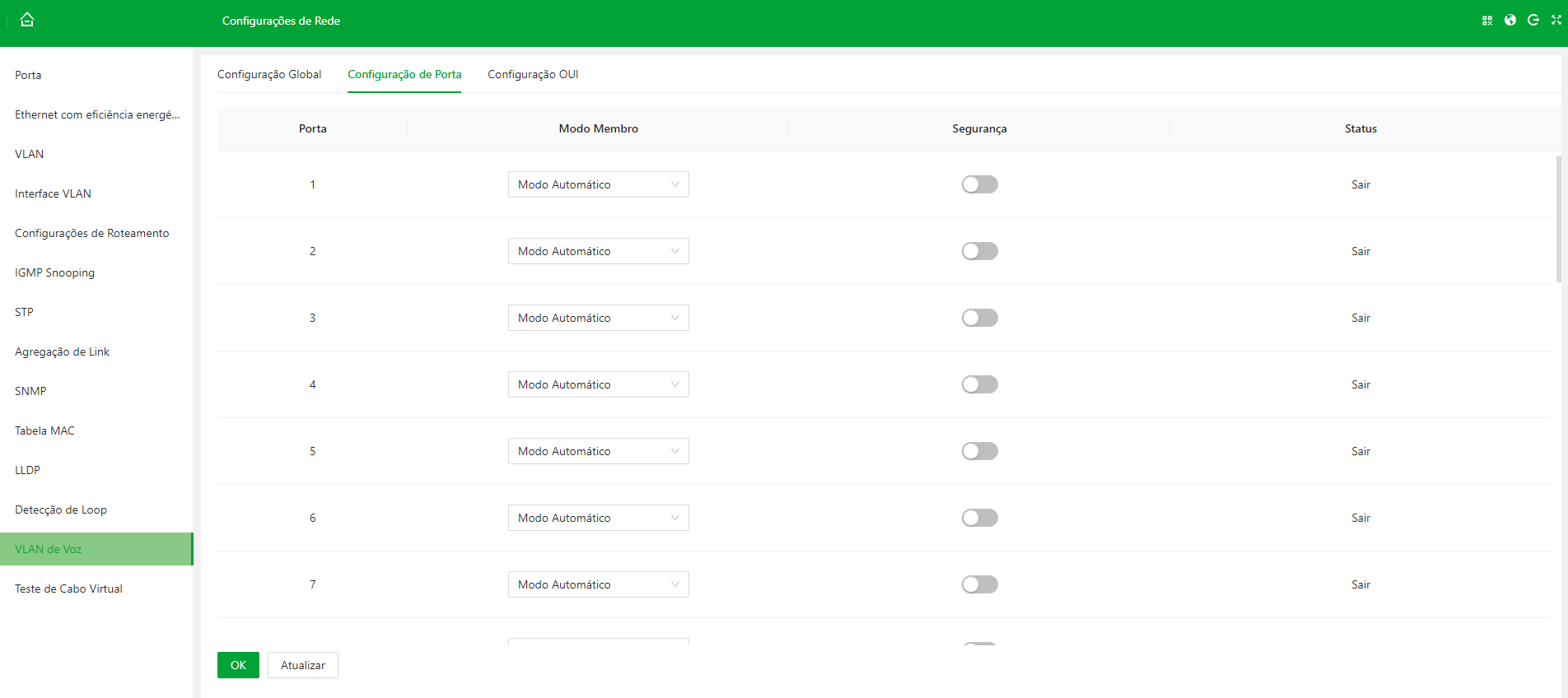

Passo 1: - Selecione Configurações de Rede ⇒ VLAN de voz.

Passo 2: - Na guia Configuração Global, selecione a porta e clique em  para habilitar a função de VLAN de voz

para habilitar a função de VLAN de voz

Figura 4-19 Configuração Global da VLAN de voz

Passo 3: - Na guia Configurações de Porta, selecione a porta e clique em  para habilitar a função de segurança na porta desejada.

para habilitar a função de segurança na porta desejada.

Figura 4-20 Configuração de Porta da VLAN de voz

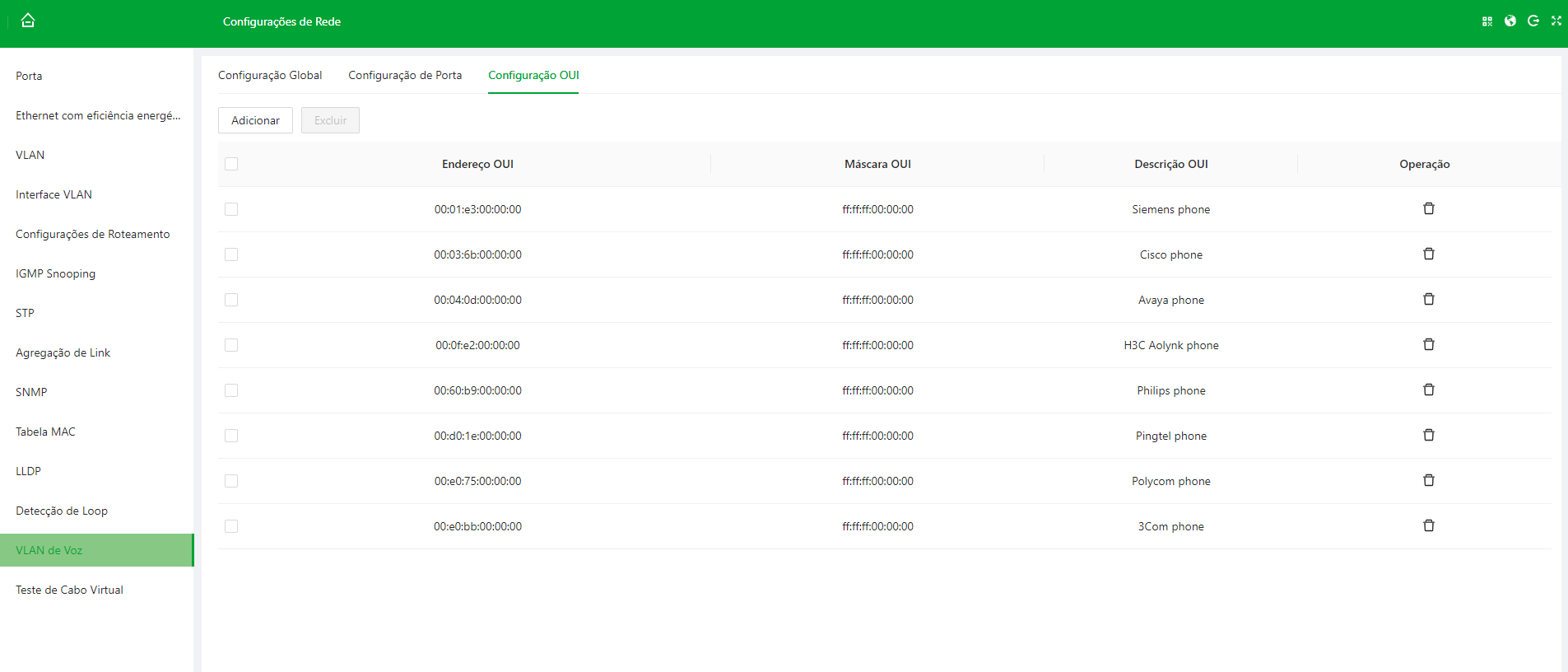

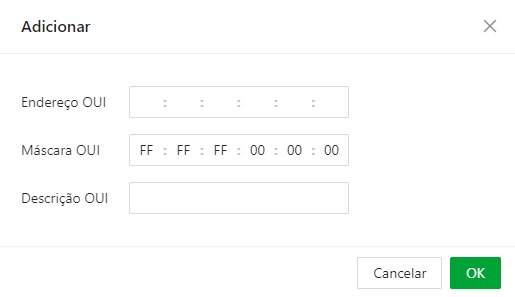

Passo 4: - Na guia Configurações OUI, selecione Adicionar para acrescentar um novo endereço OUI.

Figura 4-21 Configuração OUI da VLAN de voz

Figura 4-22 Adicionar endereço OUI

Teste de Cabo Virtual

Procedimento

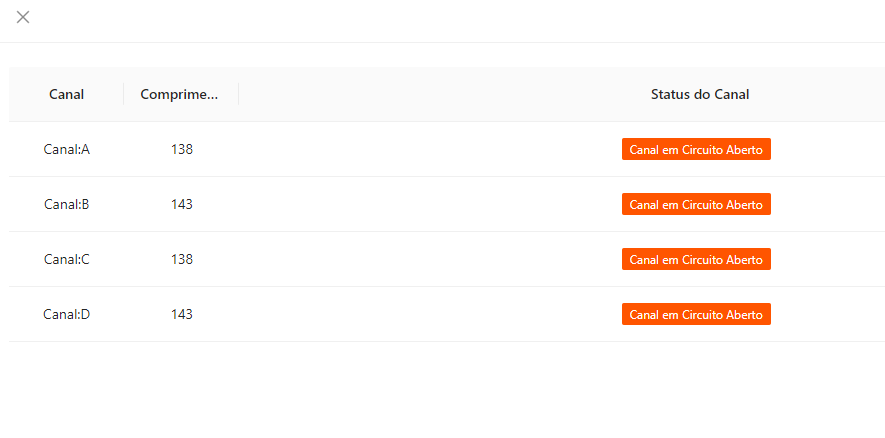

Passo 1: - Selecione Configurações de Rede ⇒ Teste de Cabo Virtual.

Passo 2: - Selecione Detalhes para ver os detalhes sobre a situação do pares dos cabos.

Figura 4-23 Teste de Cabo Virtual

Figura 4-24 Detalhamento sobre os cabos

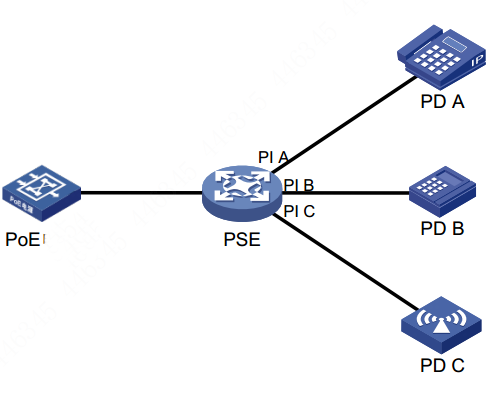

Gerenciamento PoE

O PoE refere-se ao uso de cabos de rede para conectar externamente o PD (Dispositivo Alimentado) para fornecimento de energia remoto através das portas elétricas Ethernet. A função PoE permite alimentação centralizada e backup conveniente. Os terminais de rede não precisam de alimentação externa, apenas um cabo de rede. Conforme os padrões IEEE 802.3af, IEEE 802.3at e IEEE 802.3bt, o dispositivo usa uma porta de alimentação unificada globalmente. Pode ser usado em telefones IP, APs sem fio (Access Point), carregador de energia portátil, máquina de cartão de crédito, câmera de rede, coleta de dados.

Exemplo de cenário PoE

- Switches sem PoE não suportam essa função.

- Apenas alguns modelos de switches PoE cumprem o padrão IEEE 802.3at. Uma única porta BT suporta até 90 W. Consulte os produtos reais.

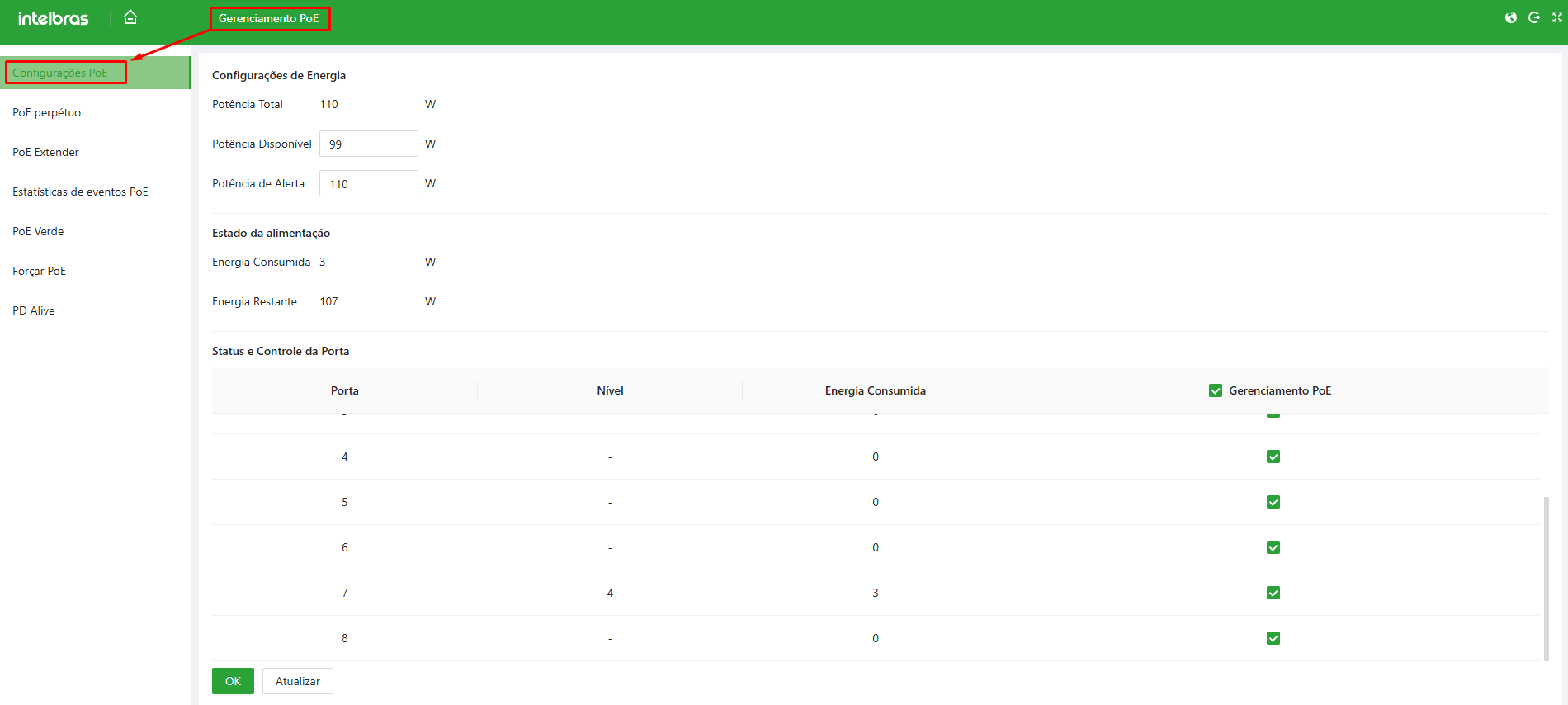

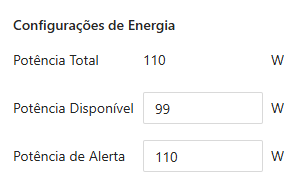

Configurações PoE

Para acessar as configurações PoE selecione Gerenciamento PoE ⇒ Configurações PoE.

Configurações PoE

Nesta interface você pode visualizar três tópicos principais de configuração, as configurações de energia, estado de alimentação e status e controle de porta.

Configurações PoE

| Configurações de energia | ||

| Potência total | Potência disponível | Potência de alerta |

| Exibe a potência máxima que o switch possui. | Interface para configurar quantos Watts da potência total serão destinados a alimentação de dispositivos PD. | Interface para configurar o ponto de aviso de consumo do switch ao alimentar dispositivos PD. |

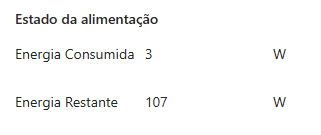

Estado de alimentação

| Estado da alimentação | |

| Energia consumida | Energia restante |

| Exibe a quantidade de energia sendo consumida pelos dispositivos PD | Exibe a quantidade de energia restante para alimentar dispositivos PD |

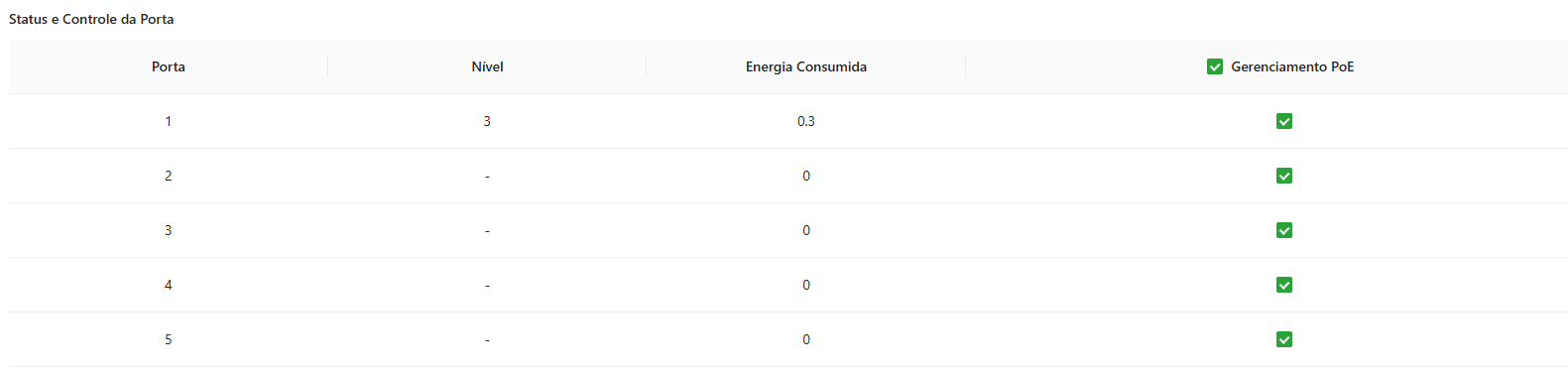

Status e controle de porta

| Status e controle de porta | |||

| Porta | Nível | Energia consumida | Gerenciamento PoE |

| Exibe a porta referente | Exibe o nível de PoE do dispositivo PD | Exibe a quantidade de energia sendo consumida pelo dispositivo PD | Permite habilitar e desabilitar o PoE na porta |

Configurando PoE Perpétuo

O PoE Perpétuo mantém a alimentação PoE durante reinicializações do equipamento. Fazendo com que Dispositivos PD não reiniciem enquanto o switch está reinicializando.

A reinicialização do produto deve ser lógica, como ao restaurar as configurações de fábrica. Caso o equipamento perca a alimentação, o PoE Perpétuo não irá funcionar.

Configurando

Passo 1: Selecione Gerenciamento PoE ⇒ PoE Perpétuo.

Passo 2: Clique em  para habilitar Habilitação Global.

para habilitar Habilitação Global.

Passo 3: Clique em OK para salvar a configuração.

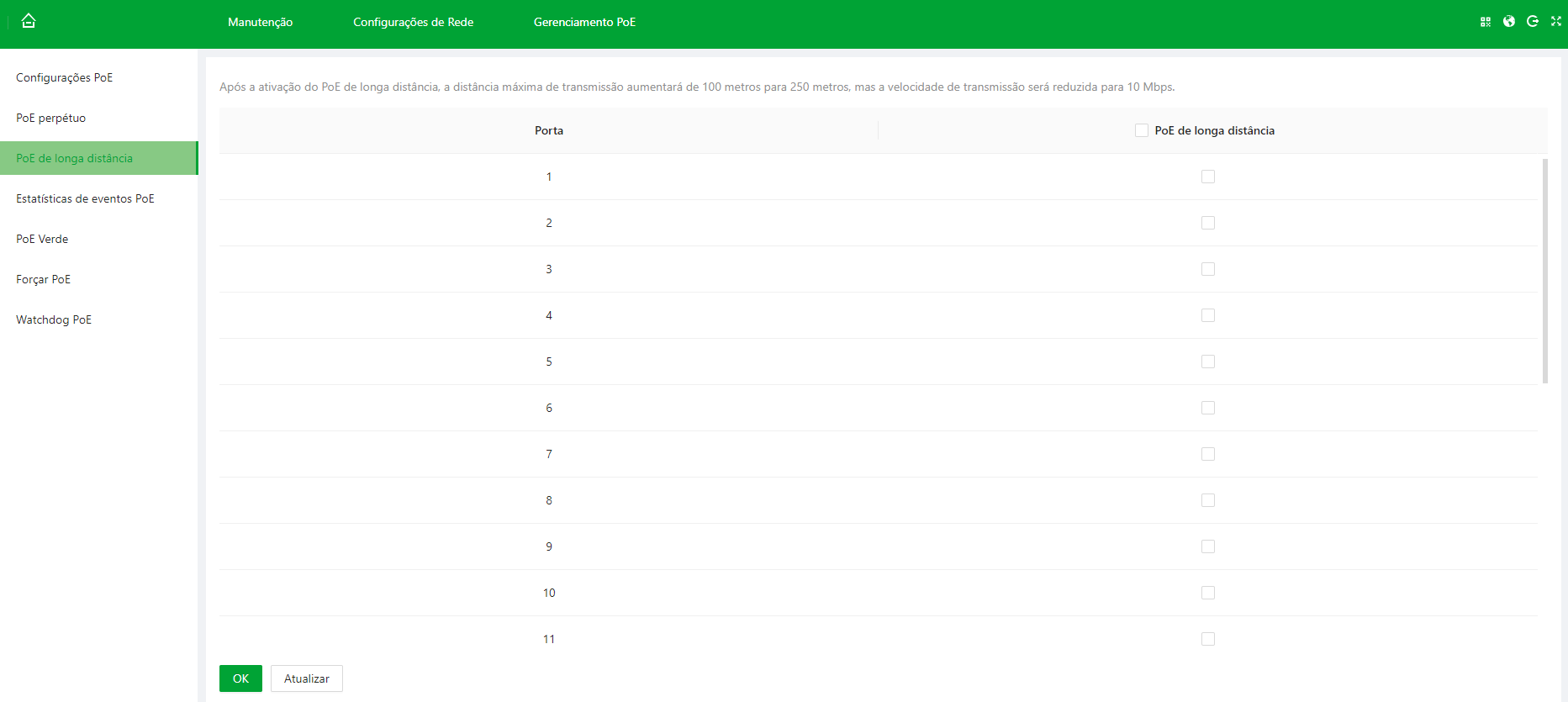

Configurando o PoE Extender

O PoE Extender é uma função que permite aumentar a distância de transmissão de energia e dados através do cabo Ethernet. Ele é útil em situações onde o dispositivo PD (Powered Device) está localizado longe do switch PoE, como em prédios altos ou áreas externas.

O PoE Extender diminui a velocidade de transmissão de dados para 10 Mbps para poder aumentar a distância de transmissão de energia e dados para até 250 metros.

Configuração

Passo 1: Selecione Gerenciamento PoE ⇒ PoE Extender.

Passo 2: Clique em  da porta correspondente para habilitar o PoE Extender.

da porta correspondente para habilitar o PoE Extender.

Passo 3: Clique em OK.

Figura 5-2 PoE PoE Extender

Visualizando Estatísticas de Eventos PoE

Selecione Gerenciamento PoE ⇒ Estatísticas de Eventos PoE para visualizar estatísticas de eventos PoE.

| Parâmetro | Descrição |

| Sobrecarga | A porta única é inicializada quando a corrente de energia excede o limite de corrente. |

| Curto-circuito | Quando o chip de alimentação envia energia para a porta, ela fica em curto-circuito. |

| Desconexão CC | A energia da porta única está desligada. |

| Curto-circuito durante a inicialização | A energia está em curto-circuito quando o chip de alimentação envia energia. |

| Proteção contra superaquecimento | A porta única é inicializada quando a temperatura do chip de alimentação excede o limite. |

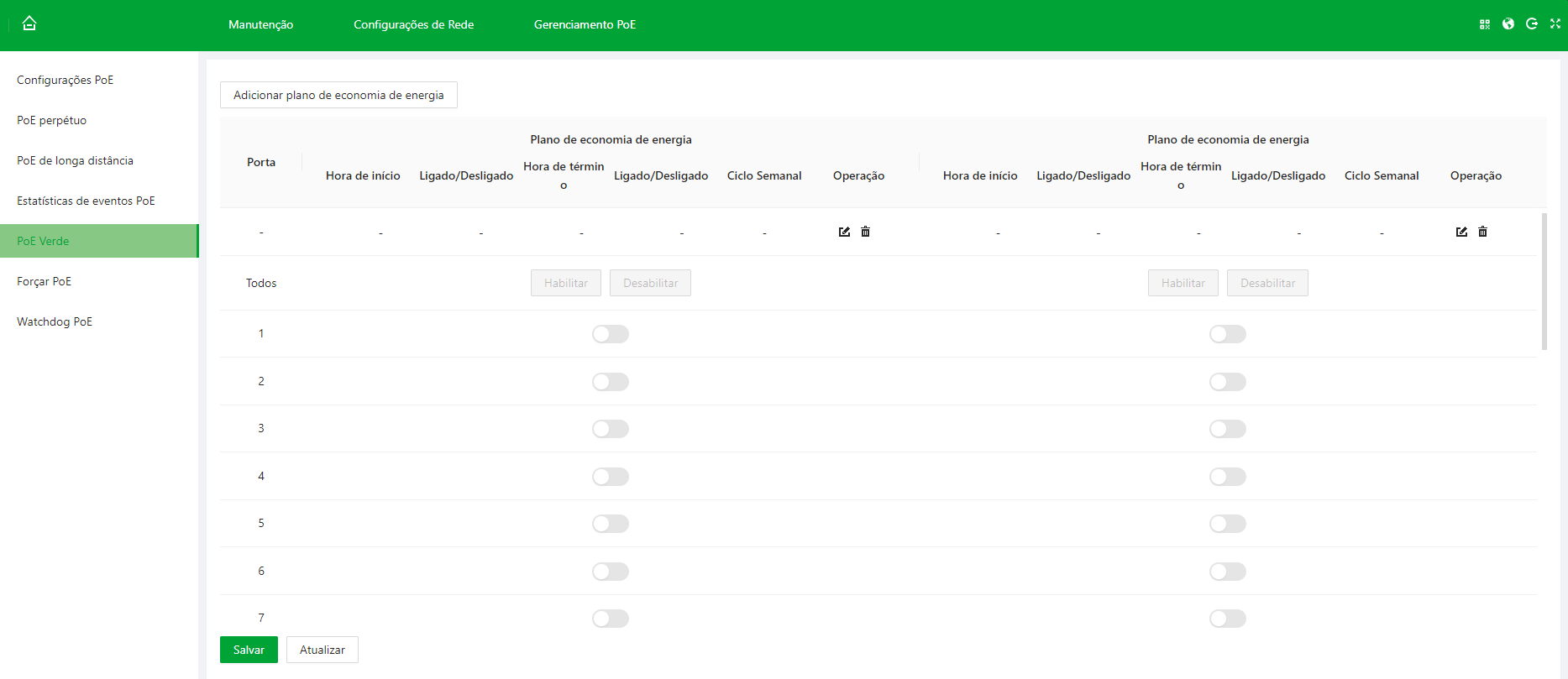

Configurando PoE Verde

O PoE Verde pode reduzir o consumo de energia enquanto mantém total compatibilidade com equipamentos existentes.

Procedimento

Passo 1: - Selecione Gerenciamento PoE ⇒ PoE Verde.

Passo 2: - Adicione Hora de Início e Hora de Término.

Passo 3: - Selecione a porta e clique em  para habilitar o PoE verde.

para habilitar o PoE verde.

Passo 4: - Clique em OK.

Figura 5-3 PoE Verde

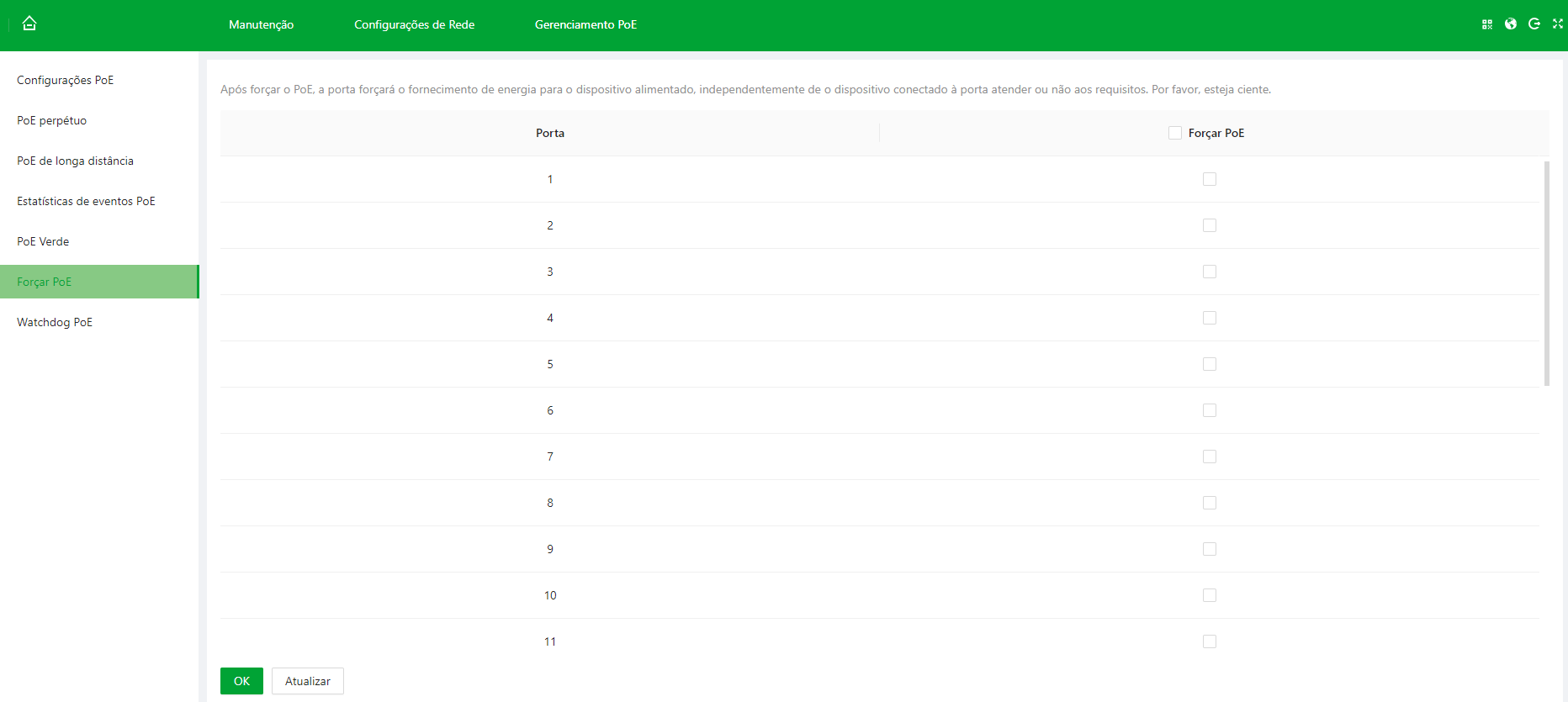

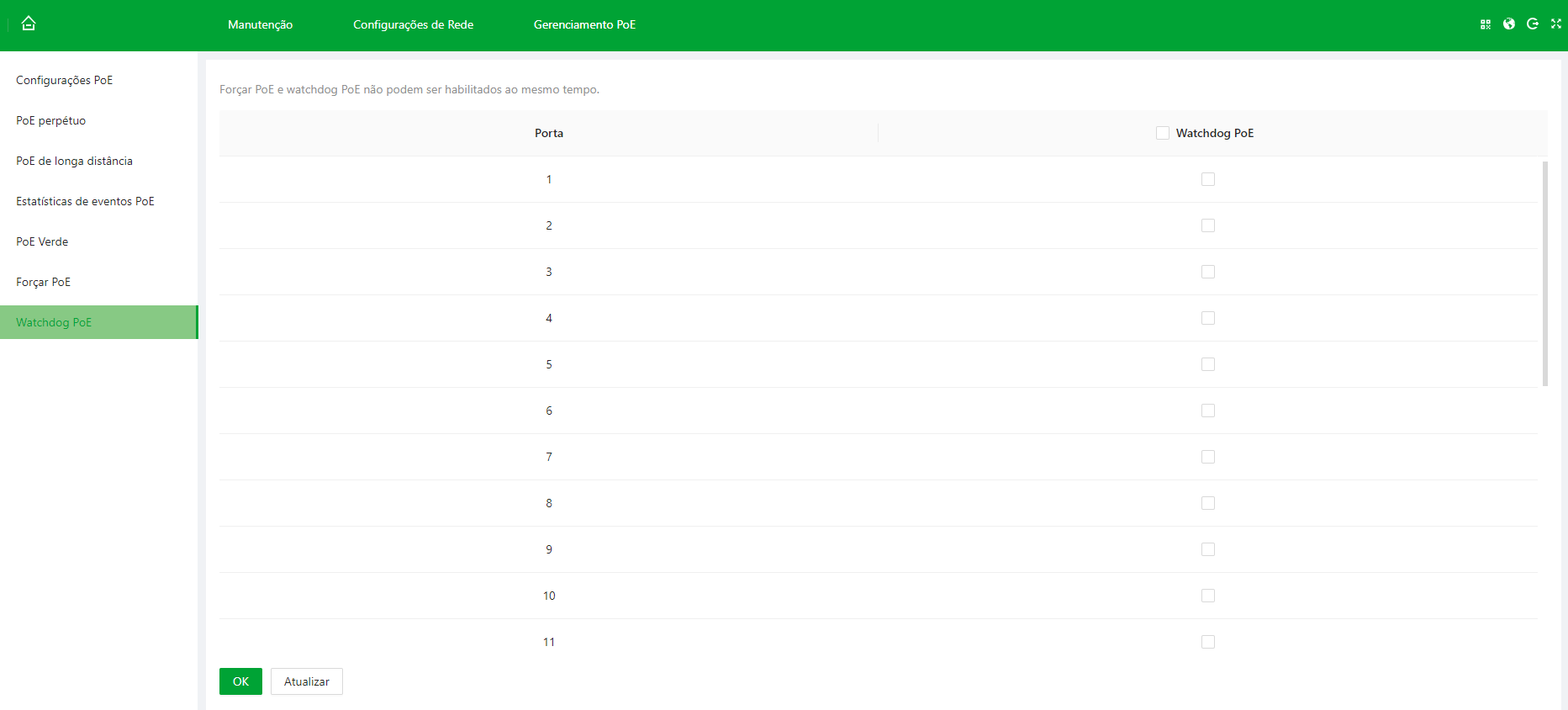

Configurando PoE Forçado

Depois de ativado, a porta forçará o fornecimento de energia ao dispositivo conectado, independente se o mesmo atende ou não os requisitos

Procedimento

Passo 1: - Selecione Gerenciamento PoE ⇒ PoE Forçado.

Passo 2: - Clique em  da porta correspondente para habilitar o PoE forçado.

da porta correspondente para habilitar o PoE forçado.

Passo 3: - Clique em OK.

Figura 5-4 PoE Forçado

Configurando o PD Alive

Com o PD Alive habilitado, você pode monitorar o PD e mantê-lo online, e verificar o status dos dispositivos PD a cada 60 s. Se não houver transmissão de dados, a porta PoE será desligada e reiniciada automaticamente.

Procedimento

Passo 1: - Selecione Gerenciamento PoE ⇒ PD Alive.

Passo 2: - Clique em  da porta correspondente para habilitar o PD Alive.

da porta correspondente para habilitar o PD Alive.

Passo 3: - Clique em OK.

Figura 5-5 PD Alive

Segurança

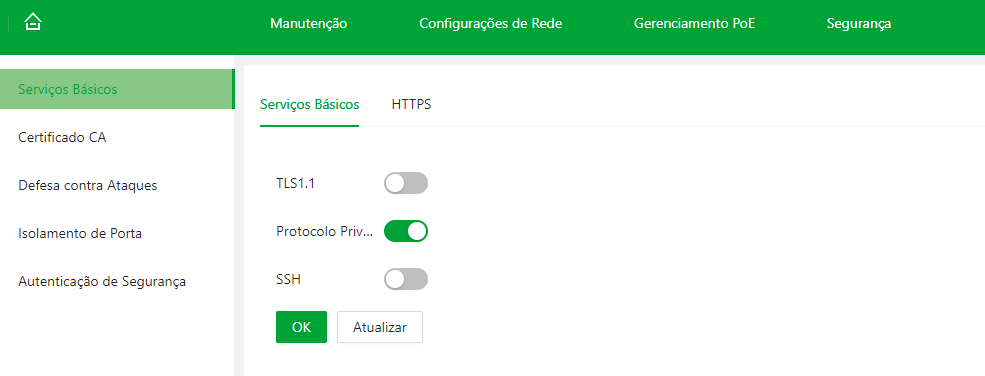

Configurando Serviços Básicos

O protocolo de camada de transporte seguro (TLS) é usado para garantir confidencialidade e integridade de dados entre duas aplicações de comunicação. Esse protocolo consiste em duas camadas: TLS Record e TLS Handshake. O TLS 1.1 usa um algoritmo de criptografia fraco. Recomendamos desativá-lo.

Um protocolo privado é um protocolo não publicado. Recomendamos desativá-lo.

SSH e Secure Shell são protocolos de segurança baseados na camada de aplicação. SSH é um protocolo confiável que fornece segurança para sessões de login remoto e outros serviços de rede. Usar SSH pode prevenir efetivamente vazamentos de informações durante o gerenciamento remoto.

Figura 6-1 Serviços básicos

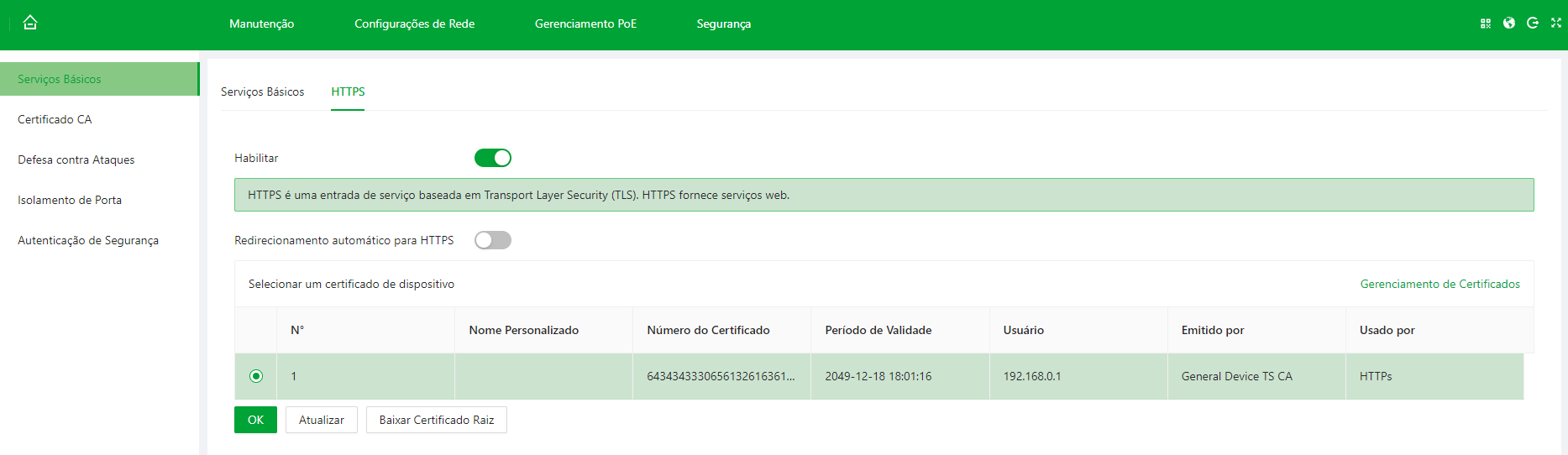

Configurando HTTPS

O HTTPS (Hypertext Transfer Protocol over Secure Socket Layer) é uma entrada de serviço com base no Transport Layer Security (TLS). O HTTPS fornece serviço da web, serviço de acesso ONVIF e serviço de acesso RTSP.

Procedimento

Passo 1: Selecione Segurança ⇒ HTTPS.

Passo 2: (Opcional) Na aba Serviços Básicos, clique em  para habilitar o TLS 1.1 conforme necessário, e então clique em OK.

para habilitar o TLS 1.1 conforme necessário, e então clique em OK.

Por padrão, a página da Web suporta apenas TLS1.2. Se você precisar usar o TLS1.1, deverá ativar o TLS1.1 na página da Web. Esteja ciente de que o TLS1.1 apresenta riscos de segurança. Recomendamos que você desative o TLS1.1 para evitar riscos

Passo 3: Na aba HTTPS, clique em  para habilitar o HTTPS.

para habilitar o HTTPS.

Passo 4: Selecione um certificado de dispositivo.

Passo 5: Selecione Gerenciamento de Certificados e a página será redirecionada para a página Certificado CA .

Para mais detalhes, consulte "6.2 Configurando Certificado CA".

Passo 6: Clique em OK.

Figura 6-2 Configurar HTTPS

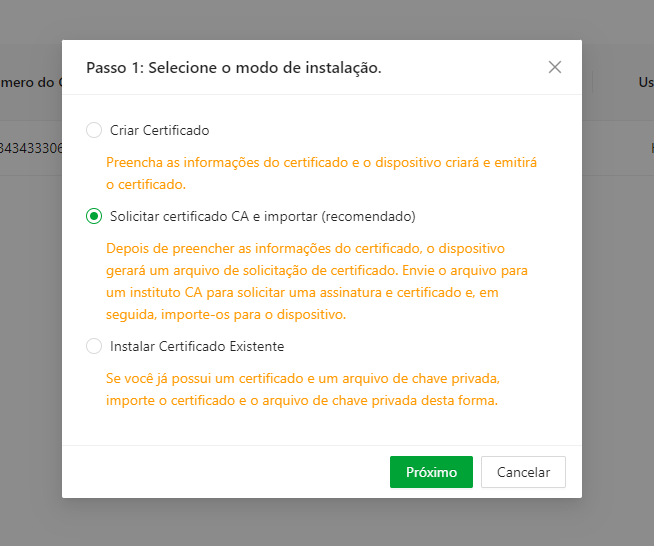

Configurando Certificado CA

Instalando Certificado de Dispositivo

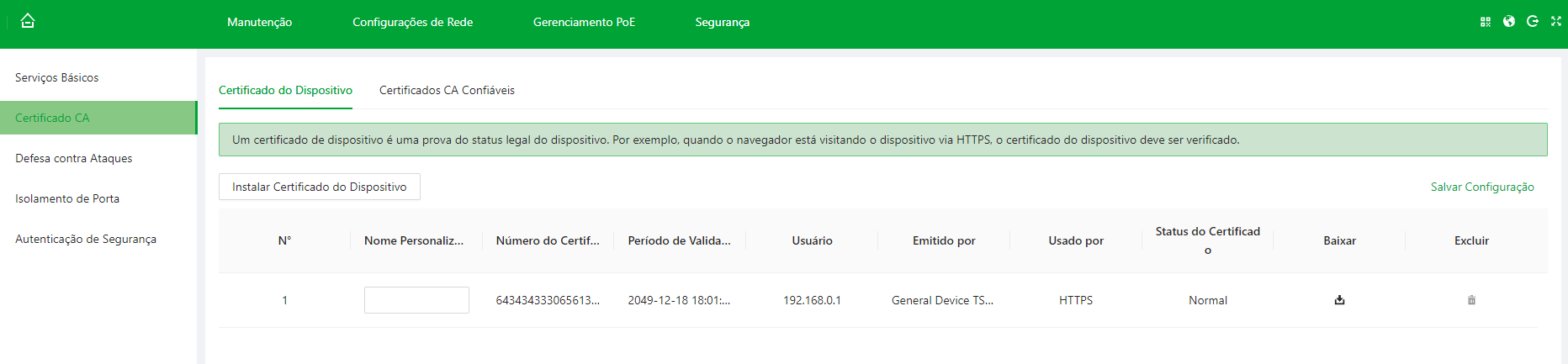

Um certificado de dispositivo é uma prova do status legal do dispositivo. Por exemplo, quando o navegador está visitando um dispositivo via HTTPS, o certificado do dispositivo deve ser verificado.

Procedimento

Passo 1: Selecione Segurança ⇒ Certificado CA ⇒ Certificado de Dispositivo.

Passo 2: Na aba Certificado de Dispositivo , clique em Instalar Certificado de Dispositivo.

Passo 3: Selecione um modo de instalação conforme necessário.

Figura 6-3 Selecionar modo de instalação

Passo 4: Preencha as informações do certificado e clique em Criar e instalar certificado , Criar e Baixar, e Importar e Instalar.

Passo 5: (Opcional) Clique em Entrar em Modo de Edição para editar o Nome Personalizado, e então clique em Salvar Configuração.

Figura 6-4 Editar certificado

Operações Relacionadas

- Baixar o certificado: Clique em

.

. - Excluir o certificado: Clique em

.

.

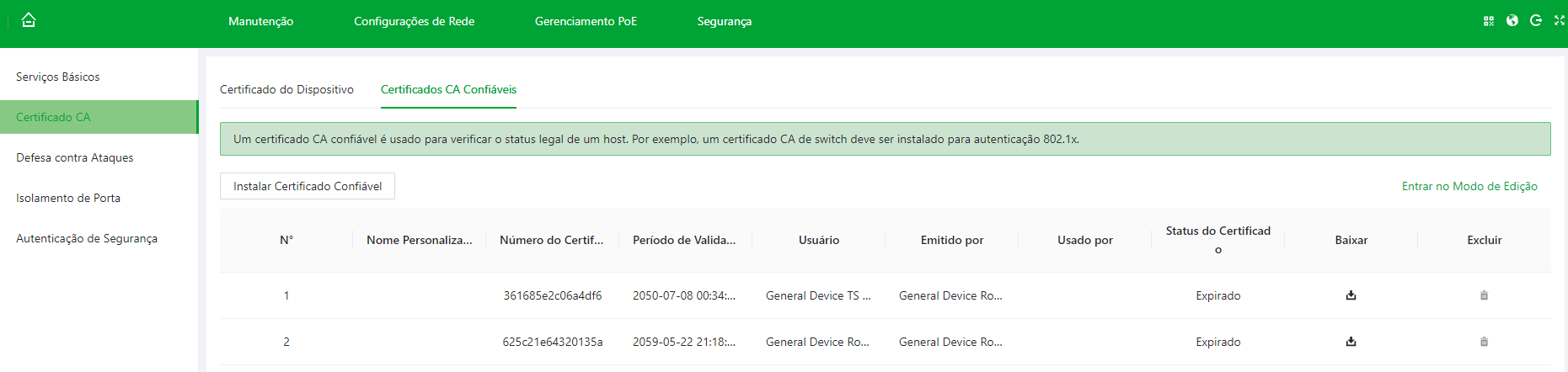

Instalando Certificados CA Confiáveis

Um certificado CA confiável é usado para verificar o status legal de um host. Por exemplo, um certificado CA de switch deve ser instalado para autenticação 802.1x.

Procedimento

Passo 1: Selecione Segurança ⇒ Certificado CA.

Passo 2: Na aba Certificados CA Confiáveis , clique em Instalar Certificado Confiável.

Passo 3: Clique em Procurar e então clique em OK.

Figura 6-5 Instalar Certificado Confiável

Passo 4: (Opcional) Clique em Entrar em Modo de Edição para editar o Nome Personalizado, e então clique em Salvar Configuração.

Figura 6-6 Editar certificado

Operações Relacionadas

- Baixar o certificado: Clique em

.

. - Excluir o certificado: Clique em

.

.

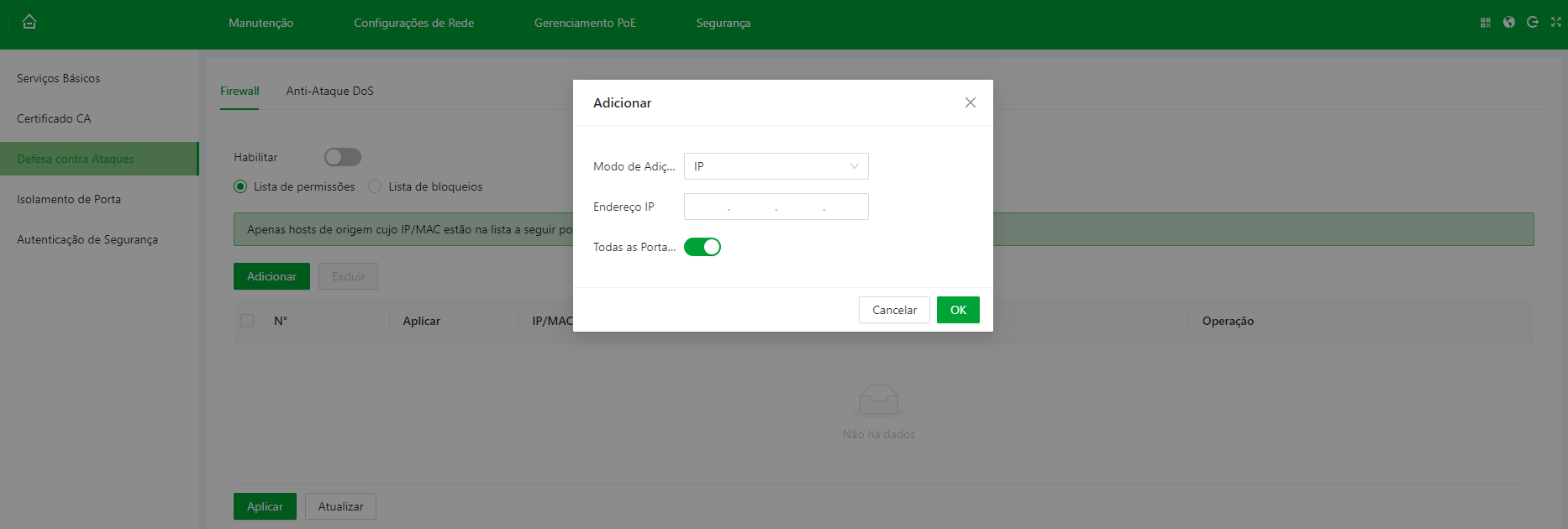

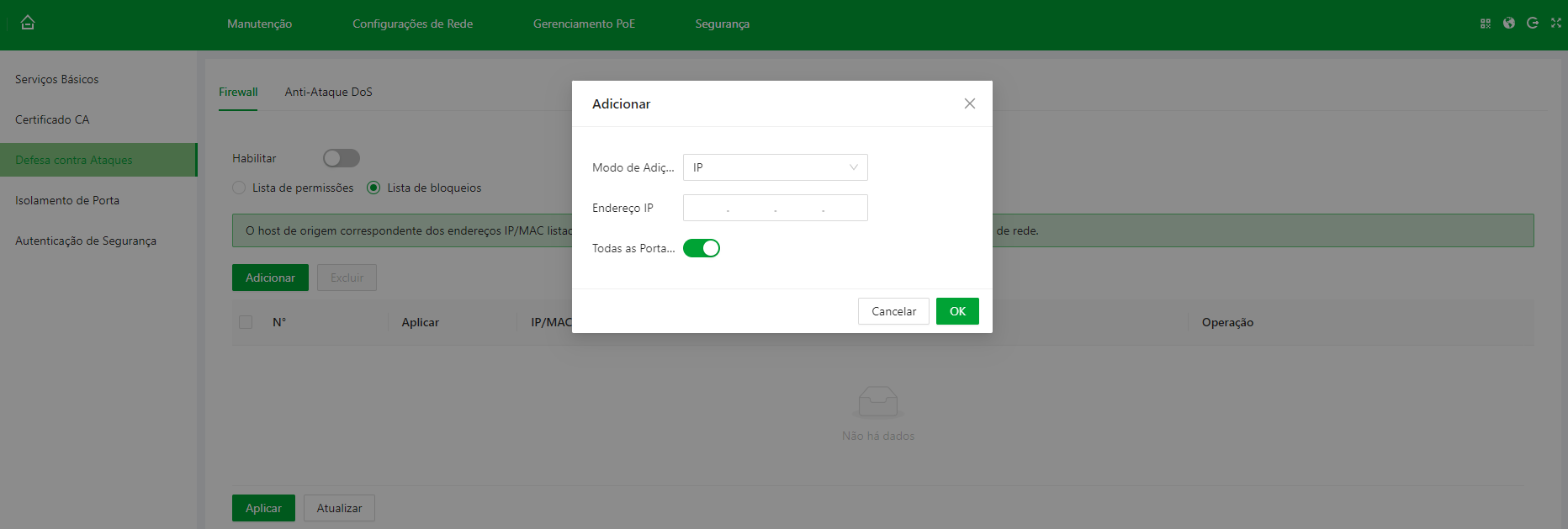

Configurando Defesa contra Ataques

Configurando Firewall

Procedimento

Passo 1: Selecione Segurança ⇒ Ataque Defensivo.

Passo 2: Na aba Firewall , clique em Todos, e todos os endereços IP/MAC de origem são permitidos a acessar todas as portas do dispositivo.

Clique em Lista de Permissão , e somente os hosts de origem cujos endereços IP/MAC estão na lista a seguir são permitidos a acessar as portas correspondentes do dispositivo, e então clique em Adicionar para adicionar hosts à lista de permissão.

Figura 6-7 Adicionar à lista de permissão

Clique em Lista de Bloqueio , e os hosts de origem listados de endereços IP/MAC são proibidos de visitar as portas correspondentes do dispositivo por conexão de rede. Clique em Adicionar para adicionar hosts à lista de bloqueio.

Figura 6-8 Adicionar à lista de bloqueio

| Parâmetro | Descrição |

| Todos | Todos os endereços IP/MAC de origem são permitidos a acessar todas as portas do dispositivo. |

| Lista de Permissão | Somente os hosts de origem cujos endereços IP/MAC estão na lista a seguir são permitidos a acessar as portas correspondentes do dispositivo. |

| Lista de Bloqueio | Os hosts de origem listados de endereços IP/MAC são proibidos de visitar as portas correspondentes do dispositivo por conexão de rede. |

Passo 3: Clique em OK.

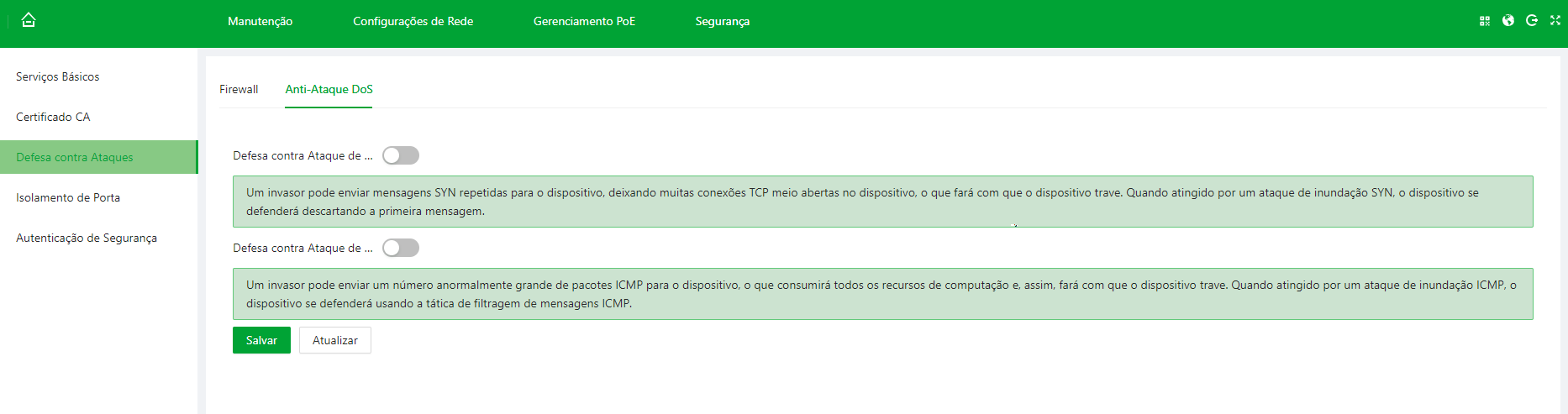

Configurando Anti-Ataque DoS

Procedimento

Passo 1: Selecione Segurança ⇒ Ataque Defensivo.

Passo 2: Na aba Anti-Ataque DoS , clique em  para habilitar diferentes funções de defesa conforme necessário.

para habilitar diferentes funções de defesa conforme necessário.

Passo 3: Clique em Salvar.

Figura 6-9 Anti-Ataque DoS

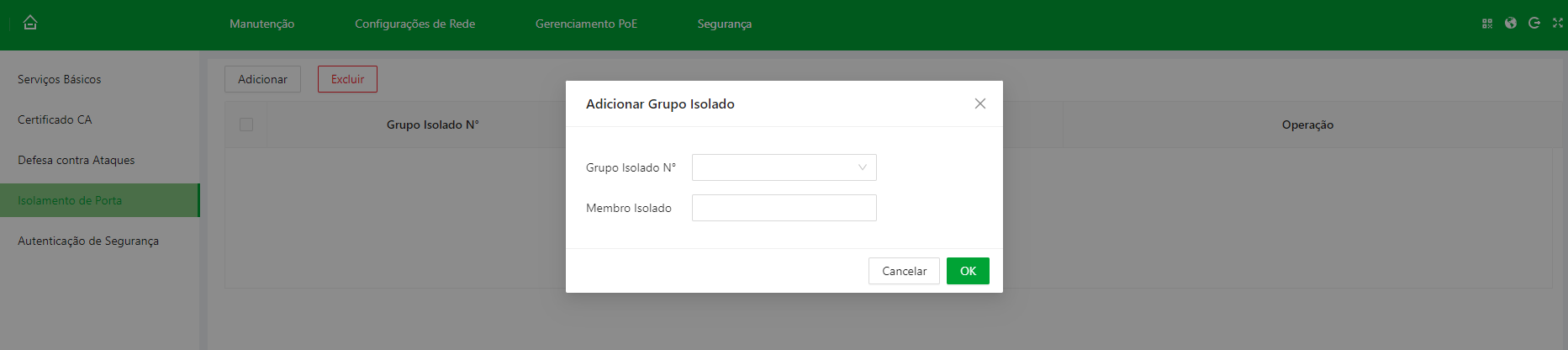

Configurando Isolamento de Porta

O isolamento de porta é para alcançar o isolamento da camada 2 entre mensagens. Você só precisa adicionar a porta ao grupo de isolamento para isolar os dados da camada 2 entre as portas no grupo de isolamento. A função de isolamento de porta fornece aos usuários uma solução de rede mais segura e flexível.

Procedimento

Passo 1: Selecione Segurança ⇒ Isolamento de Porta.

Passo 2: Clique em Adicionar.

Figura 6-10 Adicionar grupo isolado

Passo 3: Selecione Número do Grupo Isolado e Membro Isolado, e então clique em OK.

Operações Relacionadas

- Editar grupo isolado: Clique em

.

. - Limpar grupo isolado: Clique em

.

.

Política de Controle

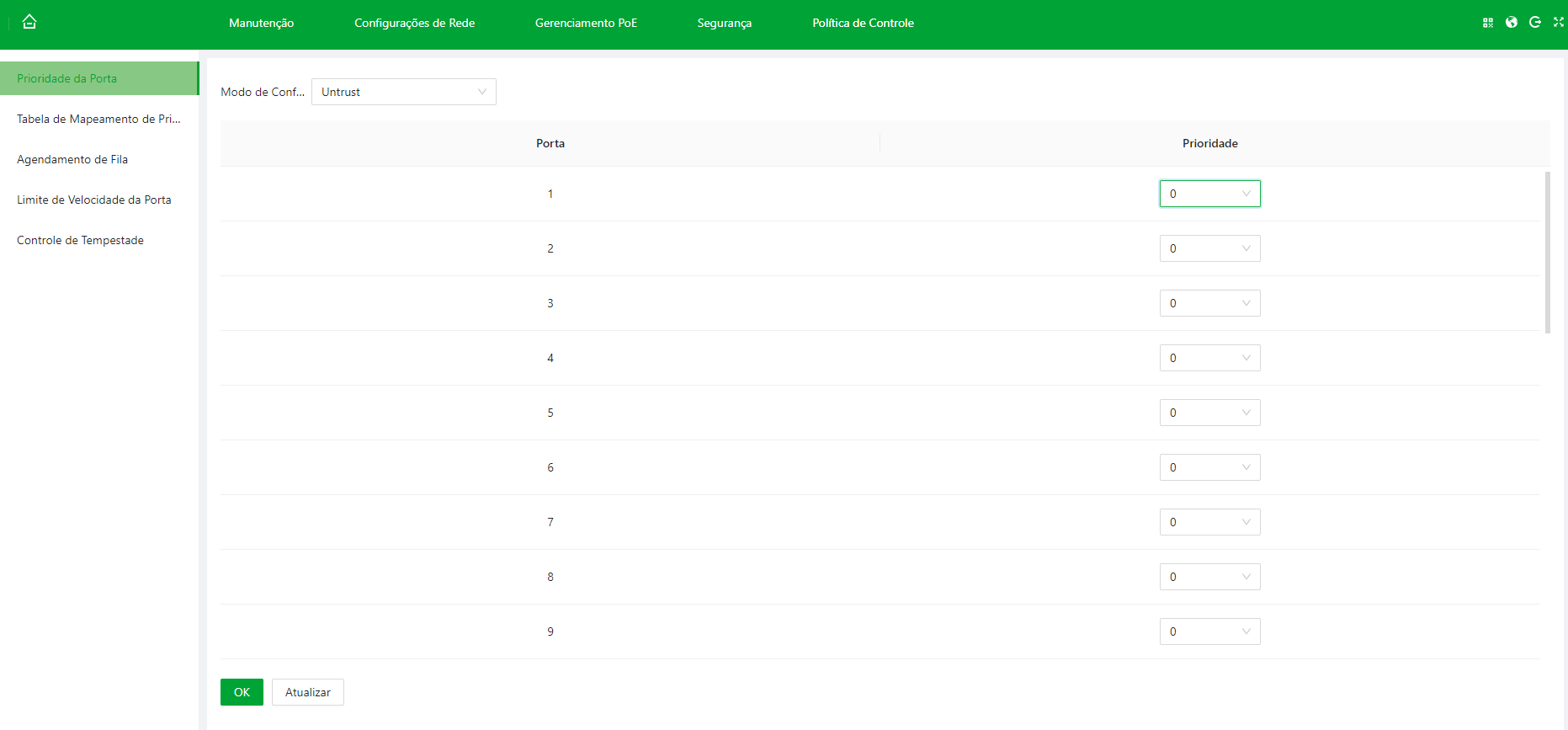

Configurando Prioridade de Porta

Por padrão, a prioridade 802.1p e a prioridade DSCP para uma VLAN de voz são, respectivamente, 6 e 46. Você pode configurar dinamicamente a prioridade 802.1p e a prioridade DSCP para planejar prioridades para diferentes serviços de voz.

- A prioridade 802.1p é indicada pelo valor no campo PRI de 3 bits em cada quadro VLAN 802.1Q. Este campo determina a prioridade de transmissão para pacotes de dados quando um dispositivo de comutação está congestionado.

- O valor DSCP é indicado pelos 6 bits no campo Type of Service (ToS) no cabeçalho do pacote IPv4. DSCP, como sinalização para DiffServ, é usado para garantia de QoS em redes IP. O controlador de tráfego no gateway de rede toma ações meramente com base nas informações transmitidas pelos 6 bits.

Procedimento

Passo 1: Selecione Política de Controle ⇒ Prioridade de Porta.

Passo 2: Selecione entre a Prioridade e o Modo de Confiança.

O modo de confiança inclui 4 tipos de Não Confiável, 802.1P, DSCP e DSCP & 802.1P.

Passo 3: Clique em OK.

Figura 7-1 Configurar prioridade de porta

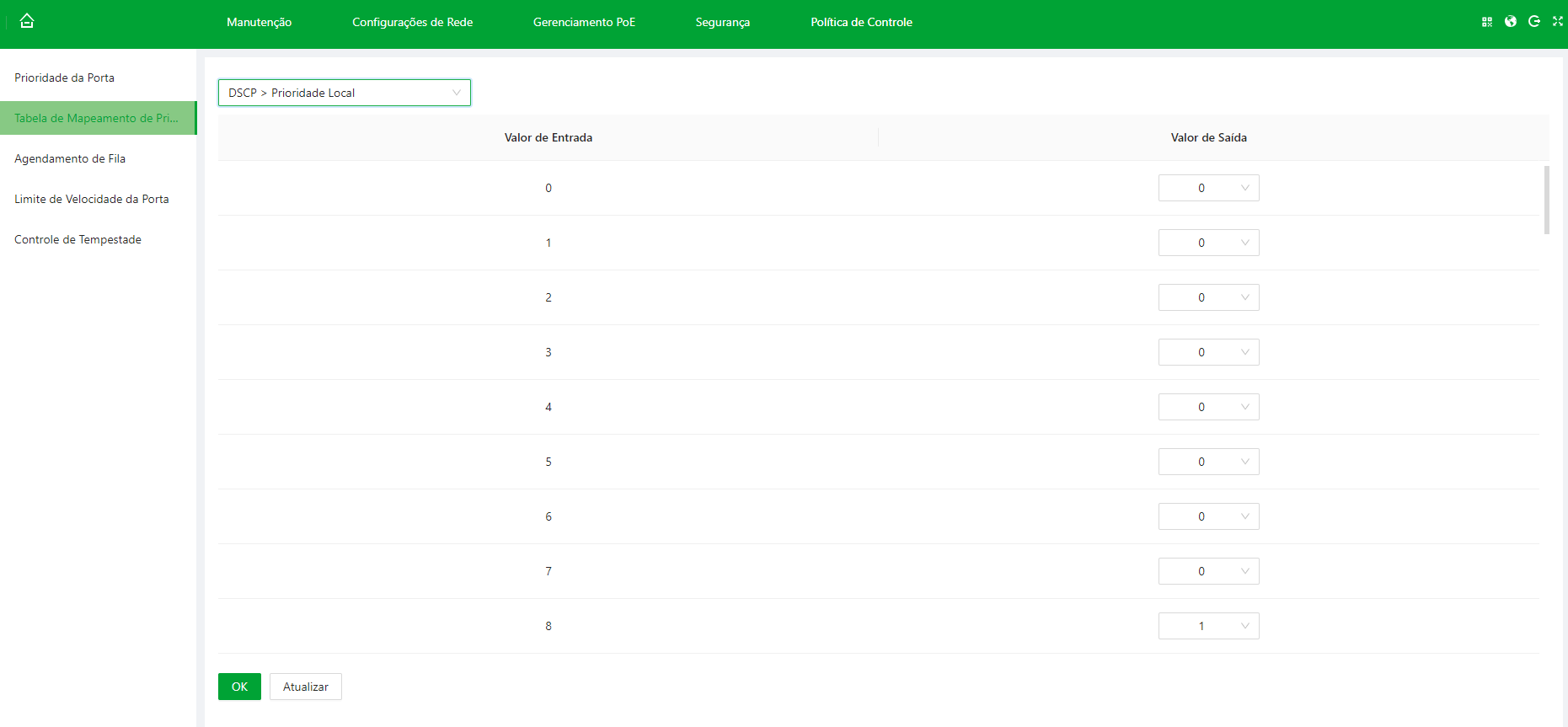

Configurando Tabela de Mapeamento de Prioridade

Procedimento

Passo 1: Selecione Política de Controle ⇒ Tabela de Mapeamento de Prioridade.

Passo 2: Selecione DSCP ⇒ Prioridade Local ou 802.1p ⇒ Prioridade Local.

Passo 3: Selecione Valor de Saída.

O valor de entrada e o valor de saida variam de acordo com os modos

O valor de entrada e o valor de saída variam de acordo com os modos diferentes.

Passo 4: Clique em OK.

Figura 7-2 Mapeamento de prioridade

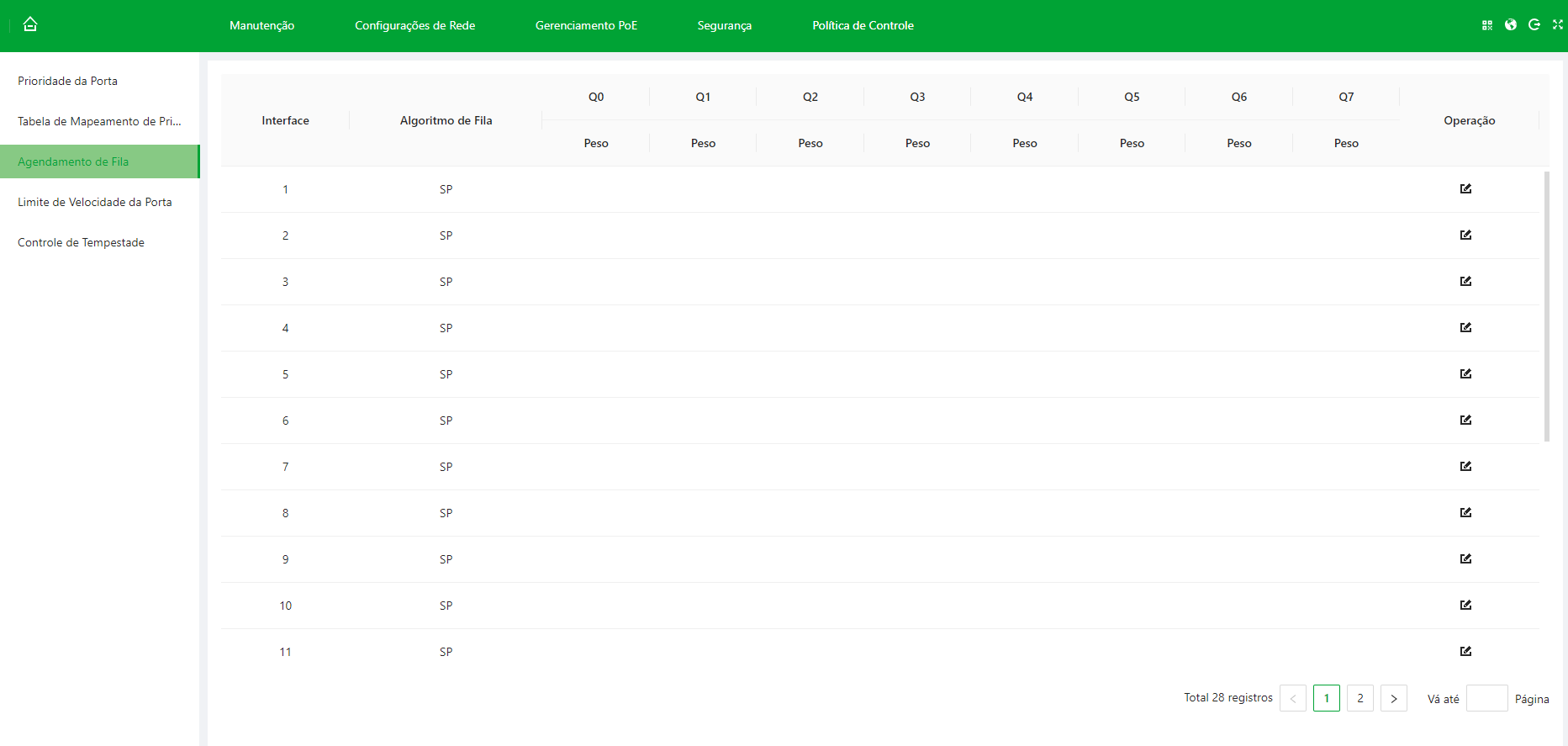

Configurando Agendamento de Fila

- PQ: Fila de prioridade. PQ agenda pacotes em ordem decrescente de prioridade. Pacotes em filas com prioridade mais baixa podem ser agendados apenas depois que todos os pacotes em filas com prioridade mais alta foram agendados.

- WRR: Weighted Round Robin. No agendamento WRR, o dispositivo agenda pacotes em filas de forma policiada com base no peso da fila. Após uma rodada de agendamento, os pesos de todas as filas são diminuídos em 1. A fila cujo peso é diminuído para 0 não pode ser agendada.

Procedimento

Passo 1: Selecione Política de Controle ⇒ Agendamento de Fila.

Passo 2: Selecione entre o Algoritmo de Fila.

Passo 3: Clique em OK.

Figura 7-3 Agendamento de fila

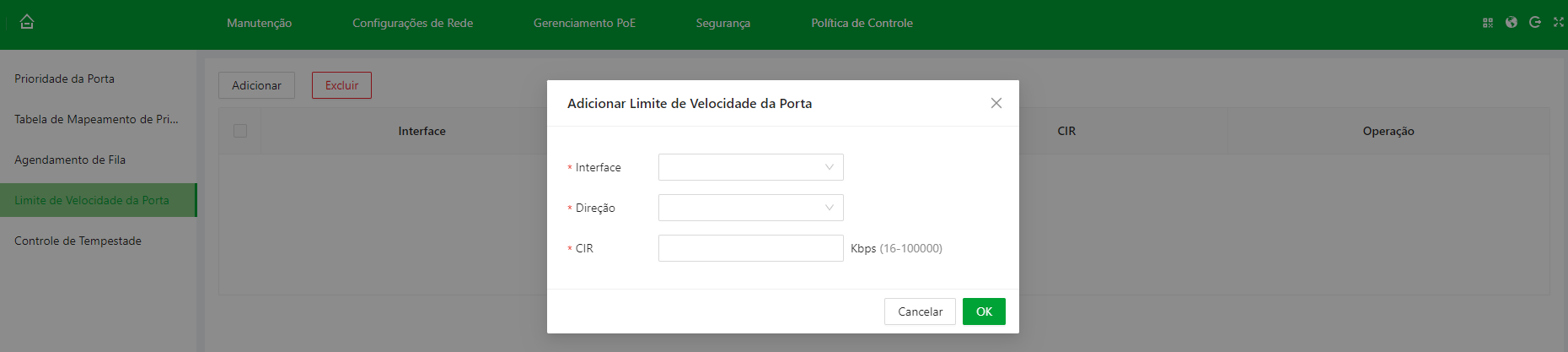

Configurando Limite de Velocidade de Porta

Procedimento

Passo 1: Selecione Política de Controle ⇒ Limite de Velocidade de Porta.

Passo 2: Clique em Adicionar.

Figura 7-4 Adicionar limite de velocidade de porta

Passo 3: Insira a Interface , Direção e CIR.

Passo 4: Clique em OK.

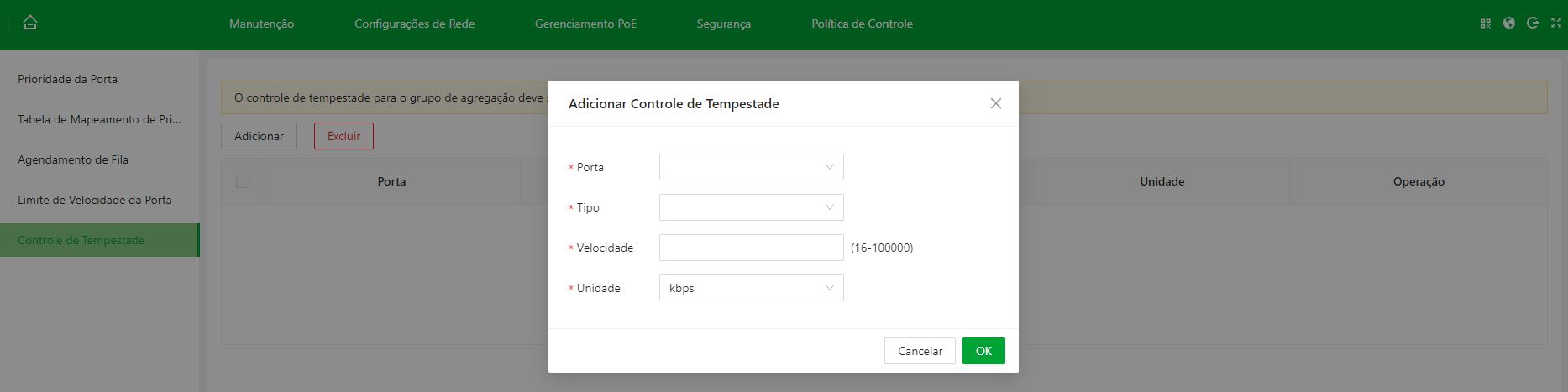

Storm Control

Os frames de broadcast na rede são encaminhados continuamente, o que afeta as comunicações adequadas e reduz consideravelmente o desempenho da rede. O controle de tempestade pode limitar os fluxos de broadcast da porta e descartar os frames de broadcast uma vez que o fluxo exceda o especificado limite, o que pode reduzir o risco da tempestade de broadcast e garantir o funcionamento adequado da rede.

Procedimento

Passo 1: Selecione Política de Controle ⇒ Controle de Tempestade.

Passo 2: Clique em Adicionar.

Figura 7-5 Adicionar controle de tempestade

Passo 3: Insira a Porta , Tipo e Velocidade.

Passo 4: Clique em OK.

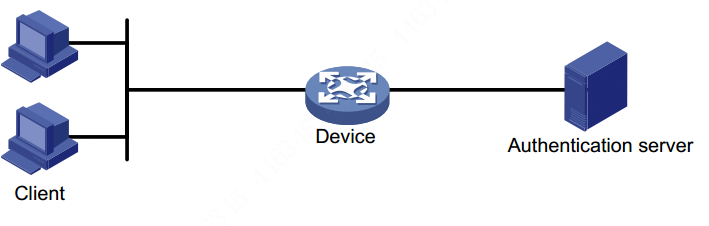

Autenticação

Configurando 802.1x

O protocolo 802.1X é um protocolo de controle de acesso à rede baseado em portas que autentica os usuários e dispositivos acessados nas portas dos dispositivos de acesso à LAN para controlar o acesso aos recursos da rede pelos dispositivos dos usuários.

Cenário de atuação

Há três entidades incluídas em um sistema 802.1X: o cliente, o dispositivo e o servidor de autenticação.

| Cliente | Dispositivo | Servidor de autenticação |

| Um cliente é um terminal de usuário que solicita acesso à LAN e é autenticado pelo lado do dispositivo da LAN. O software cliente que suporta a autenticação 802.1X deve ser instalado no cliente. | O lado do dispositivo é um dispositivo de rede que controla o acesso do cliente na LAN e está localizado entre o cliente e o servidor de autenticação. Ele fornece uma porta (física ou lógica) para o cliente acessar a LAN e autentica o cliente conectado interagindo com o servidor de autenticação. | O servidor de autenticação é usado para autenticação, autorização e cobrança do cliente, e geralmente é um servidor RADIUS (Remote Authentication Dial-In User Service). O servidor de autenticação verifica a legitimidade do cliente com base nas informações de autenticação do cliente enviadas pelo lado do dispositivo e notifica o lado do dispositivo sobre o resultado da verificação, e o lado do dispositivo decide se permite o acesso do cliente. Em alguns ambientes de rede menores, a função do servidor de autenticação também pode ser substituída pelo lado do dispositivo, ou seja, o lado do dispositivo executa a autenticação, a autorização e o faturamento locais para o cliente. |

Configuração

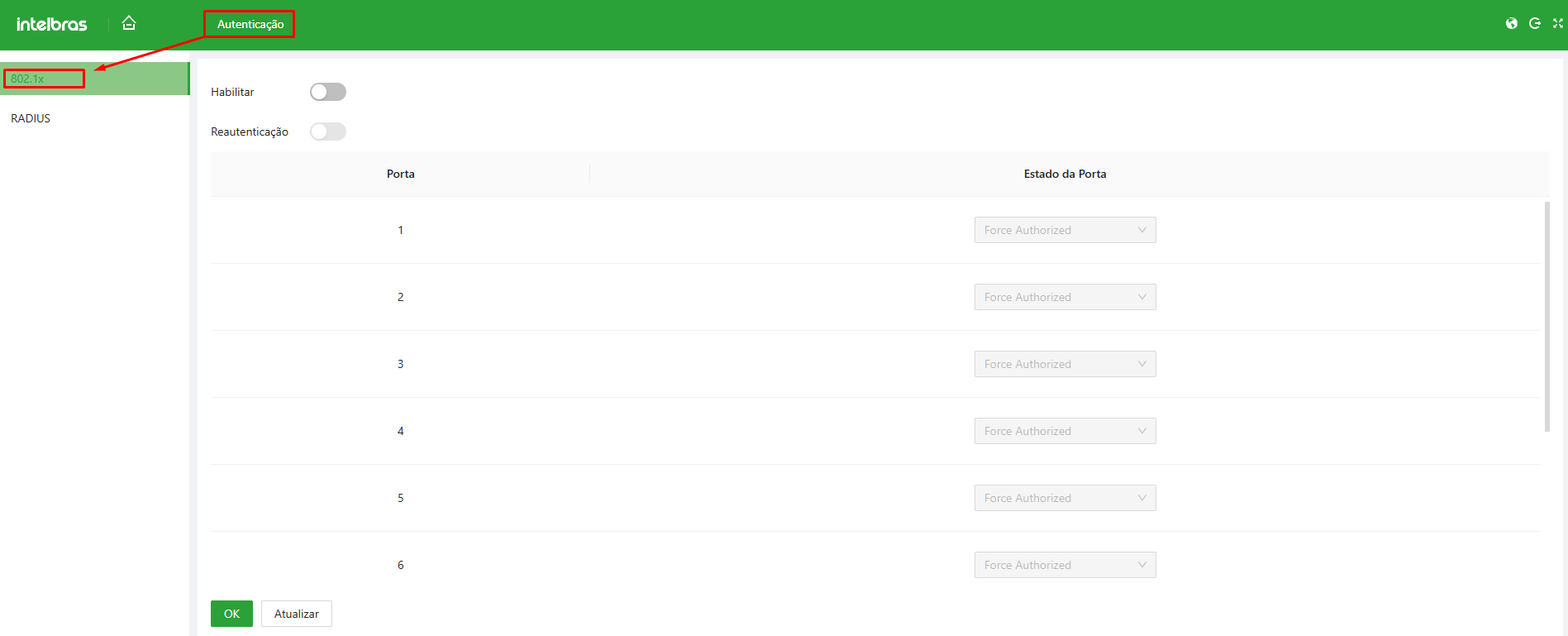

Passo 1: Acesse Autenticação ⇒ 802.1X.

Como encontrar o 802.1X

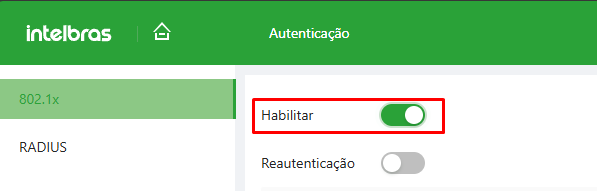

Passo 2: Habilite a função 802.1X clicando em

802.1X habilitado

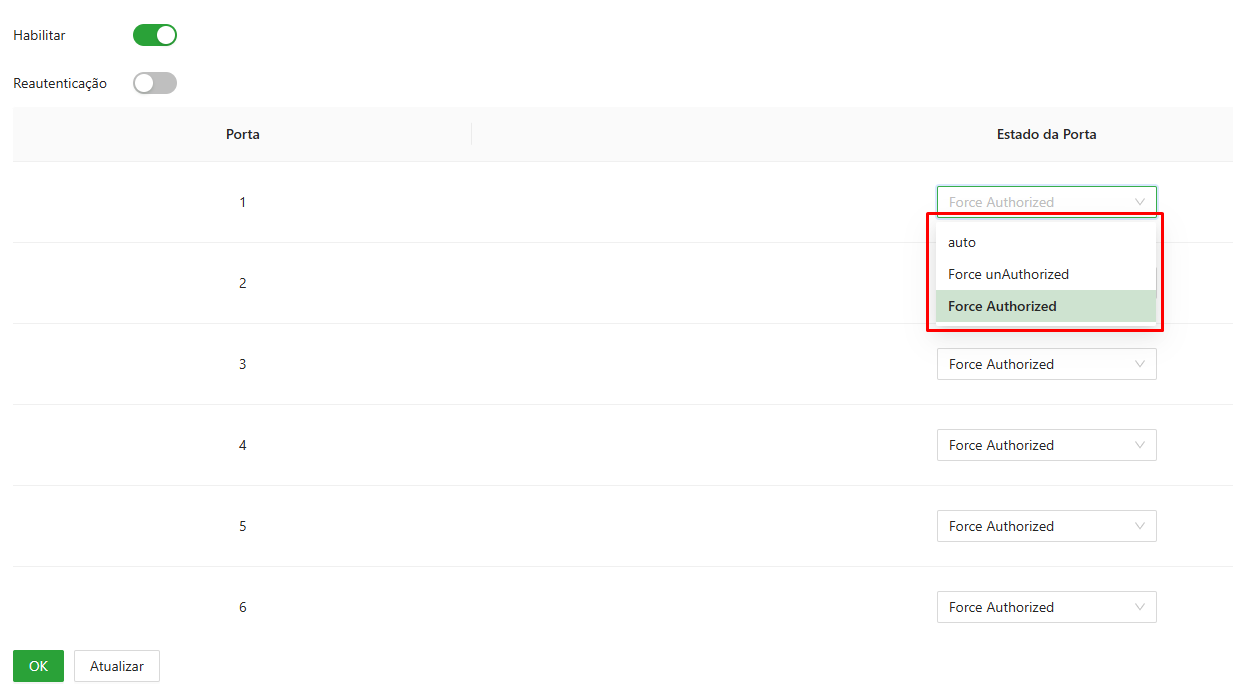

Passo 3: Selecione o estado da porta que deseja aplicar.

Estado de porta

Descrição dos estados de porta

| Auto | Force unAuthorized | Force Authorized |

| A porta passará pelo processo de autenticação via protocolo. | A porta terá autenticação forçada, não precisando passar pelos processos de autenticação via protocolo. | A nunca poderá ser autenticada, mesmo que o dispositivo conectado possua certificado de autenticação. |

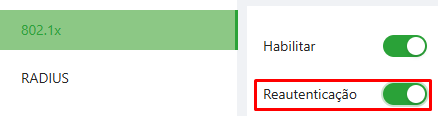

Reautenticação

A reautenticação 802.1X significa que o dispositivo inicia periodicamente a reautenticação para usuários 802.1X on-line na porta para detectar alterações no status de conexão do usuário, garantir que o usuário esteja on-line normalmente e atualizar os atributos de autorização (por exemplo, ACLs, VLANs etc.) emitidos pelo servidor de autenticação.

Para habilitar a Reautenticação o switch precisa ter o 802.1X habilitado e em seguida clicar em

ao lado de Reautenticação.

ao lado de Reautenticação.

Reautenticação ativada

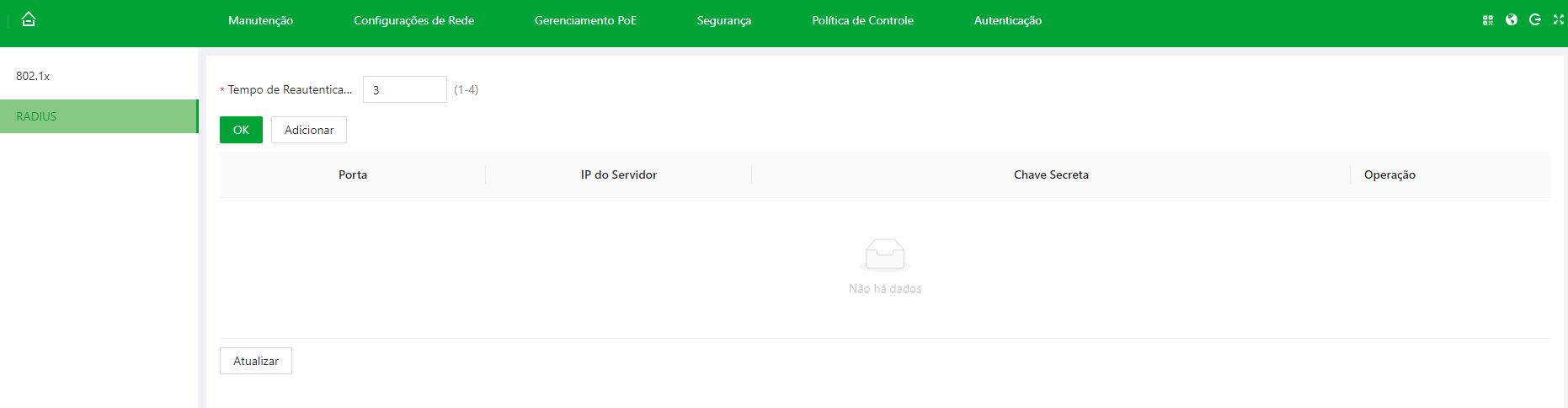

Configurando RADIUS

O RADIUS (Serviço de Usuário de Discagem Remota de Autenticação) é um protocolo comum para realizar AAA (Autenticação, Autorização e Contabilidade).

O RADIUS é um protocolo de interação de informações de construção distribuída e C/S. Ele pode proteger a rede contra visitas não autorizadas. É usado na rede que permite visitas remotas, mas solicita maior segurança. Ele define o formato do pacote RADIUS e o mecanismo de transmissão de mensagens. Ele estipula o uso do UDP como protocolo de camada de transporte para encapsular o pacote RADIUS.

No início, o RADIUS era o protocolo AAA apenas para usuários de discagem. Com o desenvolvimento dos acessos dos usuários, o RADIUS se adapta a vários acessos, incluindo acesso Ethernet e acesso ADSL. Ele acessa o servidor por meio de autenticação e autorização e coleta registros do uso da fonte da rede por meio da contabilidade.

Procedimento

Passo 1: Selecione Autenticação ⇒ RADIUS.

Figura 8-2 RADIUS

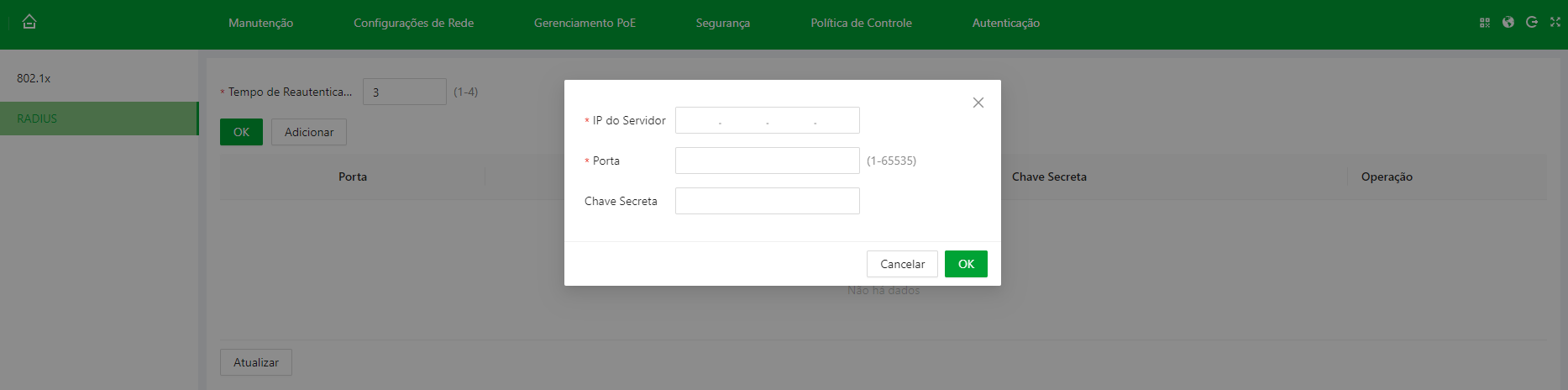

Passo 2: Clique em Adicionar.

Figura 8-3 Adicionar RADIUS

Passo 3: Defina o Endereço IP, porta e chave.

Passo 4: Clique em OK.

Termo de garantia

Para a sua comodidade, preencha os dados abaixo, pois, somente com a apresentação deste em conjunto com a nota fiscal de compra do produto, você poderá utilizar os benefícios que lhe são assegurados.

Nome do cliente:

Assinatura do cliente:

Nº da nota fiscal:

Data da compra:

Modelo:

Nº de série:

Revendedor:

Fica expresso que esta garantia contratual é conferida mediante as seguintes condições:

1. Todas as partes, peças e componentes do produto são garantidos contra eventuais defeitos de fabricação, que porventura venham a apresentar, pelo prazo de 1 (um) ano – sendo 3 (três) meses de garantia legal e 9 (nove) meses de garantia contratual –, contado a partir da data de entrega do produto ao Senhor Consumidor, conforme consta na nota fiscal de compra do produto, que é parte integrante deste Termo em todo o território nacional. Esta garantia contratual compreende a troca gratuita de partes, peças e componentes que apresentarem defeito de fabricação, incluindo a mão de obra utilizada nesse reparo. Caso não seja constatado defeito de fabricação, e sim defeito(s) proveniente(s) de uso inadequado, o Senhor Consumidor arcará com essas despesas.

2. A instalação do produto deve ser feita de acordo com o Manual do Produto e/ou Guia de Instalação. Caso seu produto necessite a instalação e configuração por um técnico capacitado, procure um profissional idôneo e especializado, sendo que os custos desses serviços não estão inclusos no valor do produto.

3. Na eventualidade de o Senhor Consumidor solicitar atendimento domiciliar, deverá encaminhar-se ao Serviço Autorizado mais próximo para consulta da taxa de visita técnica. Caso seja constatada a necessidade da retirada do produto, as despesas decorrentes de transporte e segurança de ida e volta do produto ficam sob a responsabilidade do Senhor Consumidor.

4. Na eventualidade de o Senhor Consumidor solicitar atendimento domiciliar, deverá encaminhar-se ao Serviço Autorizado mais próximo para consulta da taxa de visita técnica. Caso seja constatada a necessidade da retirada do produto, as despesas decorrentes, como as de transporte e segurança de ida e volta do produto, ficam sob a responsabilidade do Senhor Consumidor.

5. A garantia perderá totalmente sua validade na ocorrência de quaisquer das hipóteses a seguir: a) se o vício não for de fabricação, mas sim causado pelo Senhor Consumidor ou por terceiros estranhos ao fabricante; b) se os danos ao produto forem oriundos de acidentes, sinistros, agentes da natureza (raios, inundações, desabamentos, etc.), umidade, tensão na rede elétrica (sobretensão provocada por acidentes ou flutuações excessivas na rede), instalação/uso em desacordo com o manual do usuário ou decorrentes do desgaste natural das partes, peças e componentes; c) se o produto tiver sofrido influência de natureza química, eletromagnética, elétrica ou animal (insetos, etc.); d) se o número de série do produto tiver sido adulterado ou rasurado; e) se o aparelho tiver sido violado.

6. Esta garantia não cobre perda de dados, portanto, recomenda-se, se for o caso do produto, que o Consumidor faça uma cópia de segurança regularmente dos dados que constam no produto.

7. A Intelbras não se responsabiliza pela instalação deste produto, e também por eventuais tentativas de fraudes e/ou sabotagens em seus produtos. Mantenha as atualizações do software e aplicativos utilizados em dia, se for o caso, assim como as proteções de rede necessárias para proteção contra invasões (hackers). O equipamento é garantido contra vícios dentro das suas condições normais de uso, sendo importante que se tenha ciência de que, por ser um equipamento eletrônico, não está livre de fraudes e burlas que possam interferir no seu correto funcionamento.

A garantia contratual deste termo é complementar à legal, portanto, a Intelbras S/A reserva-se o direito de alterar as características gerais, técnicas e estéticas de seus produtos sem aviso prévio.

Sendo estas as condições deste Termo de Garantia complementar, a Intelbras S/A se reserva o direito de alterar as características gerais, técnicas e estéticas de seus produtos sem aviso prévio.

Todas as imagens deste manual são ilustrativas.

Após sua vida útil, o produto deve ser entregue a uma assistência técnica autorizada da Intelbras ou realizar diretamente a destinação final ambientalmente adequada evitando impactos ambientais e a saúde.pode ser descartado em qualquer ponto de coleta da Green Eletron (gestora de resíduos eletroeletrônicos a qual somos associados). Em caso de dúvida sobre o processo de logística reversa, entre em contato conosco pelos telefones (48) 2106-0006 ou 0800 704 2767 (de segunda a sexta-feira das 08 ás 20h e aos sábados das 08 ás 18h) ou através do e-mail suporte@intelbras.com.br

Produto beneficiado pela Legislação de Informática.

Suporte a clientes: (48) 2106 0006

Fórum: forum.intelbras.com.br

Suporte via chat: intelbras.com.br/suporte-tecnico

Suporte via e-mail: suporte@intelbras.com.br

SAC: 0800 7042767

Intelbras S/A – Indústria de Telecomunicação Eletrônica Brasileira

Rodovia SC 281, km 4,5 – Sertão do Maruim – São José/SC - 88122-001

CNPJ 82.901.000/0014-41 - www.intelbras.com.br

Indústria Brasileira